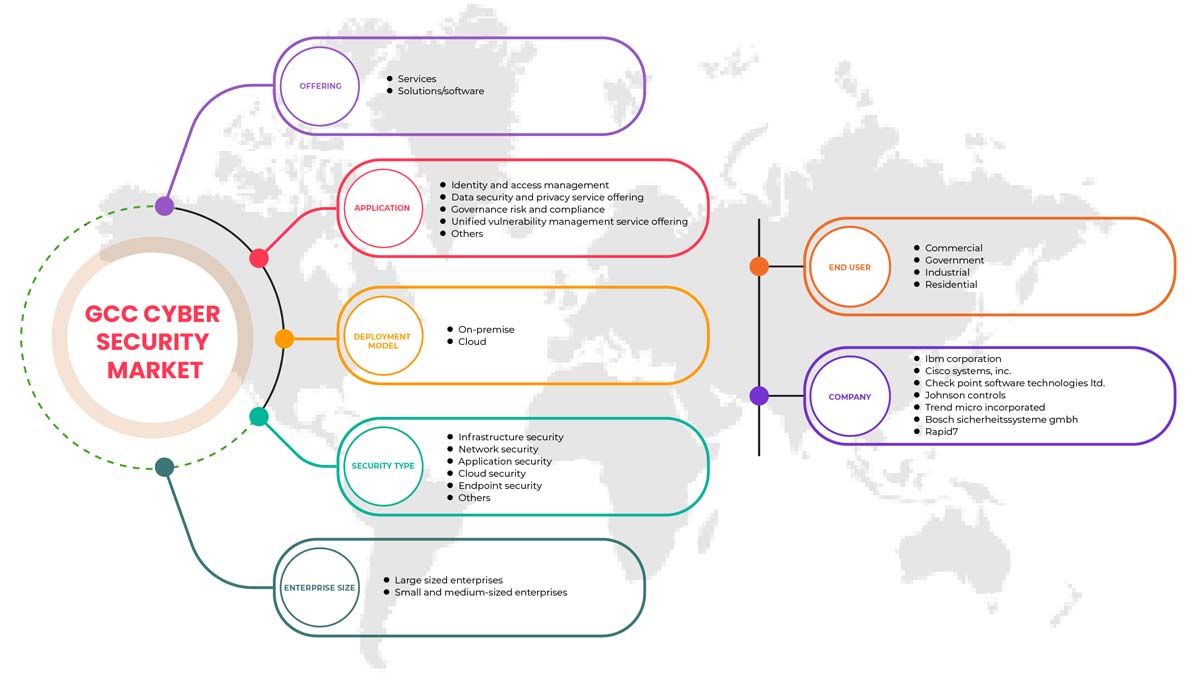

GCC Cyber Security Market, By Offering (Services and Solutions/Software), Application (Identity and Access Management, Data Security and Privacy Service Offering, Governance Risk and Compliance, Unified Vulnerability Management Service Offering, and Others), Security Type (Infrastructure Security, Network Security, Application Security, Cloud Security, Endpoint Security, and Others), Deployment Model (Cloud and On-Premise), Enterprise Size (Large Sized Enterprises, and Small and Medium-Sized Enterprises), End User (Industrial, Commercial, Government, and Residential) - Industry Trends and Forecast to 2029.

GCC Cyber Security Market Analysis and Insights

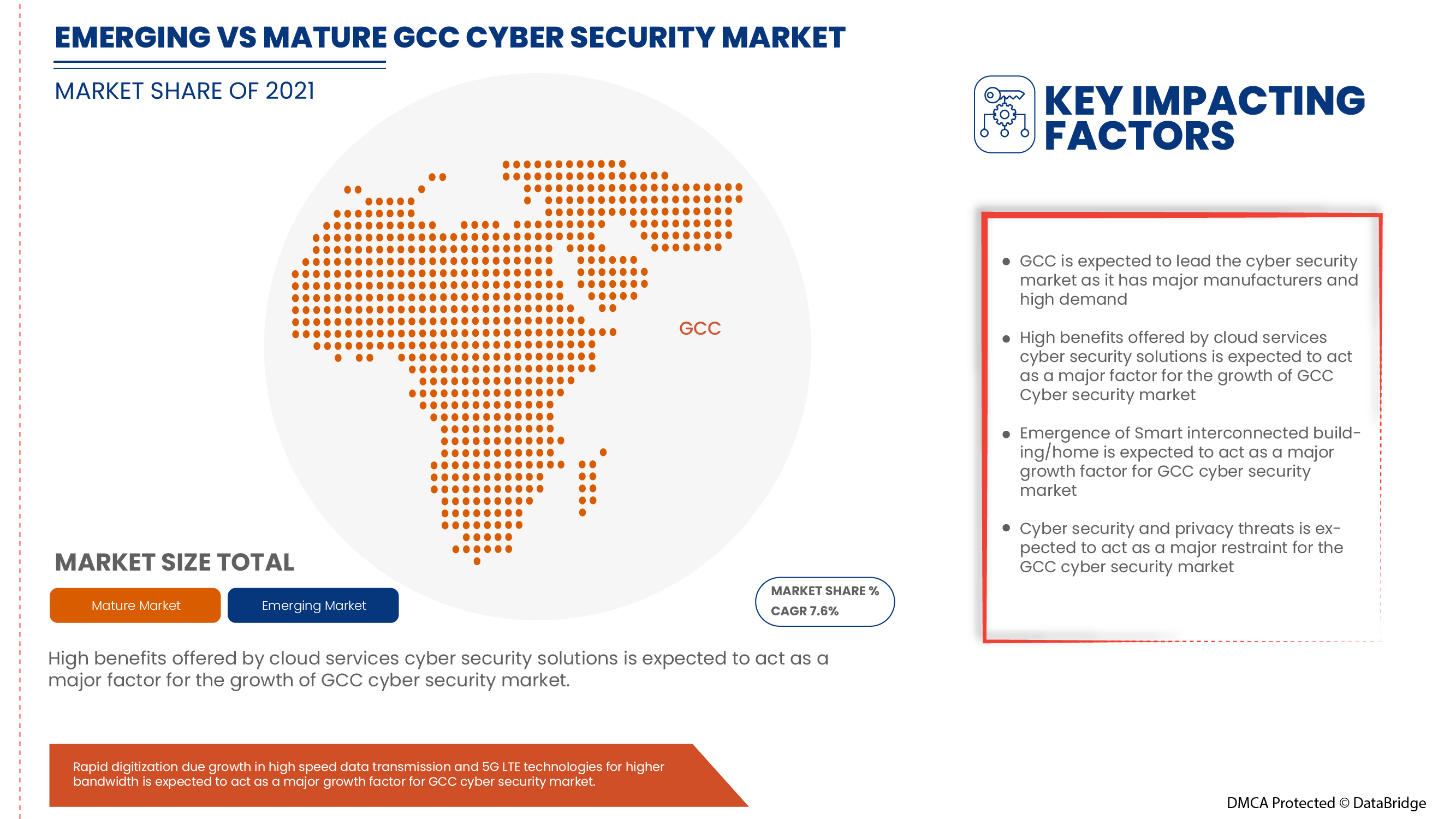

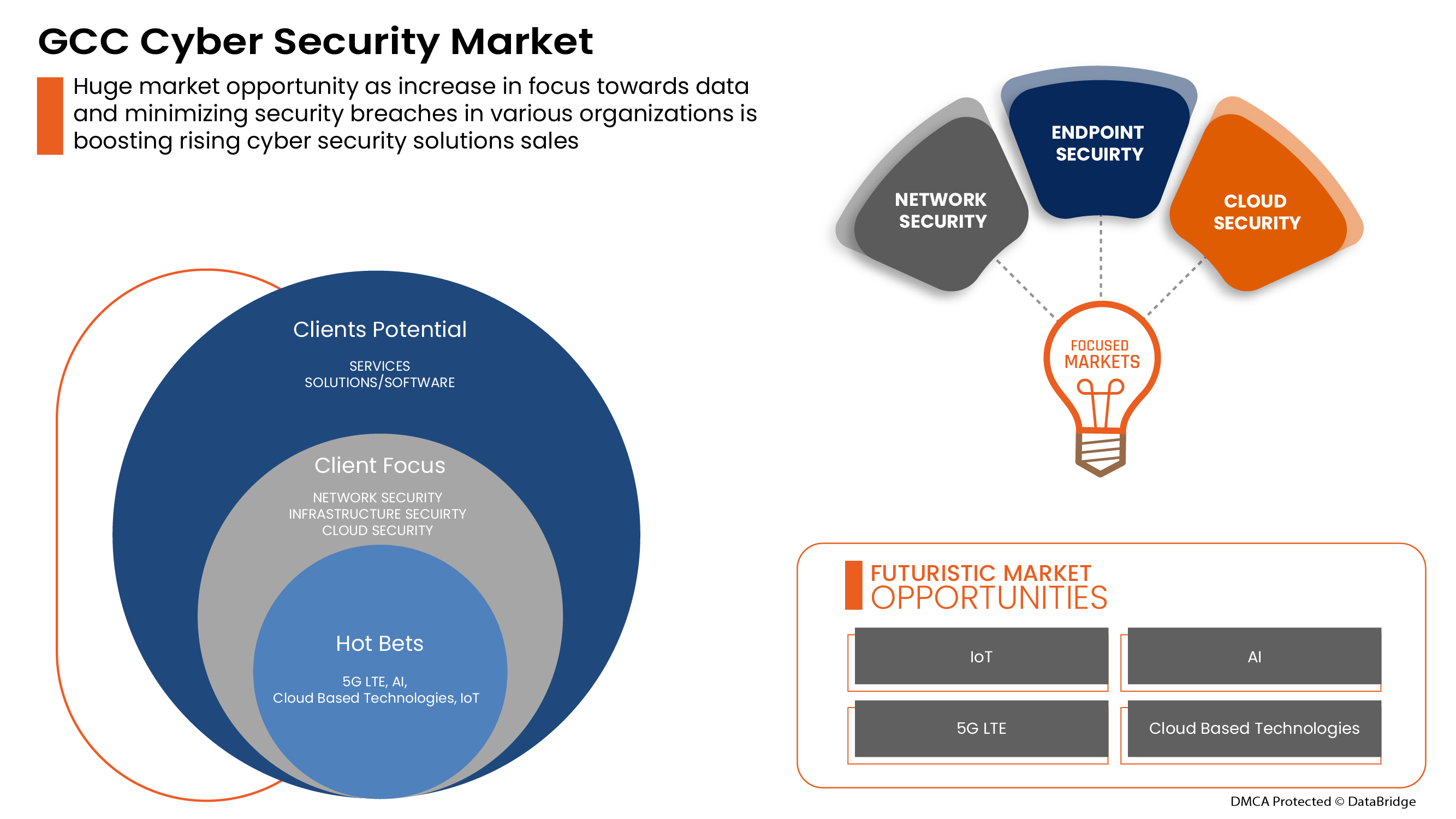

Cyber security protects internet-connected systems such as hardware, software, and data from cyber threats and breaches. Increased cloud services cyber security solutions, and the advent of remote working culture are driving the market. However, the rise in cyber security threats and ransomware in cyber security solutions may restrain the growth.

The demand for cyber security has been growing and will also grow in the future. Data Bridge Market Research analyses that the GCC cyber security market will grow at a CAGR of 7.6% from 2022 to 2029.

|

Report Metric |

Details |

|

Forecast Period |

2022 to 2029 |

|

Base Year |

2021 |

|

Historic Years |

2020 (Customizable to 2019 - 2014) |

|

Quantitative Units |

Values in Million |

|

Segments Covered |

By Offering (Services and Solutions/Software), Application (Identity and Access Management, Data Security and Privacy Service Offering, Governance Risk and Compliance, Unified Vulnerability Management Service Offering, and Others), Security Type (Infrastructure Security, Network Security, Application Security, Cloud Security, Endpoint Security, and Others), Deployment Model (Cloud and On-Premise), Enterprise Size (Large Sized Enterprises, and Small and Medium-Sized Enterprises), End User (Industrial, Commercial, Government, and Residential |

|

Countries Covered |

Saudi Arabia, U.A.E., Qatar, Kuwait, Oman and Bahrain |

|

Market Players Covered |

BAE Systems, Microsoft, McAfee, LLC, Thales, Rapid7, Trend Micro Incorporated, Accenture, Cisco Systems, Inc., IBM Corporation, Oracle, Splunk Inc., Check Point Software Technologies Ltd., Palo Alto Networks, Fortinet, Inc., Juniper Networks, Inc., Micro Focus, and Johnson Controls among others |

Market Definition

Cyber security protects internet-connected systems such as hardware, software, and data from cyber threats and breaches. Individuals and enterprises use the practice to protect against unauthorized access to data centres and other intelligent systems. A successful cybersecurity approach has multiple layers of protection spread across the computers, networks, programs, or data one intends to keep safe.

GCC Cyber Security Market Dynamics

This section deals with understanding the market drivers, advantages, opportunities, restraints, and challenges. All of this is discussed in detail below:

Drivers

- Advent of Remote Working Culture

Remote work is rising due to the recent pandemic where employees were forced to work remotely at their respective locations. A few decades ago, the ability to work outside a corporate office wasn't considered feasible as it was assumed to be less efficient. Working remotely is only now becoming mainstream due to technological advancements such as strong internet connectivity, which could base solutions and others.

- Increase in Cloud Services Cyber and Physical Security Solutions

Cloud technology is a vital online technology that is used all around the globe. Cloud technology enables users to access storage, files, software, and servers using internet-connected devices. It also means or signifies having the ability to store and access data and programs over the internet. Unlike traditional hardware and software methods, cloud technologies can help businesses to stay forefront of technology without spending heavily on traditional methods.

Opportunity

-

Rise in Strategic Partnership and Acquisition Among Organizations for Physical and Cyber Security System

Coordinating and investing in projects is essential for achieving sustained improvements in the physical and cyber security market. Due to this, the government and other private organizations are striving through partnerships and acquisitions, thereby accelerating the growth of the industries. This helps to build awareness and profit for the organization, thereby creating scope for a new invention in the industry. Also, through partnerships, the company can invest more in advanced technologies to provide a more secure and reliable physical and cyber security market) services and solutions.

Restraint/Challenge

- Rise in Cyber Security Threat and Ransomware in Physical and Cyber Security Solutions

Due to COVID-19, cybercrime and cybersecurity issues increased by 600% in 2020. Flaws in network security are a weakness that hackers exploit to perform unauthorized actions within a system. According to Purple Sec L.L.C., in 2018, mobile malware variants for mobile have increased by 54% 2018, out of which 98% of mobile malware target Android devices. 25% of businesses are estimated to have been victims of crypto-jacking. Various companies also include the security industry.

Covid-19 Impact on GCC Cyber Security Market

COVID-19 has positively affected the GCC cyber security market. Due to COVID-19, cybercrime and cybersecurity issues increased by 600% in 2020. Flaws in network security are a weakness that hackers exploit to perform unauthorized actions within a system. According to Purple Sec L.L.C., in 2018, mobile malware variants for mobile have increased by 54% 2018, out of which 98% of mobile malware target Android devices. 25% of businesses are estimated to have been victims of crypto-jacking. Various companies also include the security industry.

Recent Development

- In August 2022, Fortinet, Inc. announced a partnership with Comcast Business to deliver enterprises a new set of secure access service edge (SASE) and security service edge (S.S.E.) solutions to help enterprises protect their distributed workforces

- In May 2022, Cisco Systems, Inc. launched an advanced cybersecurity assessment tool. The main objective behind the launching of the solutions was to enable small and medium-sized businesses (SMBs) to understand their overall security posture better

GCC Cyber Security Market Scope

The cyber security market is analysed, and market size insights and trends are provided by country, offering, application, security type, deployment model, enterprise size, and end user. The growth amongst these segments will help you analyse meagre growth segments in the industries and provide the users with a valuable market overview and market insights to help them make strategic decisions for identifying core market applications.

Offering

- Services

- Solutions/software

On the basis of offering, GCC cyber security market is segmented into services and solutions/software.

Application

- Identity and access management

- Data security and privacy service offering

- Governance risk and compliance

- Unified vulnerability management service offering

- Others

On the basis of application, GCC cyber security market is segmented into identity and access management, data security and privacy service offering, governance risk and compliance, unified vulnerability management service offering, and others.

Security Type

- Infrastructure security

- Network security

- Application security

- Cloud security

- Endpoint security

- Others

On the basis of security type, GCC cyber security market is segmented into infrastructure security, network security, application security, cloud security, endpoint security, and others.

Deployment Model

- Cloud

- On-premise

On the basis of deployment model, GCC cyber security market is segmented into cloud and on-premise.

Enterprise Size

- Large sized enterprises

- Small and medium-sized enterprises

On the basis of enterprise size, GCC cyber security market is segmented into large sized enterprises and small and medium-sized enterprises.

End User

- Industrial

- Commercial

- Government

- Residential

On the basis of deployment model, GCC cyber security market is segmented into industrial, commercial, government, and residential.

GCC Cyber Security Market Regional Analysis/Insights

The GCC cyber security market is analysed, and market size insights and trends are provided by country, offering, application, security type, deployment model, enterprise size, and end user.

The companies covered in this report are Saudi Arabia, U.A.E., Qatar, Kuwait, Oman, and Bahrain.

Saudi Arabia dominates the GCC region as the cyber-attacks have increased exponentially in the COVID period, increasing the demand for cyber security companies. Moreover, the government is also encouraging FDI, boosting the market.

The country section of the report also provides individual market impacting factors and changes in regulations in the market domestically that impact the current and future trends of the market. Data points such as new sales, replacement sales, country demographics, disease epidemiology, and import-export tariffs are some of the significant pointers used to forecast the market scenario for individual countries. Also, the presence and availability of global brands and their challenges faced due to substantial or scarce competition from local and domestic brands and the impact of sales channels are considered while providing forecast analysis of the country data.

Competitive Landscape and GCC Cyber Security Market Share Analysis

The GCC cyber security market competitive landscape provides details about the competitor. Components included are company overview, company financials, revenue generated, market potential, investment in research and development, new market initiatives, global presence, production sites and facilities, production capacities, company strengths and weaknesses, product launch, product width, and breadth, application dominance. The above data points provided are only related to the companies' focus related to GCC cyber security market.

Some of the primary key players in the GCC cyber security market are BAE Systems, Microsoft, McAfee, LLC, Thales, Rapid7, Trend Micro Incorporated, Accenture, Cisco Systems, Inc., IBM Corporation, Oracle, Splunk Inc., Check Point Software Technologies Ltd., Palo Alto Networks, Fortinet, Inc., Juniper Networks, Inc., Micro Focus, and Johnson Controls among others.

SKU-

Obtenha acesso online ao relatório sobre a primeira nuvem de inteligência de mercado do mundo

- Painel interativo de análise de dados

- Painel de análise da empresa para oportunidades de elevado potencial de crescimento

- Acesso de analista de pesquisa para personalização e customização. consultas

- Análise da concorrência com painel interativo

- Últimas notícias, atualizações e atualizações Análise de tendências

- Aproveite o poder da análise de benchmark para um rastreio abrangente da concorrência

Índice

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GCC PHYSICAL AND CYBER SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATIONS

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 MARKETS COVERED

2.2 GEOGRAPHICAL SCOPE

2.3 YEARS CONSIDERED FOR THE STUDY

2.4 DBMR TRIPOD DATA VALIDATION MODEL

2.5 PRIMARY INTERVIEWS WITH KEY OPINION LEADERS

2.6 DBMR MARKET POSITION GRID

2.7 VENDOR SHARE ANALYSIS

2.8 MARKET END USER COVERAGE GRID

2.9 MULTIVARIATE MODELING

2.1 COMPONENT TIMELINE CURVE

2.11 OFFERING TIMELINE CURVE

2.12 SECONDARY SOURCES

2.13 ASSUMPTIONS

3 EXECUTIVE SUMMARY

4 PREMIUM INSIGHTS

4.1 INVESTMENT POLICY

4.1 CASE STUDY

4.1.1 SECURE SOFTWARE DEVELOPMENT INFRASTRUCTURE

4.1.2 SOC-AS-A-PLATFORM (SOCAAP)

4.1.3 RANSOMWARE & FORENSICS ANALYSIS

4.1.4 WISCONSIN'S DEER DISTRICT SECURITY PLAN

4.1.5 LICENSE PLATE READERS IN SCHOOLS

4.1.6 K-12 SCHOOLS

4.2 VALUE CHAIN ANALYSIS

4.3 PORTERS FIVE FORCES

4.4 PESTLE ANALYSIS

4.5 TECHNOLOGICAL LANDSCAPE

4.5.1 AI AND MACHINE LEARNING

4.5.2 IOT

4.5.3 BLOCKCHAIN

4.6 REGULATORY STANDARDS

4.6.1 CYBER SECURITY

4.6.2 PHYSICAL SECURITY

4.7 LOCAL PLAYERS LIST

5 MARKET OVERVIEW

5.1 DRIVERS

5.1.1 ADVENT OF REMOTE WORKING CULTURE

5.1.2 INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS

5.1.3 GROWING IMPORTANCE OF PHYSICAL BIOMETRIC SOLUTIONS ACROSS ALL SECTORS

5.1.4 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME

5.2 RESTRAINTS

5.2.1 RISE IN CYBER SECURITY THREAT AND RANSOMWARE IN PHYSICAL AND CYBER SECURITY SOLUTIONS

5.3 OPPORTUNITIES

5.3.1 RISING STRATEGIC PARTNERSHIP AND ACQUISITION AMONG ORGANIZATIONS FOR PHYSICAL AND CYBER SECURITY SYSTEM

5.3.2 EMERGENCE OF VARIOUS DISRUPTIVE TECHNOLOGY SUCH AS IOT AND AI FOR VARIOUS INDUSTRIES

5.3.3 INCREASE IN CASES OF DATA AND SECURITY BREACHES IN VARIOUS ORGANIZATIONS

5.4 CHALLENGES

5.4.1 LACK OF PROFESSIONAL EXPERTISE FOR CYBER SECURITY SYSTEMS

5.4.2 COMPLEXITY ASSOCIATED WITH THE INTEGRATION OF VARIOUS PHYSICAL SECURITY SYSTEMS

6 GCC CYBER SECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SERVICES

6.3 SOLUTIONS/SOFTWARE

7 GCC PHYSICAL SECURITY MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 HARDWARE

7.2.1 VIDEO SURVEILLANCE SYSTEM

7.2.1.1 CAMERAS

7.2.1.2 RECORDERS

7.2.2 PHYSICAL ACCESS CONTROL SYSTEM

7.2.2.1 BIOMETRICS

7.2.2.2 LOCKS

7.2.2.2.1 ELECTRONIC LOCKS

7.3 SERVICES

7.3.1 MANAGED SERVICES

7.3.2 PROFESSIONAL SERVICES

7.4 SOFTWARE

8 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION

8.1 OVERVIEW

8.2 SINGLE- FACTOR AUTHENTICATION

8.3 TWO- FACTOR AUTHENTICATION

8.4 THREE- FACTOR AUTHENTICATION

9 GCC CYBER SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 IDENTITY AND ACCESS MANAGEMENT

9.3 DATA SECURITY AND PRIVACY SERVICE OFFERING

9.4 GOVERNANCE RISK AND COMPLIANCE

9.5 UNIFIED VULNERABILITY MANAGEMENT SERVICE OFFERING

9.6 OTHERS

10 GCC CYBER SECURITY MARKET, BY SECURITY TYPE

10.1 OVERVIEW

10.2 INFRASTRUCTURE SECURITY

10.3 NETWORK SECURITY

10.4 APPLICATION SECURITY

10.5 CLOUD SECURITY

10.6 ENDPOINT SECURITY

10.7 OTHERS

11 GCC PHYSICAL AND CYBER SECURITY MARKET, BY DEPLOYMENT MODEL

11.1 OVERVIEW

11.2 ON-PREMISE

11.3 CLOUD

12 GCC PHYSICAL AND CYBER SECURITY MARKET, BY ENTERPRISE SIZE

12.1 OVERVIEW

12.2 LARGE SIZED ENTERPRISES

12.3 SMALL AND MEDIUM-SIZED ENTERPRISES

13 GCC PHYSICAL AND CYBER SECURITY MARKET, BY END USER

13.1 OVERVIEW

13.2 COMMERCIAL

13.3 GOVERNMENT

13.4 INDUSTRIAL

13.5 RESIDENTIAL

14 GCC CYBER SECURITY MARKET, COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: GCC

15 GCC PHYSICAL SECURITY MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: GCC

16 SWOT ANALYSIS

16.1 DBMR ANALYSIS

16.1.1 STRENGTH

16.1.2 WEAKNESS

16.1.3 THREATS

16.1.4 OPPORTUNITY

17 COMPANY PROFILE

17.1 THALES GROUP

17.1.1 COMPANY SNAPSHOT

17.1.2 REVENUE ANALYSIS

17.1.3 PRODUCTS PORTFOLIO

17.1.4 RECENT DEVELOPMENTS

17.2 HANGZHOU HIKVISION DIGITAL TECHNOLOGY CO., LTD

17.2.1 COMPANY SNAPSHOT

17.2.2 REVENUE ANALYSIS

17.2.3 PRODUCT PORTFOLIO

17.2.4 RECENT DEVELOPMENTS

17.3 ACCENTURE

17.3.1 COMPANY SNAPSHOT

17.3.2 REVENUE ANALYSIS

17.3.3 SERVICE PORTFOLIO

17.3.4 RECENT DEVELOPMENTS

17.4 IDEMIA

17.4.1 COMPANY SNAPSHOT

17.4.2 PRODUCT PORTFOLIO

17.4.3 RECENT DEVELOPMENTS

17.5 BAE SYSTEMS

17.5.1 COMPANY SNAPSHOT

17.5.2 REVENUE ANALYSIS

17.5.3 SERVICE PORTFOLIO

17.5.4 RECENT DEVELOPMENT

17.6 FORTINET, INC.

17.6.1 COMPANY SNAPSHOT

17.6.2 REVENUE ANALYSIS

17.6.3 SERVICE PORTFOLIO

17.6.4 RECENT DEVELOPMENTS

17.7 PALO ALTO NETWORKS

17.7.1 COMPANY SNAPSHOT

17.7.2 REVENUE ANALYSIS

17.7.3 PRODUCT PORTFOLIO

17.7.4 RECENT DEVELOPMENT

17.8 AWARE, INC.

17.8.1 COMPANY SNAPSHOT

17.8.2 REVENUE ANALYSIS

17.8.3 PRODUCT PORTFOLIO

17.8.4 RECENT DEVELOPMENTS

17.9 AXIS COMMUNICATIONS AB

17.9.1 COMPANY SNAPSHOT

17.9.2 REVENUE ANALYSIS

17.9.3 PRODUCT PORTFOLIO

17.9.4 RECENT DEVELOPMENT

17.1 BOSCH SICHERHEITSSYSTEME GMBH

17.10.1 COMPANY SNAPSHOT

17.10.2 REVENUE ANALYSIS

17.10.3 PRODUCTS PORTFOLIO

17.10.4 RECENT DEVELOPMENT

17.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

17.11.1 COMPANY SNAPSHOT

17.11.2 REVENUE ANALYSIS

17.11.3 PRODUCTS PORTFOLIO

17.11.4 RECENT DEVELOPMENTS

17.12 CISCO SYSTEMS, INC.

17.12.1 COMPANY SNAPSHOT

17.12.2 REVENUE ANALYSIS

17.12.3 PRODUCTS PORTFOLIO

17.12.4 RECENT DEVELOPMENTS

17.13 HEXAGON AB

17.13.1 COMPANY SNAPSHOT

17.13.2 REVENUE ANALYSIS

17.13.3 OFFERING PORTFOLIO

17.13.4 RECENT DEVELOPMENT

17.14 HID GLOBAL CORPORATION

17.14.1 COMPANY SNAPSHOT

17.14.2 PRODUCT PORTFOLIO

17.14.3 RECENT DEVELOPMENT

17.15 IBM CORPORATION

17.15.1 COMPANY SNAPSHOT

17.15.2 REVENUE ANALYSIS

17.15.3 PRODUCTS PORTFOLIO

17.15.4 RECENT DEVELOPMENTS

17.16 JOHNSON CONTROL

17.16.1 COMPANY SNAPSHOT

17.16.2 REVENUE ANALYSIS

17.16.3 PRODUCTS PORTFOLIO

17.16.4 RECENT DEVELOPMENTS

17.17 JUNIPER NETWORKS, INC.

17.17.1 COMPANY SNAPSHOT

17.17.2 REVENUE ANALYSIS

17.17.3 PRODUCTS PORTFOLIO

17.17.4 RECENT DEVELOPMENTS

17.18 MCAFEE, LLC

17.18.1 COMPANY SNAPSHOT

17.18.2 REVENUE ANALYSIS

17.18.3 PRODUCTS PORTFOLIO

17.18.4 RECENT DEVELOPMENTS

17.19 MICRO FOCUS

17.19.1 COMPANY SNAPSHOT

17.19.2 REVENUE ANALYSIS

17.19.3 PRODUCT PORTFOLIO

17.19.4 RECENT DEVELOPMENT

17.2 MICROSOFT

17.20.1 COMPANY SNAPSHOT

17.20.2 REVENUE ANALYSIS

17.20.3 PRODUCT PORTFOLIO

17.20.4 RECENT DEVELOPMENTS

17.21 ORACLE

17.21.1 COMPANY SNAPSHOT

17.21.2 REVENUE ANALYSIS

17.21.3 SERVICE CATEGORY

17.21.4 RECENT DEVELOPMENT

17.22 PELCO CORPORATIONS

17.22.1 COMPANY SNAPSHOT

17.22.2 REVENUE ANALYSIS

17.22.3 PRODUCTS PORTFOLIO

17.22.4 RECENT DEVELOPMENTS

17.23 RAPID7

17.23.1 COMPANY SNAPSHOT

17.23.2 REVENUE ANALYSIS

17.23.3 PRODUCT PORTFOLIO

17.23.4 RECENT DEVELOPMENTS

17.24 SPLUNK INC.

17.24.1 COMPANY SNAPSHOT

17.24.2 REVENUE ANALYSIS

17.24.3 PRODUCTS PORTFOLIO

17.24.4 RECENT DEVELOPMENT

17.25 TREND MICRO INCORPORATED

17.25.1 COMPANY SNAPSHOT

17.25.2 REVENUE ANALYSIS

17.25.3 PRODUCTS PORTFOLIO

17.25.4 RECENT DEVELOPMENTS

18 QUESTIONNAIRE

19 RELATED REPORTS

Lista de Tabela

TABLE 1 LIST OF LOCAL CYBER SECURITY PLAYERS

TABLE 2 LIST OF LOCAL PHYSICAL SECURITY PLAYERS

TABLE 3 GCC CYBER SECURITY MARKET, BY OFFERING, 2020-2029 (USD MILLION)

TABLE 4 GCC SERVICES IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 5 GCC SOLUTIONS/SOFTWARE IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 6 GCC PHYSICAL SECURITY MARKET, BY COMPONENT, 2020-2029 (USD MILLION)

TABLE 7 GCC HARWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 8 GCC VIDEO SURVEILLANCE SYSTEM IN HARDWRAE PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 9 GCC CAMERAS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 10 GCC RECORDERS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 11 GCC PHYSICAL ACCESS CONTROL SYSTEM IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 12 GCC BIOMETRICS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 13 GCC LOCKS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 14 GCC ELECTRONIC LOCKS IN LOCKS PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 15 GCC SERVICES IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 16 GCC MANAGED SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 17 GCC PROFESSIONAL SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 18 GCC SOFTWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 19 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2020-2029 (USD MILLION)

TABLE 20 GCC CYBER SECURITY MARKET, BY APPLICATION, 2020-2029 (USD MILLION)

TABLE 21 GCC CYBER SECURITY MARKET, BY SECURITY TYPE, 2020-2029 (USD MILLION)

TABLE 22 GCC PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 23 GCC CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 24 GCC PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 25 GCC CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 26 GCC LARGE SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 27 GCC LARGE SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 28 GCC SMALL AND MEDIUM-SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 29 GCC SMALL AND MEDIUM-SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 30 GCC PHYSICAL SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 31 GCC CYBER SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 32 GCC COMMERCIAL IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 33 GCC COMMERCIAL IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 34 GCC INDUSTRIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 35 GCC INDUSTRIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 36 GCC RESIDENTIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 37 GCC RESIDENTIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

Lista de Figura

FIGURE 1 GCC PHYSICAL AND CYBER SECURITY MARKET: SEGMENTATION

FIGURE 2 GCC PHYSICAL AND CYBER SECURITY MARKET: DATA TRIANGULATION

FIGURE 3 GCC PHYSICAL AND CYBER SECURITY MARKET: DROC ANALYSIS

FIGURE 4 GCC PHYSICAL SECURITY MARKET: GLOBAL VS REGIONAL ANALYSIS

FIGURE 5 GCC CYBER SECURITY MARKET: GLOBAL VS REGIONAL ANALYSIS

FIGURE 6 GCC PHYSICAL AND CYBER SECURITY MARKET: COMPANY RESEARCH ANALYSIS

FIGURE 7 GCC PHYSICAL AND CYBER SECURITY MARKET: INTERVIEW DEMOGRAPHICS

FIGURE 8 GCC PHYSICAL SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 9 GCC CYBER SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 10 GCC CYBER SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 11 GCC PHYSICAL SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 12 GCC PHYSICAL SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 13 GCC CYBER SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 14 GCC CYBER SECURITY MARKET: SEGMENTATION

FIGURE 15 GCC PHYSICAL SECURITY MARKET: SEGMENTATION

FIGURE 16 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE GCC PHYSICAL SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 17 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE GCC CYBER SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 18 SERVICES SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF GCC CYBER SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 19 HARDWARE SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF GCC PHYSICAL SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 20 VALUE CHAIN FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 21 PORTERS FIVE FORCES ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 22 PESTLE ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 23 DRIVERS, RESTRAINTS, OPPORTUNITIES, AND CHALLENGES OF GCC PHYSICAL AND CYBER SECURITY MARKET

FIGURE 24 KEY STATS OF REMOTE WORK

FIGURE 25 GROWING PREVALENCE OF BIOMETRIC SOLUTIONS AMONG CONSUMER

FIGURE 26 TECHNOLOGY AMALGAMATION IN SMART HOME/ BUILDINGS

FIGURE 27 IMPACT OF CYBER SECURITY THREAT

FIGURE 28 PHISHING ATTACKS REPORTED IN RESPECTIVE COUNTRIES IN Q2, 2021

FIGURE 29 GCC CYBER SECURITY MARKET, BY OFFERING, 2021

FIGURE 30 GCC PHYSICAL SECURITY MARKET, BY COMPONENT, 2021

FIGURE 31 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2021

FIGURE 32 GCC CYBER SECURITY MARKET: BY APPLICATION, 2021

FIGURE 33 GCC CYBER SECURITY MARKET: BY SECURITY TYPE, 2021

FIGURE 34 GCC PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 35 GCC CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 36 GCC PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 37 GCC CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 38 GCC PHYSICAL SECURITY MARKET: BY END USER, 2021

FIGURE 39 GCC CYBER SECURITY MARKET: BY END USER, 2021

FIGURE 40 GCC CYBER SECURITY MARKET: COMPANY SHARE 2021 (%)

FIGURE 41 GCC PHYSICAL SECURITY MARKET: COMPANY SHARE 2021 (%)

Metodologia de Investigação

A recolha de dados e a análise do ano base são feitas através de módulos de recolha de dados com amostras grandes. A etapa inclui a obtenção de informações de mercado ou dados relacionados através de diversas fontes e estratégias. Inclui examinar e planear antecipadamente todos os dados adquiridos no passado. Da mesma forma, envolve o exame de inconsistências de informação observadas em diferentes fontes de informação. Os dados de mercado são analisados e estimados utilizando modelos estatísticos e coerentes de mercado. Além disso, a análise da quota de mercado e a análise das principais tendências são os principais fatores de sucesso no relatório de mercado. Para saber mais, solicite uma chamada de analista ou abra a sua consulta.

A principal metodologia de investigação utilizada pela equipa de investigação do DBMR é a triangulação de dados que envolve a mineração de dados, a análise do impacto das variáveis de dados no mercado e a validação primária (especialista do setor). Os modelos de dados incluem grelha de posicionamento de fornecedores, análise da linha de tempo do mercado, visão geral e guia de mercado, grelha de posicionamento da empresa, análise de patentes, análise de preços, análise da quota de mercado da empresa, normas de medição, análise global versus regional e de participação dos fornecedores. Para saber mais sobre a metodologia de investigação, faça uma consulta para falar com os nossos especialistas do setor.

Personalização disponível

A Data Bridge Market Research é líder em investigação formativa avançada. Orgulhamo-nos de servir os nossos clientes novos e existentes com dados e análises que correspondem e atendem aos seus objetivos. O relatório pode ser personalizado para incluir análise de tendências de preços de marcas-alvo, compreensão do mercado para países adicionais (solicite a lista de países), dados de resultados de ensaios clínicos, revisão de literatura, mercado remodelado e análise de base de produtos . A análise de mercado dos concorrentes-alvo pode ser analisada desde análises baseadas em tecnologia até estratégias de carteira de mercado. Podemos adicionar quantos concorrentes necessitar de dados no formato e estilo de dados que procura. A nossa equipa de analistas também pode fornecer dados em tabelas dinâmicas de ficheiros Excel em bruto (livro de factos) ou pode ajudá-lo a criar apresentações a partir dos conjuntos de dados disponíveis no relatório.