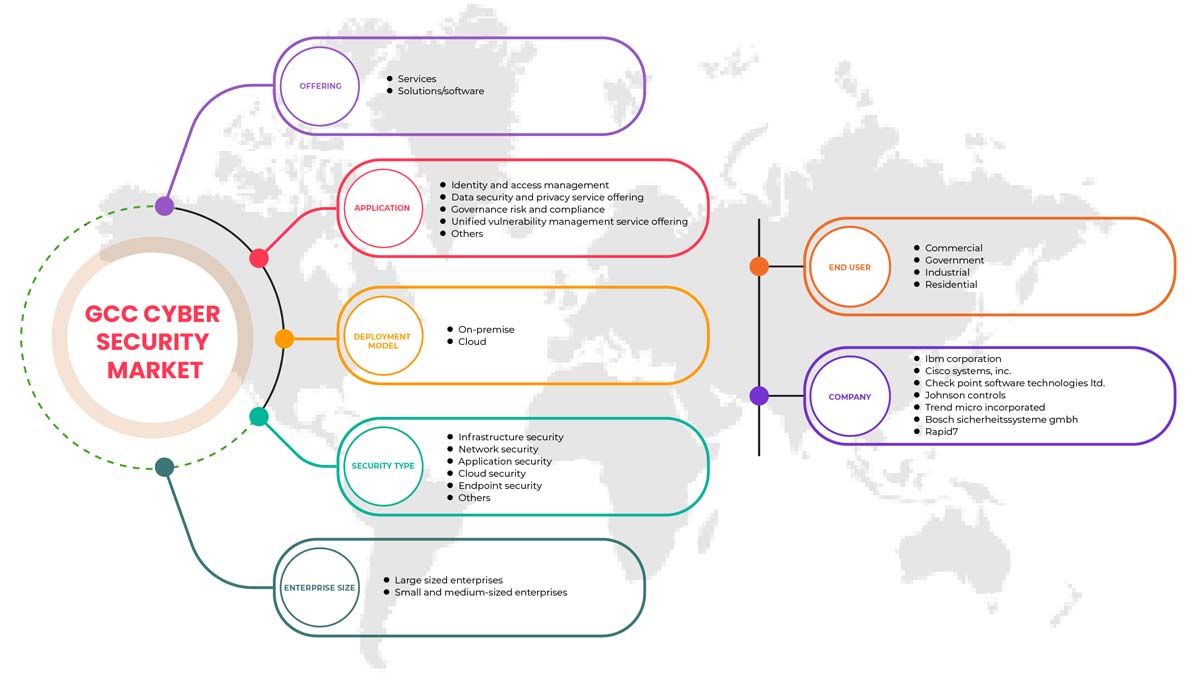

GCC-Markt für Cybersicherheit, nach Angebot (Dienste und Lösungen/Software), Anwendung (Identitäts- und Zugriffsverwaltung, Dienstangebot für Datensicherheit und Datenschutz, Governance-Risiken und -Compliance, Dienstangebot für einheitliches Schwachstellenmanagement und andere), Sicherheitstyp (Infrastruktursicherheit, Netzwerksicherheit, Anwendungssicherheit , Cloud-Sicherheit, Endpunktsicherheit und andere), Bereitstellungsmodell (Cloud und vor Ort), Unternehmensgröße (Großunternehmen und kleine und mittlere Unternehmen), Endbenutzer (Industrie, Handel, Staat und Privathaushalte) – Branchentrends und Prognose bis 2029.

GCC-Marktanalyse und Einblicke in die Cybersicherheit

Cybersicherheit schützt mit dem Internet verbundene Systeme wie Hardware, Software und Daten vor Cyberbedrohungen und -verletzungen. Der Markt wird durch die zunehmende Nutzung von Cloud-Diensten, Cybersicherheitslösungen und die zunehmende Verbreitung der Remote-Arbeitskultur angetrieben. Der Anstieg von Cybersicherheitsbedrohungen und Ransomware in Cybersicherheitslösungen könnte das Wachstum jedoch bremsen.

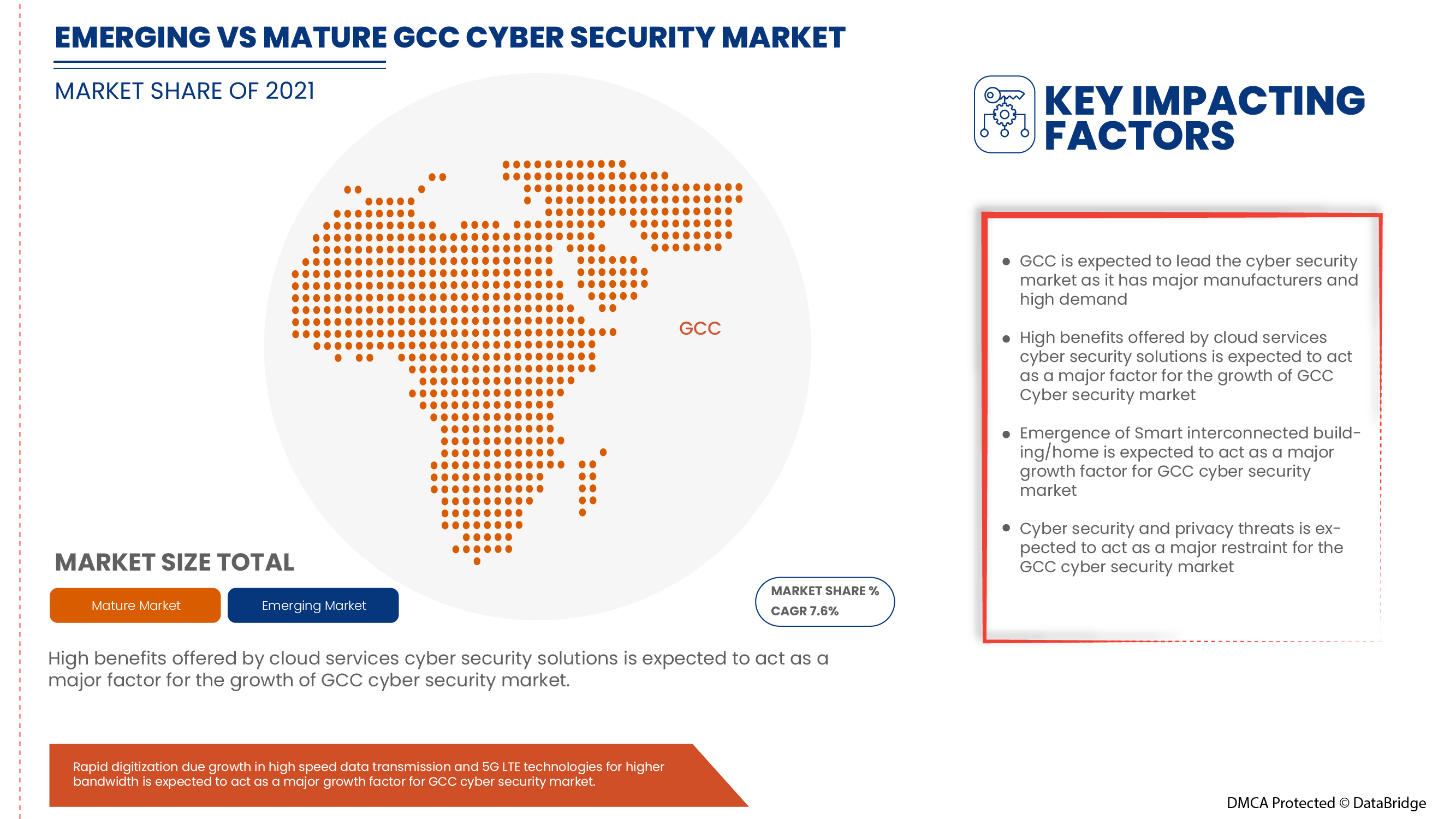

Die Nachfrage nach Cybersicherheit ist gestiegen und wird auch in Zukunft steigen. Data Bridge Market Research analysiert, dass der Cybersicherheitsmarkt im Golfkooperationsrat von 2022 bis 2029 mit einer durchschnittlichen jährlichen Wachstumsrate von 7,6 % wachsen wird.

|

Berichtsmetrik |

Details |

|

Prognosezeitraum |

2022 bis 2029 |

|

Basisjahr |

2021 |

|

Historische Jahre |

2020 (Anpassbar auf 2019 – 2014) |

|

Quantitative Einheiten |

Werte in Millionen |

|

Abgedeckte Segmente |

Nach Angebot (Dienste und Lösungen/Software), Anwendung (Identitäts- und Zugriffsverwaltung, Datensicherheits- und Datenschutzdienstangebot, Governance-Risiken und Compliance, einheitliches Schwachstellenmanagementdienstangebot und andere), Sicherheitstyp (Infrastruktursicherheit, Netzwerksicherheit, Anwendungssicherheit, Cloud-Sicherheit, Endpunktsicherheit und andere), Bereitstellungsmodell (Cloud und vor Ort), Unternehmensgröße (Großunternehmen und kleine und mittlere Unternehmen), Endbenutzer (Industrie, Gewerbe, Regierung und Privathaushalte) |

|

Abgedeckte Länder |

Saudi-Arabien, Vereinigte Arabische Emirate, Katar, Kuwait, Oman und Bahrain |

|

Abgedeckte Marktteilnehmer |

BAE Systems, Microsoft, McAfee, LLC, Thales, Rapid7, Trend Micro Incorporated, Accenture, Cisco Systems, Inc., IBM Corporation, Oracle, Splunk Inc., Check Point Software Technologies Ltd., Palo Alto Networks, Fortinet, Inc., Juniper Networks, Inc., Micro Focus und Johnson Controls unter anderem |

Marktdefinition

Cybersicherheit schützt mit dem Internet verbundene Systeme wie Hardware, Software und Daten vor Cyberbedrohungen und -verletzungen. Einzelpersonen und Unternehmen nutzen diese Methode, um sich vor unbefugtem Zugriff auf Rechenzentren und andere intelligente Systeme zu schützen. Ein erfolgreicher Cybersicherheitsansatz umfasst mehrere Schutzebenen, die über die Computer, Netzwerke, Programme oder Daten verteilt sind, die geschützt werden sollen.

Marktdynamik für Cybersicherheit im Golfkooperationsrat

In diesem Abschnitt geht es um das Verständnis der Markttreiber, Vorteile, Chancen, Einschränkungen und Herausforderungen. All dies wird im Folgenden ausführlich erläutert:

Treiber

- Aufkommen der Remote-Arbeitskultur

Aufgrund der jüngsten Pandemie, in der Mitarbeiter gezwungen waren, von ihrem jeweiligen Standort aus zu arbeiten, nimmt die Zahl der Remote-Arbeitsplätze zu. Vor einigen Jahrzehnten galt die Möglichkeit, außerhalb eines Firmenbüros zu arbeiten, als nicht machbar, da man davon ausging, dass dies weniger effizient sei. Remote-Arbeit wird erst jetzt zum Mainstream, da technologische Fortschritte wie eine starke Internetverbindung, die Lösungen und andere unterstützen könnte, zu einer Lösung werden.

- Zunahme von Cloud-Diensten – Cyber- und physische Sicherheitslösungen

Cloud-Technologie ist eine wichtige Online-Technologie, die auf der ganzen Welt eingesetzt wird. Cloud-Technologie ermöglicht Benutzern den Zugriff auf Speicher, Dateien, Software und Server über internetfähige Geräte. Sie bedeutet auch, dass Daten und Programme über das Internet gespeichert und abgerufen werden können. Im Gegensatz zu herkömmlichen Hardware- und Softwaremethoden können Cloud-Technologien Unternehmen dabei helfen, technologisch an der Spitze zu bleiben, ohne viel Geld für herkömmliche Methoden auszugeben.

Gelegenheit

-

Zunahme strategischer Partnerschaften und Akquisitionen zwischen Organisationen für physische und Cyber-Sicherheitssysteme

Die Koordination und Investition in Projekte ist für die Erzielung nachhaltiger Verbesserungen auf dem Markt für physische und Cybersicherheit unerlässlich. Aus diesem Grund streben die Regierung und andere private Organisationen Partnerschaften und Übernahmen an und beschleunigen so das Wachstum der Branchen. Dies trägt dazu bei, Bekanntheit und Gewinn für die Organisation zu steigern und so Spielraum für neue Erfindungen in der Branche zu schaffen. Durch Partnerschaften kann das Unternehmen außerdem mehr in fortschrittliche Technologien investieren, um sicherere und zuverlässigere Dienste und Lösungen für den Markt für physische und Cybersicherheit bereitzustellen.

Einschränkung/Herausforderung

- Zunahme von Cybersicherheitsbedrohungen und Ransomware bei physischen und Cybersicherheitslösungen

Aufgrund von COVID-19 haben Cyberkriminalität und Cybersicherheitsprobleme im Jahr 2020 um 600 % zugenommen. Schwachstellen in der Netzwerksicherheit sind eine Schwachstelle, die Hacker ausnutzen, um unbefugte Aktionen innerhalb eines Systems durchzuführen. Laut Purple Sec LLC haben die Varianten mobiler Malware für Mobilgeräte im Jahr 2018 um 54 % zugenommen, wobei 98 % der mobilen Malware auf Android-Geräte abzielen. Schätzungsweise 25 % der Unternehmen sind Opfer von Cryptojacking geworden. Verschiedene Unternehmen sind auch der Sicherheitsbranche zuzurechnen.

Auswirkungen von Covid-19 auf den Cybersicherheitsmarkt im Golfkooperationsrat

COVID-19 hat sich positiv auf den Cybersicherheitsmarkt des Golfkooperationsrats ausgewirkt. Aufgrund von COVID-19 haben Cyberkriminalität und Cybersicherheitsprobleme im Jahr 2020 um 600 % zugenommen. Schwachstellen in der Netzwerksicherheit sind eine Schwachstelle, die Hacker ausnutzen, um unbefugte Aktionen innerhalb eines Systems durchzuführen. Laut Purple Sec LLC haben die Varianten mobiler Malware für Mobilgeräte im Jahr 2018 um 54 % zugenommen, wobei 98 % der mobilen Malware auf Android-Geräte abzielen. Schätzungsweise 25 % der Unternehmen sind Opfer von Kryptojacking geworden. Verschiedene Unternehmen sind auch in der Sicherheitsbranche tätig.

Jüngste Entwicklung

- Im August 2022 gab Fortinet, Inc. eine Partnerschaft mit Comcast Business bekannt, um Unternehmen eine neue Reihe von Secure Access Service Edge (SASE)- und Security Service Edge (SSE)-Lösungen bereitzustellen, die Unternehmen dabei helfen, ihre verteilten Belegschaften zu schützen

- Im Mai 2022 brachte Cisco Systems, Inc. ein fortschrittliches Tool zur Bewertung der Cybersicherheit auf den Markt. Das Hauptziel hinter der Einführung der Lösungen bestand darin, kleinen und mittleren Unternehmen (KMU) ein besseres Verständnis ihrer allgemeinen Sicherheitslage zu ermöglichen

GCC-Marktumfang für Cybersicherheit

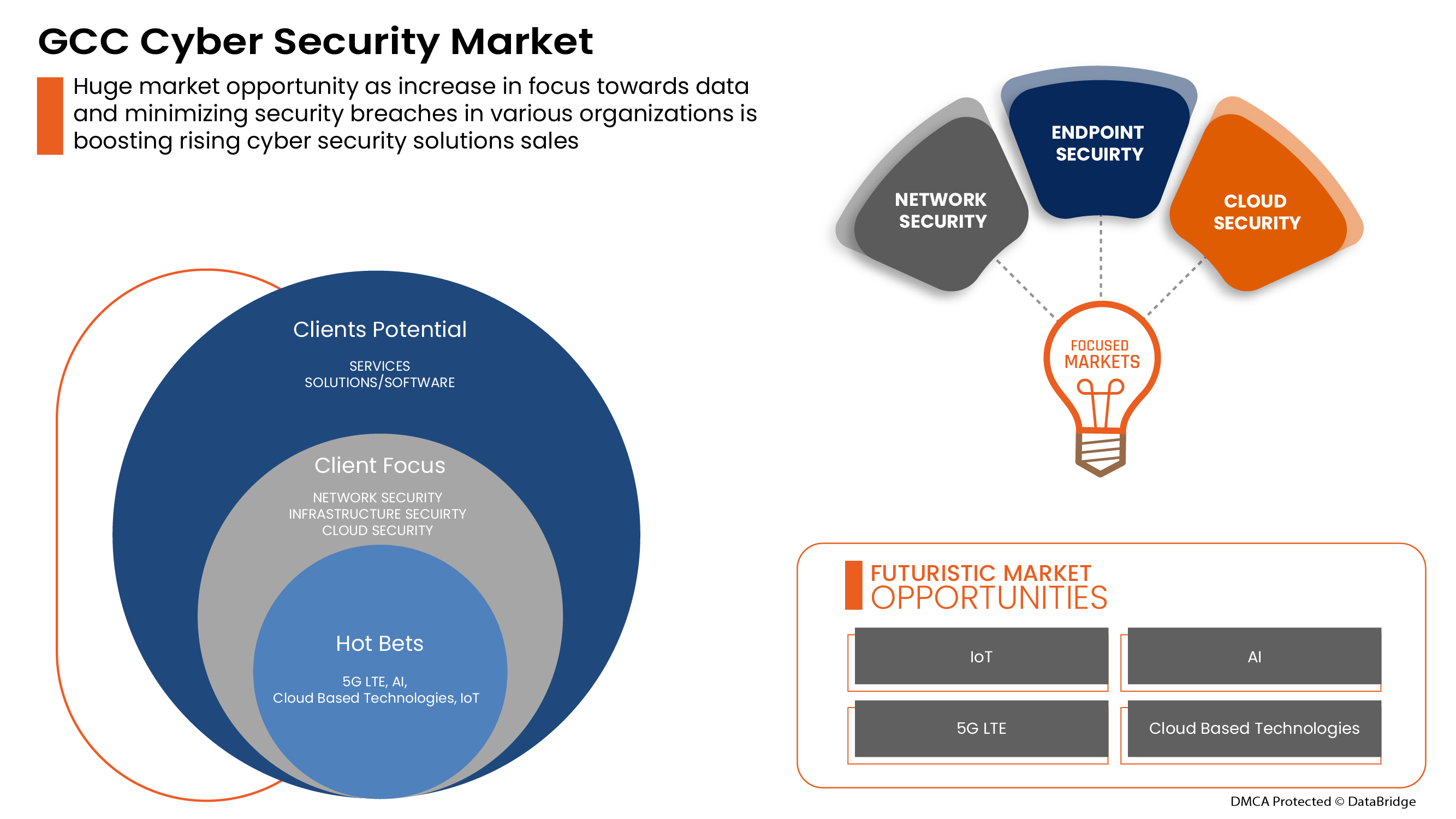

Der Cybersicherheitsmarkt wird analysiert und Einblicke und Trends in die Marktgröße werden nach Land, Angebot, Anwendung, Sicherheitstyp, Bereitstellungsmodell, Unternehmensgröße und Endbenutzer bereitgestellt. Das Wachstum in diesen Segmenten hilft Ihnen bei der Analyse schwacher Wachstumssegmente in den Branchen und bietet den Benutzern einen wertvollen Marktüberblick und Markteinblicke, die ihnen bei der strategischen Entscheidungsfindung zur Identifizierung der wichtigsten Marktanwendungen helfen.

Angebot

- Dienstleistungen

- Lösungen/Software

Auf der Grundlage des Angebots ist der GCC-Markt für Cybersicherheit in Dienstleistungen und Lösungen/Software segmentiert.

Anwendung

- Identitäts- und Zugriffsverwaltung

- Serviceangebot zu Datensicherheit und Datenschutz

- Governance-Risiken und Compliance

- Einheitliches Serviceangebot für Schwachstellenmanagement

- Sonstiges

Auf der Grundlage der Anwendung ist der GCC-Cybersicherheitsmarkt in Identitäts- und Zugriffsverwaltung, Datensicherheits- und Datenschutzdienstleistungsangebot, Governance-Risiken und Compliance, einheitliches Schwachstellenmanagementdienstleistungsangebot und andere segmentiert.

Sicherheitstyp

- Infrastruktursicherheit

- Netzwerksicherheit

- Anwendungssicherheit

- Cloud-Sicherheit

- Endgerätesicherheit

- Sonstiges

Auf der Grundlage des Sicherheitstyps ist der GCC-Cybersicherheitsmarkt in Infrastruktursicherheit, Netzwerksicherheit, Anwendungssicherheit, Cloud-Sicherheit, Endpunktsicherheit und andere segmentiert.

Bereitstellungsmodell

- Wolke

- Vor Ort

Auf der Grundlage des Bereitstellungsmodells ist der GCC-Markt für Cybersicherheit in Cloud und On-Premise segmentiert.

Unternehmensgröße

- Große Unternehmen

- Kleine und mittlere Unternehmen

Auf Grundlage der Unternehmensgröße ist der GCC-Markt für Cybersicherheit in Großunternehmen sowie kleine und mittlere Unternehmen segmentiert.

Endbenutzer

- Industrie

- Kommerziell

- Regierung

- Wohnen

Auf der Grundlage des Bereitstellungsmodells ist der GCC-Markt für Cybersicherheit in die Bereiche Industrie, Gewerbe, Staat und Privathaushalte segmentiert.

Regionale Analyse/Einblicke zum Cybersicherheitsmarkt im Golfkooperationsrat

Der GCC-Markt für Cybersicherheit wird analysiert und es werden Erkenntnisse und Trends zur Marktgröße nach Land, Angebot, Anwendung, Sicherheitstyp, Bereitstellungsmodell, Unternehmensgröße und Endbenutzer bereitgestellt.

Die in diesem Bericht behandelten Unternehmen sind Saudi-Arabien, die Vereinigten Arabischen Emirate, Katar, Kuwait, Oman und Bahrain.

Saudi-Arabien dominiert die GCC-Region, da die Cyberangriffe während der COVID-Zeit exponentiell zugenommen haben, was die Nachfrage nach Cybersicherheitsunternehmen erhöht. Darüber hinaus fördert die Regierung auch ausländische Direktinvestitionen und kurbelt so den Markt an.

Der Länderabschnitt des Berichts enthält auch Angaben zu einzelnen marktbeeinflussenden Faktoren und Änderungen der Regulierungen auf dem Inlandsmarkt, die sich auf die aktuellen und zukünftigen Markttrends auswirken. Datenpunkte wie Neuverkäufe, Ersatzverkäufe, Länderdemografie, Krankheitsepidemiologie und Import-/Exportzölle sind einige der wichtigen Anhaltspunkte, die zur Prognose des Marktszenarios für einzelne Länder verwendet werden. Bei der Prognoseanalyse der Länderdaten werden auch die Präsenz und Verfügbarkeit globaler Marken und ihre Herausforderungen aufgrund erheblicher oder geringer Konkurrenz durch lokale und inländische Marken sowie die Auswirkungen der Vertriebskanäle berücksichtigt.

Wettbewerbsumfeld und GCC Cyber Security Marktanteilsanalyse

Die Wettbewerbslandschaft des Cybersicherheitsmarktes im GCC liefert Einzelheiten über den Wettbewerber. Die enthaltenen Komponenten sind Unternehmensübersicht, Unternehmensfinanzen, erzielter Umsatz, Marktpotenzial, Investitionen in Forschung und Entwicklung, neue Marktinitiativen, globale Präsenz, Produktionsstandorte und -anlagen, Produktionskapazitäten, Stärken und Schwächen des Unternehmens, Produkteinführung, Produktbreite und -umfang, Anwendungsdominanz. Die oben angegebenen Datenpunkte beziehen sich nur auf den Fokus der Unternehmen in Bezug auf den Cybersicherheitsmarkt im GCC.

Zu den wichtigsten Akteuren auf dem Cybersicherheitsmarkt des Golfkooperationsrats zählen unter anderem BAE Systems, Microsoft, McAfee, LLC, Thales, Rapid7, Trend Micro Incorporated, Accenture, Cisco Systems, Inc., IBM Corporation, Oracle, Splunk Inc., Check Point Software Technologies Ltd., Palo Alto Networks, Fortinet, Inc., Juniper Networks, Inc., Micro Focus und Johnson Controls.

SKU-

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Inhaltsverzeichnis

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GCC PHYSICAL AND CYBER SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATIONS

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 MARKETS COVERED

2.2 GEOGRAPHICAL SCOPE

2.3 YEARS CONSIDERED FOR THE STUDY

2.4 DBMR TRIPOD DATA VALIDATION MODEL

2.5 PRIMARY INTERVIEWS WITH KEY OPINION LEADERS

2.6 DBMR MARKET POSITION GRID

2.7 VENDOR SHARE ANALYSIS

2.8 MARKET END USER COVERAGE GRID

2.9 MULTIVARIATE MODELING

2.1 COMPONENT TIMELINE CURVE

2.11 OFFERING TIMELINE CURVE

2.12 SECONDARY SOURCES

2.13 ASSUMPTIONS

3 EXECUTIVE SUMMARY

4 PREMIUM INSIGHTS

4.1 INVESTMENT POLICY

4.1 CASE STUDY

4.1.1 SECURE SOFTWARE DEVELOPMENT INFRASTRUCTURE

4.1.2 SOC-AS-A-PLATFORM (SOCAAP)

4.1.3 RANSOMWARE & FORENSICS ANALYSIS

4.1.4 WISCONSIN'S DEER DISTRICT SECURITY PLAN

4.1.5 LICENSE PLATE READERS IN SCHOOLS

4.1.6 K-12 SCHOOLS

4.2 VALUE CHAIN ANALYSIS

4.3 PORTERS FIVE FORCES

4.4 PESTLE ANALYSIS

4.5 TECHNOLOGICAL LANDSCAPE

4.5.1 AI AND MACHINE LEARNING

4.5.2 IOT

4.5.3 BLOCKCHAIN

4.6 REGULATORY STANDARDS

4.6.1 CYBER SECURITY

4.6.2 PHYSICAL SECURITY

4.7 LOCAL PLAYERS LIST

5 MARKET OVERVIEW

5.1 DRIVERS

5.1.1 ADVENT OF REMOTE WORKING CULTURE

5.1.2 INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS

5.1.3 GROWING IMPORTANCE OF PHYSICAL BIOMETRIC SOLUTIONS ACROSS ALL SECTORS

5.1.4 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME

5.2 RESTRAINTS

5.2.1 RISE IN CYBER SECURITY THREAT AND RANSOMWARE IN PHYSICAL AND CYBER SECURITY SOLUTIONS

5.3 OPPORTUNITIES

5.3.1 RISING STRATEGIC PARTNERSHIP AND ACQUISITION AMONG ORGANIZATIONS FOR PHYSICAL AND CYBER SECURITY SYSTEM

5.3.2 EMERGENCE OF VARIOUS DISRUPTIVE TECHNOLOGY SUCH AS IOT AND AI FOR VARIOUS INDUSTRIES

5.3.3 INCREASE IN CASES OF DATA AND SECURITY BREACHES IN VARIOUS ORGANIZATIONS

5.4 CHALLENGES

5.4.1 LACK OF PROFESSIONAL EXPERTISE FOR CYBER SECURITY SYSTEMS

5.4.2 COMPLEXITY ASSOCIATED WITH THE INTEGRATION OF VARIOUS PHYSICAL SECURITY SYSTEMS

6 GCC CYBER SECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SERVICES

6.3 SOLUTIONS/SOFTWARE

7 GCC PHYSICAL SECURITY MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 HARDWARE

7.2.1 VIDEO SURVEILLANCE SYSTEM

7.2.1.1 CAMERAS

7.2.1.2 RECORDERS

7.2.2 PHYSICAL ACCESS CONTROL SYSTEM

7.2.2.1 BIOMETRICS

7.2.2.2 LOCKS

7.2.2.2.1 ELECTRONIC LOCKS

7.3 SERVICES

7.3.1 MANAGED SERVICES

7.3.2 PROFESSIONAL SERVICES

7.4 SOFTWARE

8 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION

8.1 OVERVIEW

8.2 SINGLE- FACTOR AUTHENTICATION

8.3 TWO- FACTOR AUTHENTICATION

8.4 THREE- FACTOR AUTHENTICATION

9 GCC CYBER SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 IDENTITY AND ACCESS MANAGEMENT

9.3 DATA SECURITY AND PRIVACY SERVICE OFFERING

9.4 GOVERNANCE RISK AND COMPLIANCE

9.5 UNIFIED VULNERABILITY MANAGEMENT SERVICE OFFERING

9.6 OTHERS

10 GCC CYBER SECURITY MARKET, BY SECURITY TYPE

10.1 OVERVIEW

10.2 INFRASTRUCTURE SECURITY

10.3 NETWORK SECURITY

10.4 APPLICATION SECURITY

10.5 CLOUD SECURITY

10.6 ENDPOINT SECURITY

10.7 OTHERS

11 GCC PHYSICAL AND CYBER SECURITY MARKET, BY DEPLOYMENT MODEL

11.1 OVERVIEW

11.2 ON-PREMISE

11.3 CLOUD

12 GCC PHYSICAL AND CYBER SECURITY MARKET, BY ENTERPRISE SIZE

12.1 OVERVIEW

12.2 LARGE SIZED ENTERPRISES

12.3 SMALL AND MEDIUM-SIZED ENTERPRISES

13 GCC PHYSICAL AND CYBER SECURITY MARKET, BY END USER

13.1 OVERVIEW

13.2 COMMERCIAL

13.3 GOVERNMENT

13.4 INDUSTRIAL

13.5 RESIDENTIAL

14 GCC CYBER SECURITY MARKET, COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: GCC

15 GCC PHYSICAL SECURITY MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: GCC

16 SWOT ANALYSIS

16.1 DBMR ANALYSIS

16.1.1 STRENGTH

16.1.2 WEAKNESS

16.1.3 THREATS

16.1.4 OPPORTUNITY

17 COMPANY PROFILE

17.1 THALES GROUP

17.1.1 COMPANY SNAPSHOT

17.1.2 REVENUE ANALYSIS

17.1.3 PRODUCTS PORTFOLIO

17.1.4 RECENT DEVELOPMENTS

17.2 HANGZHOU HIKVISION DIGITAL TECHNOLOGY CO., LTD

17.2.1 COMPANY SNAPSHOT

17.2.2 REVENUE ANALYSIS

17.2.3 PRODUCT PORTFOLIO

17.2.4 RECENT DEVELOPMENTS

17.3 ACCENTURE

17.3.1 COMPANY SNAPSHOT

17.3.2 REVENUE ANALYSIS

17.3.3 SERVICE PORTFOLIO

17.3.4 RECENT DEVELOPMENTS

17.4 IDEMIA

17.4.1 COMPANY SNAPSHOT

17.4.2 PRODUCT PORTFOLIO

17.4.3 RECENT DEVELOPMENTS

17.5 BAE SYSTEMS

17.5.1 COMPANY SNAPSHOT

17.5.2 REVENUE ANALYSIS

17.5.3 SERVICE PORTFOLIO

17.5.4 RECENT DEVELOPMENT

17.6 FORTINET, INC.

17.6.1 COMPANY SNAPSHOT

17.6.2 REVENUE ANALYSIS

17.6.3 SERVICE PORTFOLIO

17.6.4 RECENT DEVELOPMENTS

17.7 PALO ALTO NETWORKS

17.7.1 COMPANY SNAPSHOT

17.7.2 REVENUE ANALYSIS

17.7.3 PRODUCT PORTFOLIO

17.7.4 RECENT DEVELOPMENT

17.8 AWARE, INC.

17.8.1 COMPANY SNAPSHOT

17.8.2 REVENUE ANALYSIS

17.8.3 PRODUCT PORTFOLIO

17.8.4 RECENT DEVELOPMENTS

17.9 AXIS COMMUNICATIONS AB

17.9.1 COMPANY SNAPSHOT

17.9.2 REVENUE ANALYSIS

17.9.3 PRODUCT PORTFOLIO

17.9.4 RECENT DEVELOPMENT

17.1 BOSCH SICHERHEITSSYSTEME GMBH

17.10.1 COMPANY SNAPSHOT

17.10.2 REVENUE ANALYSIS

17.10.3 PRODUCTS PORTFOLIO

17.10.4 RECENT DEVELOPMENT

17.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

17.11.1 COMPANY SNAPSHOT

17.11.2 REVENUE ANALYSIS

17.11.3 PRODUCTS PORTFOLIO

17.11.4 RECENT DEVELOPMENTS

17.12 CISCO SYSTEMS, INC.

17.12.1 COMPANY SNAPSHOT

17.12.2 REVENUE ANALYSIS

17.12.3 PRODUCTS PORTFOLIO

17.12.4 RECENT DEVELOPMENTS

17.13 HEXAGON AB

17.13.1 COMPANY SNAPSHOT

17.13.2 REVENUE ANALYSIS

17.13.3 OFFERING PORTFOLIO

17.13.4 RECENT DEVELOPMENT

17.14 HID GLOBAL CORPORATION

17.14.1 COMPANY SNAPSHOT

17.14.2 PRODUCT PORTFOLIO

17.14.3 RECENT DEVELOPMENT

17.15 IBM CORPORATION

17.15.1 COMPANY SNAPSHOT

17.15.2 REVENUE ANALYSIS

17.15.3 PRODUCTS PORTFOLIO

17.15.4 RECENT DEVELOPMENTS

17.16 JOHNSON CONTROL

17.16.1 COMPANY SNAPSHOT

17.16.2 REVENUE ANALYSIS

17.16.3 PRODUCTS PORTFOLIO

17.16.4 RECENT DEVELOPMENTS

17.17 JUNIPER NETWORKS, INC.

17.17.1 COMPANY SNAPSHOT

17.17.2 REVENUE ANALYSIS

17.17.3 PRODUCTS PORTFOLIO

17.17.4 RECENT DEVELOPMENTS

17.18 MCAFEE, LLC

17.18.1 COMPANY SNAPSHOT

17.18.2 REVENUE ANALYSIS

17.18.3 PRODUCTS PORTFOLIO

17.18.4 RECENT DEVELOPMENTS

17.19 MICRO FOCUS

17.19.1 COMPANY SNAPSHOT

17.19.2 REVENUE ANALYSIS

17.19.3 PRODUCT PORTFOLIO

17.19.4 RECENT DEVELOPMENT

17.2 MICROSOFT

17.20.1 COMPANY SNAPSHOT

17.20.2 REVENUE ANALYSIS

17.20.3 PRODUCT PORTFOLIO

17.20.4 RECENT DEVELOPMENTS

17.21 ORACLE

17.21.1 COMPANY SNAPSHOT

17.21.2 REVENUE ANALYSIS

17.21.3 SERVICE CATEGORY

17.21.4 RECENT DEVELOPMENT

17.22 PELCO CORPORATIONS

17.22.1 COMPANY SNAPSHOT

17.22.2 REVENUE ANALYSIS

17.22.3 PRODUCTS PORTFOLIO

17.22.4 RECENT DEVELOPMENTS

17.23 RAPID7

17.23.1 COMPANY SNAPSHOT

17.23.2 REVENUE ANALYSIS

17.23.3 PRODUCT PORTFOLIO

17.23.4 RECENT DEVELOPMENTS

17.24 SPLUNK INC.

17.24.1 COMPANY SNAPSHOT

17.24.2 REVENUE ANALYSIS

17.24.3 PRODUCTS PORTFOLIO

17.24.4 RECENT DEVELOPMENT

17.25 TREND MICRO INCORPORATED

17.25.1 COMPANY SNAPSHOT

17.25.2 REVENUE ANALYSIS

17.25.3 PRODUCTS PORTFOLIO

17.25.4 RECENT DEVELOPMENTS

18 QUESTIONNAIRE

19 RELATED REPORTS

Tabellenverzeichnis

TABLE 1 LIST OF LOCAL CYBER SECURITY PLAYERS

TABLE 2 LIST OF LOCAL PHYSICAL SECURITY PLAYERS

TABLE 3 GCC CYBER SECURITY MARKET, BY OFFERING, 2020-2029 (USD MILLION)

TABLE 4 GCC SERVICES IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 5 GCC SOLUTIONS/SOFTWARE IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 6 GCC PHYSICAL SECURITY MARKET, BY COMPONENT, 2020-2029 (USD MILLION)

TABLE 7 GCC HARWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 8 GCC VIDEO SURVEILLANCE SYSTEM IN HARDWRAE PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 9 GCC CAMERAS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 10 GCC RECORDERS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 11 GCC PHYSICAL ACCESS CONTROL SYSTEM IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 12 GCC BIOMETRICS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 13 GCC LOCKS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 14 GCC ELECTRONIC LOCKS IN LOCKS PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 15 GCC SERVICES IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 16 GCC MANAGED SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 17 GCC PROFESSIONAL SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 18 GCC SOFTWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 19 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2020-2029 (USD MILLION)

TABLE 20 GCC CYBER SECURITY MARKET, BY APPLICATION, 2020-2029 (USD MILLION)

TABLE 21 GCC CYBER SECURITY MARKET, BY SECURITY TYPE, 2020-2029 (USD MILLION)

TABLE 22 GCC PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 23 GCC CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 24 GCC PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 25 GCC CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 26 GCC LARGE SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 27 GCC LARGE SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 28 GCC SMALL AND MEDIUM-SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 29 GCC SMALL AND MEDIUM-SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 30 GCC PHYSICAL SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 31 GCC CYBER SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 32 GCC COMMERCIAL IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 33 GCC COMMERCIAL IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 34 GCC INDUSTRIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 35 GCC INDUSTRIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 36 GCC RESIDENTIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 37 GCC RESIDENTIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

Abbildungsverzeichnis

FIGURE 1 GCC PHYSICAL AND CYBER SECURITY MARKET: SEGMENTATION

FIGURE 2 GCC PHYSICAL AND CYBER SECURITY MARKET: DATA TRIANGULATION

FIGURE 3 GCC PHYSICAL AND CYBER SECURITY MARKET: DROC ANALYSIS

FIGURE 4 GCC PHYSICAL SECURITY MARKET: GLOBAL VS REGIONAL ANALYSIS

FIGURE 5 GCC CYBER SECURITY MARKET: GLOBAL VS REGIONAL ANALYSIS

FIGURE 6 GCC PHYSICAL AND CYBER SECURITY MARKET: COMPANY RESEARCH ANALYSIS

FIGURE 7 GCC PHYSICAL AND CYBER SECURITY MARKET: INTERVIEW DEMOGRAPHICS

FIGURE 8 GCC PHYSICAL SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 9 GCC CYBER SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 10 GCC CYBER SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 11 GCC PHYSICAL SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 12 GCC PHYSICAL SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 13 GCC CYBER SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 14 GCC CYBER SECURITY MARKET: SEGMENTATION

FIGURE 15 GCC PHYSICAL SECURITY MARKET: SEGMENTATION

FIGURE 16 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE GCC PHYSICAL SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 17 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE GCC CYBER SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 18 SERVICES SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF GCC CYBER SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 19 HARDWARE SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF GCC PHYSICAL SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 20 VALUE CHAIN FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 21 PORTERS FIVE FORCES ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 22 PESTLE ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 23 DRIVERS, RESTRAINTS, OPPORTUNITIES, AND CHALLENGES OF GCC PHYSICAL AND CYBER SECURITY MARKET

FIGURE 24 KEY STATS OF REMOTE WORK

FIGURE 25 GROWING PREVALENCE OF BIOMETRIC SOLUTIONS AMONG CONSUMER

FIGURE 26 TECHNOLOGY AMALGAMATION IN SMART HOME/ BUILDINGS

FIGURE 27 IMPACT OF CYBER SECURITY THREAT

FIGURE 28 PHISHING ATTACKS REPORTED IN RESPECTIVE COUNTRIES IN Q2, 2021

FIGURE 29 GCC CYBER SECURITY MARKET, BY OFFERING, 2021

FIGURE 30 GCC PHYSICAL SECURITY MARKET, BY COMPONENT, 2021

FIGURE 31 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2021

FIGURE 32 GCC CYBER SECURITY MARKET: BY APPLICATION, 2021

FIGURE 33 GCC CYBER SECURITY MARKET: BY SECURITY TYPE, 2021

FIGURE 34 GCC PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 35 GCC CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 36 GCC PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 37 GCC CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 38 GCC PHYSICAL SECURITY MARKET: BY END USER, 2021

FIGURE 39 GCC CYBER SECURITY MARKET: BY END USER, 2021

FIGURE 40 GCC CYBER SECURITY MARKET: COMPANY SHARE 2021 (%)

FIGURE 41 GCC PHYSICAL SECURITY MARKET: COMPANY SHARE 2021 (%)

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.