Ägyptischer Markt für physische Sicherheit, nach Komponente (Hardware, Dienste und Software), Authentifizierung (Ein-Faktor-Authentifizierung, Zwei-Faktor-Authentifizierung und Drei-Faktor-Authentifizierung), Bereitstellungsmodell (vor Ort und in der Cloud), Unternehmensgröße (Großunternehmen und kleine und mittlere Unternehmen), Endbenutzer (gewerblich, staatlich, industriell und privat) – Branchentrends und Prognose bis 2029.

Analyse und Größe des physischen Sicherheitsmarktes in Ägypten

Physische Sicherheitsmaßnahmen schützen Gebäude und die darin befindliche Ausrüstung. Mit anderen Worten: Sie versperren Eindringlingen den Zutritt und ermöglichen autorisierten Personen den Zutritt. Netzwerk- und Cybersicherheit sind zwar von entscheidender Bedeutung, doch der Schutz vor physischen Sicherheitslücken und -bedrohungen ist die einzige Möglichkeit, die Sicherheit der Technologie, der Daten und aller Mitarbeiter oder Lehrkräfte mit Zugang zur Einrichtung zu gewährleisten. Sie bietet Schutz vor Terrorismus, Feuer, Raub, Vandalismus und Naturkatastrophen.

Data Bridge Market Research analysiert, dass der ägyptische Markt für physische Sicherheit bis 2029 voraussichtlich einen Wert von 1.260,06 Millionen USD erreichen wird, was einer durchschnittlichen jährlichen Wachstumsrate von 8,7 % während des Prognosezeitraums entspricht. Der Bericht zum Markt für physische Sicherheit deckt auch umfassend Preisgestaltung, Patente und technologische Fortschritte ab.

|

Berichtsmetrik |

Details |

|

Prognosezeitraum |

2022 bis 2029 |

|

Basisjahr |

2021 |

|

Historische Jahre |

2020 (anpassbar auf 2019–2014) |

|

Quantitative Einheiten |

Umsatz in Mio. USD |

|

Abgedeckte Segmente |

Nach Komponente (Hardware, Dienste und Software), Authentifizierung (Einzel-Faktor-Authentifizierung, Zwei-Faktor-Authentifizierung und Drei-Faktor-Authentifizierung), Bereitstellungsmodell (vor Ort und in der Cloud), Unternehmensgröße (Großunternehmen und kleine und mittlere Unternehmen), Endbenutzer (kommerziell, staatlich, industriell und privat) |

|

Abgedeckte Marktteilnehmer |

Thales, HID Global Corporation, Bosch Sicherheitssysteme GmbH, Hangzhou Hikvision Digital Technology Co., Ltd., Pelco (ein Unternehmen von Motorolla Solutions), Cisco Systems, Inc., Axis Communications AB, Johnson Controls, Aware, Inc., IDEMIA |

Marktdefinition

Physische Sicherheit ist ein Sicherheitsdienst, der darauf abzielt, Personal, Hardware, Software, Netzwerke und Daten vor physischen Aktionen und Ereignissen zu schützen, die einer Organisation, einem Unternehmen, einer Agentur oder Institution schwere Schäden zufügen könnten. Diese Sicherheitsdienste umfassen Schutz vor Feuer , Überschwemmung, Naturkatastrophen, Einbruch, Diebstahl, Vandalismus und Terrorismus. Sicherheitspersonal, CCTV-Kameras , Schlösser , Sicherheitsbarrieren, Zugangskontrollprotokolle und andere ähnliche Tools sind alle in den verschiedenen Schichten enthalten, die voneinander abhängige Systeme beinhalten.

Dynamik des physischen Sicherheitsmarktes in Ägypten

In diesem Abschnitt geht es um das Verständnis der Markttreiber, Vorteile, Chancen, Einschränkungen und Herausforderungen. All dies wird im Folgenden ausführlich erläutert:

Treiber

- Die Entstehung intelligent vernetzter Gebäude/Häuser

In letzter Zeit ist die Beliebtheit von Smart Homes/Smart Buildings bei Verbrauchern gestiegen. Ein Smart Home/Smart Building ist ein Wohngebäude, das internetfähige Geräte nutzt, um Fernüberwachung, Zugangskontrolllösungen und die Verwaltung von Geräten und Systemen zu ermöglichen, wie z. B. intelligente Beleuchtung, intelligente Schlösser, intelligente Biometrie und mehr.

Darüber hinaus sind Smart-Home-Geräte effizient und energiesparend und senken die Energiekosten. Dank ihrer innovativen Funktionen, integrierten Bewegungsmeldern, Internetkonnektivität und Steuerung über Smartphones, Laptops und andere Geräte vermitteln Smart-Home-Geräte dem Verbraucher ein Gefühl von Sicherheit und Komfort.

- Die Bedeutung physischer biometrischer Lösungen nimmt in allen Branchen rasant zu

Biometrische Sicherheitsgeräte sind in allen Regionen der Welt auf dem Vormarsch. Fingerabdrücke, physische Zugangskontrollsysteme, Videoüberwachungssysteme und Gesichtserkennungssysteme sind in elektronische Geräte wie Laptops, Mobiltelefone und andere intelligente Handheld-Geräte integriert. Der intelligente Ansatz nutzt diese Zugangskontrolltürschlösser, Sicherheitssysteme, Heimautomatisierung, IoT, Automobile, Spielkonsolen und Mobilgeräte ebenfalls.

Mit einem Türschloss mit Zugangskontrolle kann sich eine Person durch verbesserte Sicherheitsfunktionen schnell identifizieren und Zugang zum Haus oder Unternehmen erhalten. Die Unternehmen führen viele Forschungsaktivitäten durch, um das fortschrittliche physische biometrische System in die Sicherheitsgeräte zu integrieren.

Gelegenheit

- Zunahme strategischer Partnerschaften und Akquisitionen bei Organisationen für physische und Cyber-Sicherheitssysteme

Die Koordinierung und Investition in Projekte ist für die Erzielung nachhaltiger Verbesserungen auf dem Markt für physische Sicherheit unerlässlich. Aus diesem Grund bemühen sich die Regierung und andere private Organisationen um Partnerschaften und Übernahmen und beschleunigen so das Wachstum der Branchen. Dies trägt dazu bei, Bekanntheit und Gewinn für die Organisation zu steigern und schafft so Raum für neue Erfindungen in der Branche. Darüber hinaus kann das Unternehmen durch Partnerschaften mehr in fortschrittliche Technologien investieren, um sicherere und zuverlässigere Dienstleistungen und Lösungen für den Markt für physische Sicherheit bereitzustellen.

Durch die Expansion des Geschäfts könnten mehr Menschen mit den Produkten und Dienstleistungen des Unternehmens in Kontakt gebracht werden. Durch die Erweiterung des Kundenstamms können mehr Kunden gewonnen und der Umsatz gesteigert werden. Dies trägt zur Bekanntheit bei, steigert den Gewinn des Unternehmens und schafft Raum für nachhaltiges Wachstum. Darüber hinaus ermöglicht es dem Unternehmen, auf dem Premiummarkt anerkannt zu werden.

Einschränkungen/Herausforderungen

- Zunahme von Cybersicherheitsbedrohungen und Ransomware bei physischen und Cybersicherheitslösungen

Aufgrund von COVID-19 haben Cyberkriminalität und Cybersicherheitsprobleme im Jahr 2020 um 600 % zugenommen. Schwachstellen in der Netzwerksicherheit sind eine Schwachstelle, die Hacker ausnutzen, um unbefugte Aktionen innerhalb eines Systems durchzuführen. Laut Purple Sec LLC haben die Varianten mobiler Malware für Mobilgeräte im Jahr 2018 um 54 % zugenommen, wobei 98 % der mobilen Malware auf Android-Geräte abzielen. Schätzungsweise 25 % der Unternehmen sind Opfer von Cryptojacking geworden. Verschiedene Unternehmen sind auch der Sicherheitsbranche zuzurechnen.

- Komplexität im Zusammenhang mit der Integration verschiedener physischer Sicherheitssysteme

Bei der Integration von Sicherheitssystemen werden logische und physische Sicherheitsanwendungen, wie biometrische Identitätsprogramme und Zugangskontrolle, in einem einzigen, allumfassenden Plan kombiniert. Wenn beispielsweise die Zugangskontroll- und Einbruchmeldesysteme verknüpft sind, kann das Zugangskontrollsystem so programmiert werden, dass eine Einrichtung basierend auf der Art der Alarmtöne gesperrt wird, wenn das System einen Eindringling erkennt. Allerdings müssen alle Komponenten vom selben Anbieter bezogen werden. Wenn der Anbieter nur minimalen Support bietet, könnten die Kunden mit einem System belastet werden, das ihren Anforderungen nicht gerecht wird. Außerdem kann die Neugestaltung und Neubereitstellung web- und mobilbasierter Anwendungen mühsam und zeitaufwändig werden.

Auswirkungen von COVID-19 auf den ägyptischen Markt für physische Sicherheit

COVID-19 hatte aufgrund der Lockdown-Bestimmungen und der Schließung von Produktionsanlagen negative Auswirkungen auf den Markt für physische Sicherheit.

Die COVID-19-Pandemie hat sich in gewissem Maße positiv auf den Markt für physische Sicherheit ausgewirkt. Der Anstieg der Nachfrage nach Videoüberwachungssystemen in verschiedenen Branchen weltweit hat dem Markt während der Pandemie zum Wachstum verholfen. Darüber hinaus war das Wachstum seit der Marktöffnung nach COVID-19 aufgrund der zunehmenden Einführung von Zugangskontrollprotokollen in kommerziellen und industriellen Umgebungen hoch.

Lösungsanbieter treffen verschiedene strategische Entscheidungen, um nach COVID-19 wieder auf die Beine zu kommen. Die Akteure führen zahlreiche Forschungs- und Entwicklungsaktivitäten durch, um die Technologie für die physische Sicherheit zu verbessern. Damit werden die Unternehmen fortschrittliche Technologien auf den Markt bringen. Darüber hinaus haben staatliche Initiativen zum Einsatz von Automatisierungstechnologie zum Wachstum des Marktes geführt

Jüngste Entwicklungen

- Im Oktober 2021 haben sich Honeywell und IDEMIA zusammengeschlossen, um intelligente Gebäudelösungen zu entwickeln. Im Rahmen der Partnerschaft wurden Produkte für den Gebäudezugang entwickelt, die Honeywells Sicherheits- und Gebäudemanagementsysteme mit den biometrischen Zugangskontrollsystemen von IDEMIA integrieren. Dies half dem Unternehmen, sein Produktportfolio zu diversifizieren und einen neuen Markt im Markt für Gebäudezugangskontrolle zu erschließen.

- Im August 2020 erwarb Motorola Solutions die Pelco Corporations für 110 Millionen USD. Ziel dieser Übernahme war es, die von Pelco angebotene Videomanagementlösung international zu etablieren. Darüber hinaus machte Motorola Solutions die Pelco Corporation zu einer der wichtigsten Tochtergesellschaften auf dem Markt für physische Sicherheit. Dadurch konnten beide Unternehmen ihre Marktpräsenz weiter ausbauen, indem sie innovative Lösungen für den Verbraucher anboten.

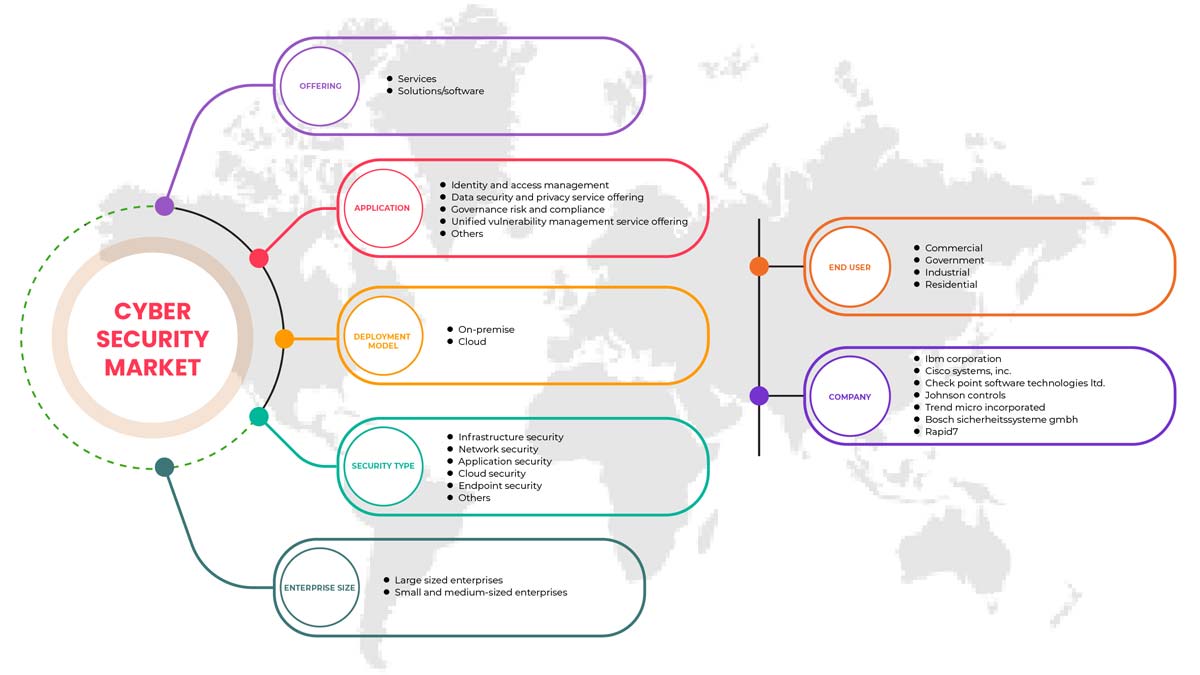

Umfang des physischen Sicherheitsmarktes in Ägypten

Der ägyptische Markt für physische Sicherheit ist nach Komponenten, Authentifizierung, Bereitstellungsmodell, Unternehmensgröße und Endbenutzer segmentiert. Das Wachstum dieser Segmente hilft Ihnen bei der Analyse schwacher Wachstumssegmente in den Branchen und bietet den Benutzern einen wertvollen Marktüberblick und Markteinblicke, die ihnen bei der strategischen Entscheidungsfindung zur Identifizierung der wichtigsten Marktanwendungen helfen.

Komponente

- Hardware

- Dienstleistungen

- Software

Auf der Grundlage der Komponenten ist der ägyptische Markt für physische Sicherheit in Hardware, Dienstleistungen und Software segmentiert.

Authentifizierung

- Ein-Faktor-Authentifizierung

- Zwei-Faktor-Authentifizierung

- Drei-Faktor-Authentifizierung

Auf der Grundlage der Authentifizierung wurde der ägyptische Markt für physische Sicherheit in Ein-Faktor-Authentifizierung, Zwei-Faktor-Authentifizierung und Drei-Faktor-Authentifizierung segmentiert.

Bereitstellungsmodell

- Vor Ort

- Wolke

Auf der Grundlage des Bereitstellungsmodells wurde der ägyptische Markt für physische Sicherheit in On-Premise und Cloud segmentiert.

Unternehmensgröße

- Große Unternehmen

- Kleine und mittlere Unternehmen

Auf Grundlage der Unternehmensgröße wurde der ägyptische Markt für physische Sicherheit in Großunternehmen sowie kleine und mittlere Unternehmen segmentiert.

Endbenutzer

- Kommerziell

- Regierung

- Industrie

- Wohnen

Auf der Grundlage des Endbenutzers ist der ägyptische Markt für physische Sicherheit in gewerblich, staatlich, industriell und privat segmentiert.

Regionale Analyse/Einblicke zum physischen Sicherheitsmarkt in Ägypten

Der ägyptische Markt für physische Sicherheit wird analysiert und es werden Einblicke in die Marktgröße und Trends nach Land, Komponente, Authentifizierung, Bereitstellungstyp, Unternehmensgröße und Endbenutzer bereitgestellt, wie oben angegeben.

Der Länderabschnitt des Berichts enthält auch individuelle marktbeeinflussende Faktoren und Änderungen der Marktregulierung, die die aktuellen und zukünftigen Trends des Marktes beeinflussen. Datenpunkte wie die Analyse der nachgelagerten und vorgelagerten Wertschöpfungskette, technologische Trends, Porters Fünf-Kräfte-Analyse und Fallstudien sind einige der Hinweise, die zur Prognose des Marktszenarios für einzelne Länder verwendet werden. Auch die Präsenz und Verfügbarkeit ägyptischer Marken und ihre Herausforderungen aufgrund großer oder geringer Konkurrenz durch lokale und inländische Marken sowie die Auswirkungen inländischer Zölle und Handelsrouten werden bei der Bereitstellung einer Prognoseanalyse der Länderdaten berücksichtigt.

Wettbewerbsumfeld und Analyse der Marktanteile für physische Sicherheit in Ägypten

Die Wettbewerbslandschaft des ägyptischen Marktes für physische Sicherheit liefert Einzelheiten über den Wettbewerber. Die enthaltenen Komponenten sind Unternehmensübersicht, Unternehmensfinanzen, erzielter Umsatz, Marktpotenzial, Investitionen in Forschung und Entwicklung, neue Marktinitiativen, Präsenz in Ägypten, Produktionsstandorte und -anlagen, Produktionskapazitäten, Stärken und Schwächen des Unternehmens, Produkteinführung, Produktbreite und -umfang, Anwendungsdominanz. Die oben angegebenen Datenpunkte beziehen sich nur auf den Fokus der Unternehmen auf den Markt für physische Sicherheit.

Zu den wichtigsten Akteuren auf dem ägyptischen Markt für physische Sicherheit zählen unter anderem Thales, HID Global Corporation, Bosch Sicherheitssysteme GmbH, Hangzhou Hikvision Digital Technology Co., Ltd., Pelco (ein Unternehmen von Motorolla Solutions), Cisco Systems, Inc., Axis Communications AB, Johnson Controls, Aware, Inc. und IDEMIA.

SKU-

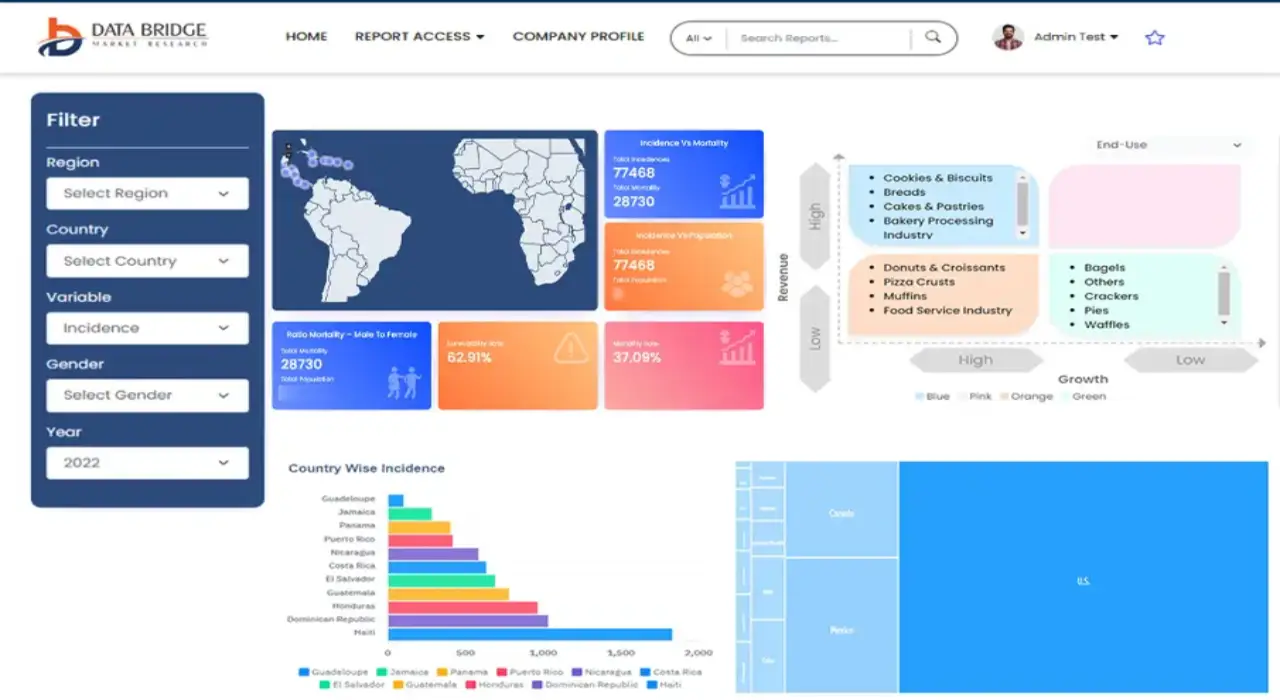

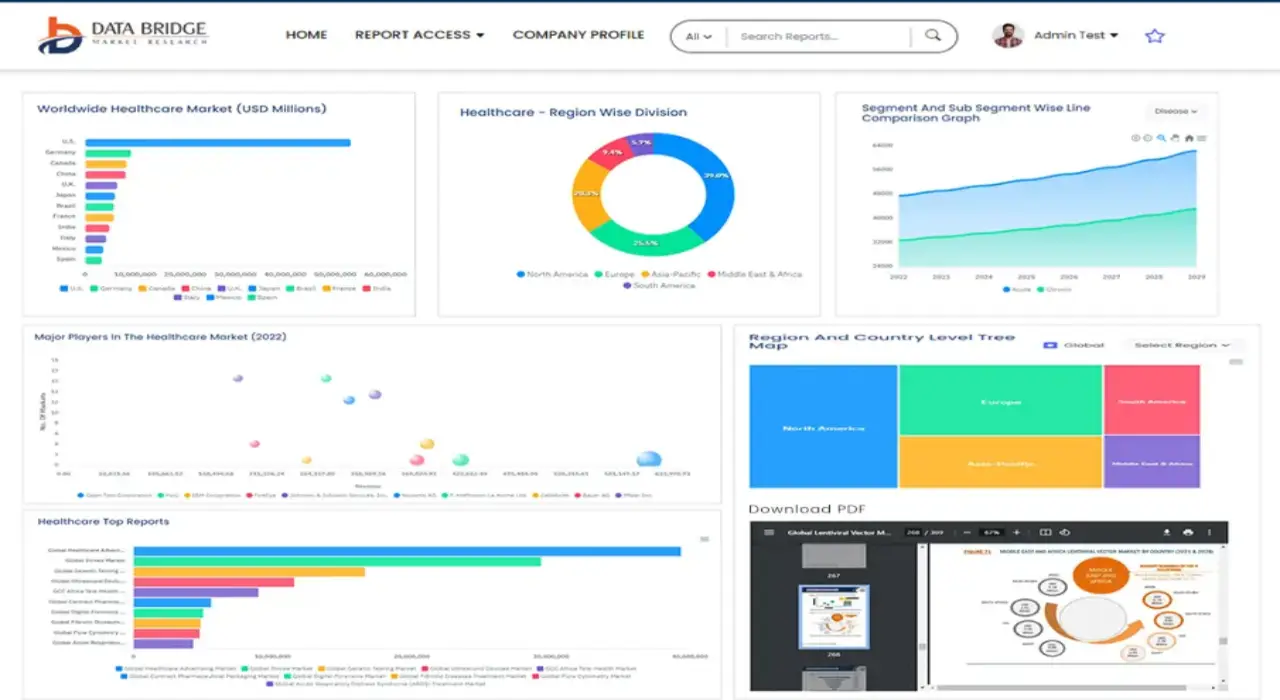

Erhalten Sie Online-Zugriff auf den Bericht zur weltweit ersten Market Intelligence Cloud

- Interaktives Datenanalyse-Dashboard

- Unternehmensanalyse-Dashboard für Chancen mit hohem Wachstumspotenzial

- Zugriff für Research-Analysten für Anpassungen und Abfragen

- Konkurrenzanalyse mit interaktivem Dashboard

- Aktuelle Nachrichten, Updates und Trendanalyse

- Nutzen Sie die Leistungsfähigkeit der Benchmark-Analyse für eine umfassende Konkurrenzverfolgung

Inhaltsverzeichnis

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF EGYPT PHYSICAL AND CYBER SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATIONS

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 MARKETS COVERED

2.2 GEOGRAPHICAL SCOPE

2.3 YEARS CONSIDERED FOR THE STUDY

2.4 DBMR TRIPOD DATA VALIDATION MODEL

2.5 PRIMARY INTERVIEWS WITH KEY OPINION LEADERS

2.6 DBMR MARKET POSITION GRID

2.7 VENDOR SHARE ANALYSIS

2.8 MARKET END USER COVERAGE GRID

2.9 MULTIVARIATE MODELING

2.1 COMPONENT TIMELINE CURVE

2.11 OFFERING TIMELINE CURVE

2.12 SECONDARY SOURCES

2.13 ASSUMPTIONS

3 EXECUTIVE SUMMARY

4 PREMIUM INSIGHTS

4.1 INVESTMENT POLICY

4.1 CASE STUDY

4.1.1 SECURE SOFTWARE DEVELOPMENT INFRASTRUCTURE

4.1.2 SOC-AS-A-PLATFORM (SOCAAP)

4.1.3 RANSOMWARE & FORENSICS ANALYSIS

4.1.4 WISCONSIN'S DEER DISTRICT SECURITY PLAN

4.1.5 LICENSE PLATE READERS IN SCHOOLS

4.1.6 K-12 SCHOOLS

4.2 VALUE CHAIN ANALYSIS

4.3 PORTERS FIVE FORCES

4.4 PESTLE ANALYSIS

4.5 TECHNOLOGICAL LANDSCAPE

4.5.1 AI AND MACHINE LEARNING

4.5.2 IOT

4.5.3 BLOCKCHAIN

4.6 REGULATORY STANDARDS

4.6.1 CYBER SECURITY

4.6.2 PHYSICAL SECURITY

4.7 LOCAL PLAYERS LIST

5 MARKET OVERVIEW

5.1 DRIVERS

5.1.1 ADVENT OF REMOTE WORKING CULTURE

5.1.2 INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS

5.1.3 GROWING IMPORTANCE OF PHYSICAL BIOMETRIC SOLUTIONS ACROSS ALL SECTORS

5.1.4 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME

5.2 RESTRAINTS

5.2.1 RISE IN CYBER SECURITY THREAT AND RANSOMWARE IN PHYSICAL AND CYBER SECURITY SOLUTIONS

5.3 OPPORTUNITIES

5.3.1 RISING STRATEGIC PARTNERSHIP AND ACQUISITION AMONG ORGANIZATIONS FOR PHYSICAL AND CYBER SECURITY SYSTEM

5.3.2 EMERGENCE OF VARIOUS DISRUPTIVE TECHNOLOGY SUCH AS IOT AND AI FOR VARIOUS INDUSTRIES

5.3.3 INCREASE IN CASES OF DATA AND SECURITY BREACHES IN VARIOUS ORGANIZATIONS

5.4 CHALLENGES

5.4.1 LACK OF PROFESSIONAL EXPERTISE FOR CYBER SECURITY SYSTEMS

5.4.2 COMPLEXITY ASSOCIATED WITH THE INTEGRATION OF VARIOUS PHYSICAL SECURITY SYSTEMS

6 EGYPT CYBER SECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SERVICES

6.3 SOLUTIONS/SOFTWARE

7 EGYPT PHYSICAL SECURITY MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 HARDWARE

7.2.1 VIDEO SURVEILLANCE SYSTEM

7.2.1.1 CAMERAS

7.2.1.2 RECORDERS

7.2.2 PHYSICAL ACCESS CONTROL SYSTEM

7.2.2.1 BIOMETRICS

7.2.2.2 LOCKS

7.2.2.2.1 ELECTRONIC LOCKS

7.3 SERVICES

7.3.1 MANAGED SERVICES

7.3.2 PROFESSIONAL SERVICES

7.4 SOFTWARE

8 EGYPT PHYSICAL SECURITY MARKET, BY AUTHENTICATION

8.1 OVERVIEW

8.2 SINGLE- FACTOR AUTHENTICATION

8.3 TWO- FACTOR AUTHENTICATION

8.4 THREE- FACTOR AUTHENTICATION

9 EGYPT CYBER SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 IDENTITY AND ACCESS MANAGEMENT

9.3 DATA SECURITY AND PRIVACY SERVICE OFFERING

9.4 GOVERNANCE RISK AND COMPLIANCE

9.5 UNIFIED VULNERABILITY MANAGEMENT SERVICE OFFERING

9.6 OTHERS

10 EGYPT CYBER SECURITY MARKET, BY SECURITY TYPE

10.1 OVERVIEW

10.2 INFRASTRUCTURE SECURITY

10.3 NETWORK SECURITY

10.4 APPLICATION SECURITY

10.5 CLOUD SECURITY

10.6 ENDPOINT SECURITY

10.7 OTHERS

11 EGYPT PHYSICAL AND CYBER SECURITY MARKET, BY DEPLOYMENT MODEL

11.1 OVERVIEW

11.2 ON-PREMISE

11.3 CLOUD

12 EGYPT PHYSICAL AND CYBER SECURITY MARKET, BY ENTERPRISE SIZE

12.1 OVERVIEW

12.2 LARGE SIZED ENTERPRISES

12.3 SMALL AND MEDIUM-SIZED ENTERPRISES

13 EGYPT PHYSICAL AND CYBER SECURITY MARKET, BY END USER

13.1 OVERVIEW

13.2 COMMERCIAL

13.3 GOVERNMENT

13.4 INDUSTRIAL

13.5 RESIDENTIAL

14 EGYPT CYBER SECURITY MARKET, COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: EGYPT

15 EGYPT PHYSICAL SECURITY MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: EGYPT

16 SWOT ANALYSIS

16.1 DBMR ANALYSIS

16.1.1 STRENGTH

16.1.2 WEAKNESS

16.1.3 THREATS

16.1.4 OPPORTUNITY

17 COMPANY PROFILE

17.1 THALES GROUP

17.1.1 COMPANY SNAPSHOT

17.1.2 REVENUE ANALYSIS

17.1.3 PRODUCTS PORTFOLIO

17.1.4 RECENT DEVELOPMENTS

17.2 HANGZHOU HIKVISION DIGITAL TECHNOLOGY CO., LTD

17.2.1 COMPANY SNAPSHOT

17.2.2 REVENUE ANALYSIS

17.2.3 PRODUCT PORTFOLIO

17.2.4 RECENT DEVELOPMENTS

17.3 ACCENTURE

17.3.1 COMPANY SNAPSHOT

17.3.2 REVENUE ANALYSIS

17.3.3 SERVICE PORTFOLIO

17.3.4 RECENT DEVELOPMENTS

17.4 IDEMIA

17.4.1 COMPANY SNAPSHOT

17.4.2 PRODUCT PORTFOLIO

17.4.3 RECENT DEVELOPMENTS

17.5 BAE SYSTEMS

17.5.1 COMPANY SNAPSHOT

17.5.2 REVENUE ANALYSIS

17.5.3 SERVICE PORTFOLIO

17.5.4 RECENT DEVELOPMENT

17.6 FORTINET, INC.

17.6.1 COMPANY SNAPSHOT

17.6.2 REVENUE ANALYSIS

17.6.3 SERVICE PORTFOLIO

17.6.4 RECENT DEVELOPMENTS

17.7 PALO ALTO NETWORKS

17.7.1 COMPANY SNAPSHOT

17.7.2 REVENUE ANALYSIS

17.7.3 PRODUCT PORTFOLIO

17.7.4 RECENT DEVELOPMENT

17.8 AWARE, INC.

17.8.1 COMPANY SNAPSHOT

17.8.2 REVENUE ANALYSIS

17.8.3 PRODUCT PORTFOLIO

17.8.4 RECENT DEVELOPMENTS

17.9 AXIS COMMUNICATIONS AB

17.9.1 COMPANY SNAPSHOT

17.9.2 REVENUE ANALYSIS

17.9.3 PRODUCT PORTFOLIO

17.9.4 RECENT DEVELOPMENT

17.1 BOSCH SICHERHEITSSYSTEME GMBH

17.10.1 COMPANY SNAPSHOT

17.10.2 REVENUE ANALYSIS

17.10.3 PRODUCTS PORTFOLIO

17.10.4 RECENT DEVELOPMENT

17.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

17.11.1 COMPANY SNAPSHOT

17.11.2 REVENUE ANALYSIS

17.11.3 PRODUCTS PORTFOLIO

17.11.4 RECENT DEVELOPMENTS

17.12 CISCO SYSTEMS, INC.

17.12.1 COMPANY SNAPSHOT

17.12.2 REVENUE ANALYSIS

17.12.3 PRODUCTS PORTFOLIO

17.12.4 RECENT DEVELOPMENTS

17.13 HEXAGON AB

17.13.1 COMPANY SNAPSHOT

17.13.2 REVENUE ANALYSIS

17.13.3 OFFERING PORTFOLIO

17.13.4 RECENT DEVELOPMENT

17.14 HID GLOBAL CORPORATION

17.14.1 COMPANY SNAPSHOT

17.14.2 PRODUCT PORTFOLIO

17.14.3 RECENT DEVELOPMENT

17.15 IBM CORPORATION

17.15.1 COMPANY SNAPSHOT

17.15.2 REVENUE ANALYSIS

17.15.3 PRODUCTS PORTFOLIO

17.15.4 RECENT DEVELOPMENTS

17.16 JOHNSON CONTROL

17.16.1 COMPANY SNAPSHOT

17.16.2 REVENUE ANALYSIS

17.16.3 PRODUCTS PORTFOLIO

17.16.4 RECENT DEVELOPMENTS

17.17 JUNIPER NETWORKS, INC.

17.17.1 COMPANY SNAPSHOT

17.17.2 REVENUE ANALYSIS

17.17.3 PRODUCTS PORTFOLIO

17.17.4 RECENT DEVELOPMENTS

17.18 MCAFEE, LLC

17.18.1 COMPANY SNAPSHOT

17.18.2 REVENUE ANALYSIS

17.18.3 PRODUCTS PORTFOLIO

17.18.4 RECENT DEVELOPMENTS

17.19 MICRO FOCUS

17.19.1 COMPANY SNAPSHOT

17.19.2 REVENUE ANALYSIS

17.19.3 PRODUCT PORTFOLIO

17.19.4 RECENT DEVELOPMENT

17.2 MICROSOFT

17.20.1 COMPANY SNAPSHOT

17.20.2 REVENUE ANALYSIS

17.20.3 PRODUCT PORTFOLIO

17.20.4 RECENT DEVELOPMENTS

17.21 ORACLE

17.21.1 COMPANY SNAPSHOT

17.21.2 REVENUE ANALYSIS

17.21.3 SERVICE CATEGORY

17.21.4 RECENT DEVELOPMENT

17.22 PELCO CORPORATIONS

17.22.1 COMPANY SNAPSHOT

17.22.2 REVENUE ANALYSIS

17.22.3 PRODUCTS PORTFOLIO

17.22.4 RECENT DEVELOPMENTS

17.23 RAPID7

17.23.1 COMPANY SNAPSHOT

17.23.2 REVENUE ANALYSIS

17.23.3 PRODUCT PORTFOLIO

17.23.4 RECENT DEVELOPMENTS

17.24 SPLUNK INC.

17.24.1 COMPANY SNAPSHOT

17.24.2 REVENUE ANALYSIS

17.24.3 PRODUCTS PORTFOLIO

17.24.4 RECENT DEVELOPMENT

17.25 TREND MICRO INCORPORATED

17.25.1 COMPANY SNAPSHOT

17.25.2 REVENUE ANALYSIS

17.25.3 PRODUCTS PORTFOLIO

17.25.4 RECENT DEVELOPMENTS

18 QUESTIONNAIRE

19 RELATED REPORTS

Tabellenverzeichnis

TABLE 1 LIST OF LOCAL CYBER SECURITY PLAYERS

TABLE 2 LIST OF LOCAL PHYSICAL SECURITY PLAYERS

TABLE 3 EGYPT CYBER SECURITY MARKET, BY OFFERING, 2020-2029 (USD MILLION)

TABLE 4 EGYPT SERVICES IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 5 EGYPT SOLUTIONS/SOFTWARE IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 6 EGYPT PHYSICAL SECURITY MARKET, BY COMPONENT, 2020-2029 (USD MILLION)

TABLE 7 EGYPT HARWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 8 EGYPT VIDEO SURVEILLANCE SYSTEM IN HARDWRAE PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 9 EGYPT CAMERAS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 10 EGYPT RECORDERS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 11 EGYPT PHYSICAL ACCESS CONTROL SYSTEM IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 12 EGYPT BIOMETRICS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 13 EGYPT LOCKS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 14 EGYPT ELECTRONIC LOCKS IN LOCKS PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 15 EGYPT SERVICES IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 16 EGYPT MANAGED SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 17 EGYPT PROFESSIONAL SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 18 EGYPT SOFTWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 19 EGYPT PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2020-2029 (USD MILLION)

TABLE 20 EGYPT CYBER SECURITY MARKET, BY APPLICATION, 2020-2029 (USD MILLION)

TABLE 21 EGYPT CYBER SECURITY MARKET, BY SECURITY TYPE, 2020-2029 (USD MILLION)

TABLE 22 EGYPT PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 23 EGYPT CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 24 EGYPT PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 25 EGYPT CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 26 EGYPT LARGE SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 27 EGYPT LARGE SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 28 EGYPT SMALL AND MEDIUM-SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 29 EGYPT SMALL AND MEDIUM-SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 30 EGYPT PHYSICAL SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 31 EGYPT CYBER SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 32 EGYPT COMMERCIAL IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 33 EGYPT COMMERCIAL IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 34 EGYPT INDUSTRIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 35 EGYPT INDUSTRIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 36 EGYPT RESIDENTIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 37 EGYPT RESIDENTIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

Abbildungsverzeichnis

FIGURE 1 EGYPT PHYSICAL AND CYBER SECURITY MARKET: SEGMENTATION

FIGURE 2 EGYPT PHYSICAL AND CYBER SECURITY MARKET: DATA TRIANGULATION

FIGURE 3 EGYPT PHYSICAL AND CYBER SECURITY MARKET: DROC ANALYSIS

FIGURE 4 EGYPT PHYSICAL SECURITY MARKET: REGIONAL VS COUNTRY ANALYSIS

FIGURE 5 EGYPT CYBER SECURITY MARKET: REGIONAL VS COUNTRY ANALYSIS

FIGURE 6 EGYPT PHYSICAL AND CYBER SECURITY MARKET: COMPANY RESEARCH ANALYSIS

FIGURE 7 EGYPT PHYSICAL AND CYBER SECURITY MARKET: INTERVIEW DEMOGRAPHICS

FIGURE 8 EGYPT PHYSICAL SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 9 EGYPT CYBER SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 10 EGYPT CYBER SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 11 EGYPT PHYSICAL SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 12 EGYPT PHYSICAL SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 13 EGYPT CYBER SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 14 EGYPT CYBER SECURITY MARKET: SEGMENTATION

FIGURE 15 EGYPT PHYSICAL SECURITY MARKET: SEGMENTATION

FIGURE 16 AN INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS IS EXPECTED TO DRIVE EGYPT PHYSICAL SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 17 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE EGYPT CYBER SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 18 SERVICES SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF EGYPT CYBER SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 19 HARDWARE SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF EGYPT PHYSICAL SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 20 VALUE CHAIN FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 21 PORTERS FIVE FORCES ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 22 PESTLE ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 23 DRIVERS, RESTRAINTS, OPPORTUNITIES, AND CHALLENGES OF EGYPT PHYSICAL AND CYBER SECURITY MARKET

FIGURE 24 KEY STATS OF REMOTE WORK

FIGURE 25 GROWING PREVALENCE OF BIOMETRIC SOLUTIONS AMONG CONSUMER

FIGURE 26 TECHNOLOGY AMALGAMATION IN SMART HOME/ BUILDINGS

FIGURE 27 IMPACT OF CYBER SECURITY THREAT

FIGURE 28 PHISHING ATTACKS REPORTED IN RESPECTIVE COUNTRIES IN Q2, 2021

FIGURE 29 EGYPT CYBER SECURITY MARKET, BY OFFERING, 2021

FIGURE 30 EGYPT PHYSICAL SECURITY MARKET, BY COMPONENT, 2021

FIGURE 31 EGYPT PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2021

FIGURE 32 EGYPT CYBER SECURITY MARKET: BY APPLICATION, 2021

FIGURE 33 EGYPT CYBER SECURITY MARKET: BY SECURITY TYPE, 2021

FIGURE 34 EGYPT PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 35 EGYPT CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 36 EGYPT PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 37 EGYPT CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 38 EGYPT PHYSICAL SECURITY MARKET: BY END USER, 2021

FIGURE 39 EGYPT CYBER SECURITY MARKET: BY END USER, 2021

FIGURE 40 EGYPT CYBER SECURITY MARKET: COMPANY SHARE 2021 (%)

FIGURE 41 EGYPT PHYSICAL SECURITY MARKET: COMPANY SHARE 2021 (%)

Forschungsmethodik

Die Datenerfassung und Basisjahresanalyse werden mithilfe von Datenerfassungsmodulen mit großen Stichprobengrößen durchgeführt. Die Phase umfasst das Erhalten von Marktinformationen oder verwandten Daten aus verschiedenen Quellen und Strategien. Sie umfasst die Prüfung und Planung aller aus der Vergangenheit im Voraus erfassten Daten. Sie umfasst auch die Prüfung von Informationsinkonsistenzen, die in verschiedenen Informationsquellen auftreten. Die Marktdaten werden mithilfe von marktstatistischen und kohärenten Modellen analysiert und geschätzt. Darüber hinaus sind Marktanteilsanalyse und Schlüsseltrendanalyse die wichtigsten Erfolgsfaktoren im Marktbericht. Um mehr zu erfahren, fordern Sie bitte einen Analystenanruf an oder geben Sie Ihre Anfrage ein.

Die wichtigste Forschungsmethodik, die vom DBMR-Forschungsteam verwendet wird, ist die Datentriangulation, die Data Mining, die Analyse der Auswirkungen von Datenvariablen auf den Markt und die primäre (Branchenexperten-)Validierung umfasst. Zu den Datenmodellen gehören ein Lieferantenpositionierungsraster, eine Marktzeitlinienanalyse, ein Marktüberblick und -leitfaden, ein Firmenpositionierungsraster, eine Patentanalyse, eine Preisanalyse, eine Firmenmarktanteilsanalyse, Messstandards, eine globale versus eine regionale und Lieferantenanteilsanalyse. Um mehr über die Forschungsmethodik zu erfahren, senden Sie eine Anfrage an unsere Branchenexperten.

Anpassung möglich

Data Bridge Market Research ist ein führendes Unternehmen in der fortgeschrittenen formativen Forschung. Wir sind stolz darauf, unseren bestehenden und neuen Kunden Daten und Analysen zu bieten, die zu ihren Zielen passen. Der Bericht kann angepasst werden, um Preistrendanalysen von Zielmarken, Marktverständnis für zusätzliche Länder (fordern Sie die Länderliste an), Daten zu klinischen Studienergebnissen, Literaturübersicht, Analysen des Marktes für aufgearbeitete Produkte und Produktbasis einzuschließen. Marktanalysen von Zielkonkurrenten können von technologiebasierten Analysen bis hin zu Marktportfoliostrategien analysiert werden. Wir können so viele Wettbewerber hinzufügen, wie Sie Daten in dem von Ihnen gewünschten Format und Datenstil benötigen. Unser Analystenteam kann Ihnen auch Daten in groben Excel-Rohdateien und Pivot-Tabellen (Fact Book) bereitstellen oder Sie bei der Erstellung von Präsentationen aus den im Bericht verfügbaren Datensätzen unterstützen.