Marché mondial de la sécurité Zero Trust, par type d'authentification (authentification à facteur unique, authentification à facteurs multiples), type de solution ( sécurité des données , sécurité des terminaux, sécurité des API, analyse de sécurité, gestion des politiques de sécurité), déploiement (sur site, cloud), taille de l'organisation (PME, grande entreprise), vertical ( banque, services financiers et assurances , informatique et télécommunications, gouvernement et défense, énergie et services publics, soins de santé, vente au détail et commerce électronique, autres), pays (États-Unis, Canada, Mexique, Brésil, Argentine, reste de l'Amérique du Sud, Allemagne, France, Italie, Royaume-Uni, Belgique, Espagne, Russie, Turquie, Pays-Bas, Suisse, reste de l'Europe, Japon, Chine, Inde, Corée du Sud, Australie, Singapour, Malaisie, Thaïlande, Indonésie, Philippines, reste de l'Asie-Pacifique, Émirats arabes unis, Arabie saoudite, Égypte, Afrique du Sud, Israël, reste du Moyen-Orient et de l'Afrique) - Tendances et prévisions de l'industrie jusqu'en 2029.

Analyse du marché et perspectives du marché de la sécurité Zero Trust

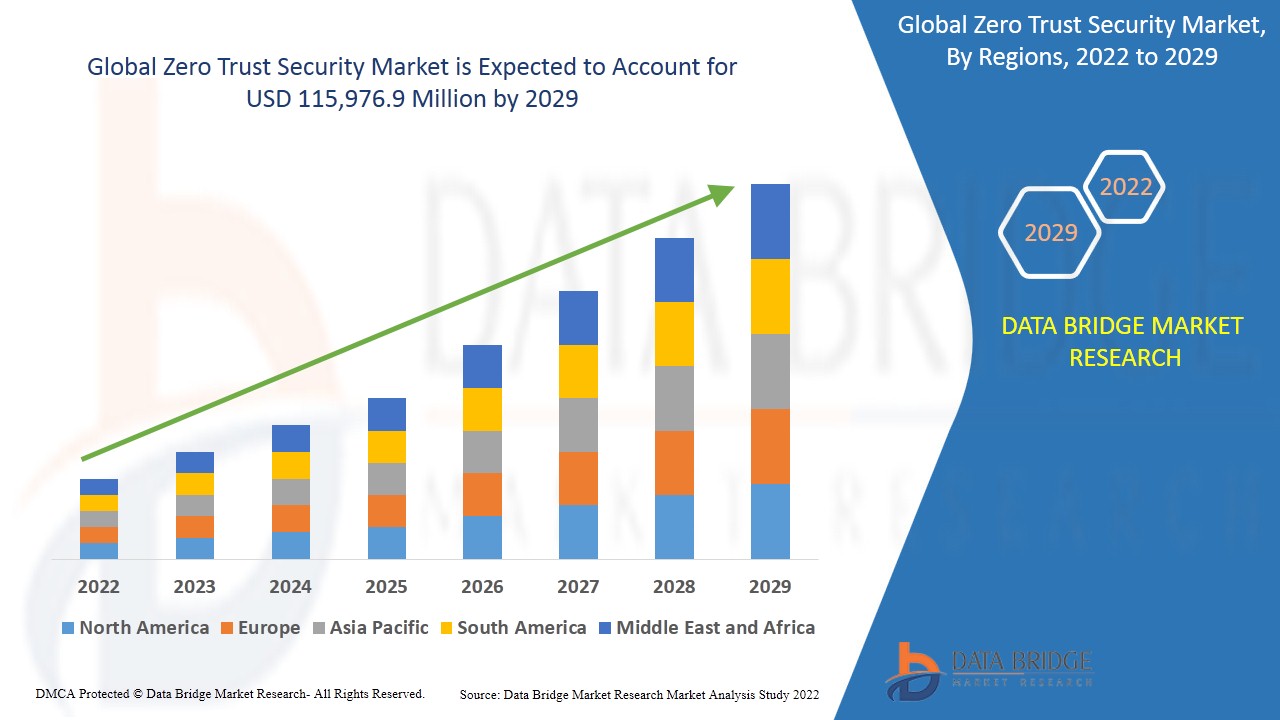

Le marché de la sécurité Zero Trust devrait connaître une croissance du marché au cours de la période de prévision de 2022 à 2029. Data Bridge Market Research analyse le marché pour atteindre 115 976,9 millions USD d'ici 2029 et croît à un TCAC de 15,20 % au cours de la période de prévision mentionnée ci-dessus.

Zero Trust fait référence à un modèle de sécurité basé sur le principe de contrôles d'accès stricts et de non-confiance par défaut à quiconque, même à ceux qui se trouvent déjà à l'intérieur du périmètre du réseau. Le modèle est configuré de telle manière que chaque personne et chaque appareil qui tente d'accéder aux ressources d'un réseau privé doivent passer une vérification d'identité stricte, qu'ils se trouvent à l'intérieur ou à l'extérieur du périmètre du réseau. Il s'agit d'une approche globale de la sécurité du réseau qui intègre diverses technologies.

Les facteurs tels que l'adoption croissante de solutions de sécurité Zero Trust, la numérisation croissante et le nombre croissant de vulnérabilités informatiques en raison de l'adoption de services basés sur le cloud devraient émerger comme les facteurs importants accélérant la croissance du marché de la sécurité Zero Trust. En outre, des facteurs tels que la sensibilisation et l'investissement croissants dans les solutions de sécurité Zero Trust, l'augmentation des réglementations gouvernementales telles que les prochaines réglementations CCPA, la pénétration croissante des technologies IoT et le choix des fournisseurs tiers par les entreprises, le nombre croissant de cyber-risques, la fréquence croissante des cyberattaques ciblées et le renforcement des réglementations en matière de protection des données et de sécurité des informations aggraveront encore la croissance du marché de la sécurité Zero Trust au cours de la période de prévision susmentionnée. Cependant, les contraintes budgétaires croissantes parmi les petites et les start-ups émergentes des économies en développement se traduisent par un frein à la croissance du marché.

La demande accrue d'une meilleure visibilité en raison de l'augmentation du trafic IoT parmi les entreprises, le besoin croissant de solutions de sécurité Zero Trust basées sur le cloud parmi les PME et les avancées technologiques croissantes et la modernisation des techniques utilisées devraient également générer des opportunités lucratives pour le marché de la sécurité Zero Trust au cours de la période de prévision de 2022 à 2029. Les contraintes croissantes de conception et de mise en œuvre pour déployer des solutions de sécurité Zero Trust constitueront un défi pour le marché de la sécurité Zero Trust.

Ce rapport sur le marché de la sécurité Zero Trust fournit des détails sur les nouveaux développements récents, les réglementations commerciales, l'analyse des importations et des exportations, l'analyse de la production, l'optimisation de la chaîne de valeur, la part de marché, l'impact des acteurs du marché national et local, les opportunités d'analyse en termes de poches de revenus émergentes, les changements dans la réglementation du marché, l'analyse stratégique de la croissance du marché, la taille du marché, la croissance du marché des catégories, les niches d'application et la domination, les approbations de produits, les lancements de produits, les expansions géographiques, les innovations technologiques sur le marché. Pour obtenir plus d'informations sur le marché de la sécurité Zero Trust, contactez Data Bridge Market Research pour un briefing d'analyste , notre équipe vous aidera à prendre une décision de marché éclairée pour atteindre la croissance du marché.

Portée et taille du marché mondial de la sécurité Zero Trust

Le marché de la sécurité Zero Trust est segmenté en fonction du type d'authentification, du type de solution, du déploiement, de la taille de l'organisation et du secteur vertical. La croissance des différents segments vous aide à acquérir les connaissances liées aux différents facteurs de croissance qui devraient prévaloir sur l'ensemble du marché et à formuler différentes stratégies pour vous aider à identifier les principaux domaines d'application et la différence sur votre marché cible.

- Sur la base du type d’authentification, le marché de la sécurité Zero Trust est segmenté en authentification à facteur unique et authentification à facteurs multiples.

- Sur la base du type de solution, le marché de la sécurité Zero Trust est segmenté en sécurité des données, sécurité des terminaux, sécurité des API, analyse de sécurité et gestion des politiques de sécurité.

- Sur la base du déploiement, le marché de la sécurité Zero Trust est segmenté en sur site et en cloud.

- Sur la base de la taille de l’organisation, le marché de la sécurité Zero Trust est segmenté en PME et grandes entreprises.

Le marché de la sécurité Zero Trust est également segmenté sur la base de verticales en banques, services financiers et assurances, informatique et télécommunications, gouvernement et défense, énergie et services publics, soins de santé, vente au détail et commerce électronique et autres.

Analyse du marché de la sécurité Zero Trust au niveau des pays

Le marché de la sécurité Zero Trust est segmenté en fonction du type d’authentification, du type de solution, du déploiement, de la taille de l’organisation et du secteur vertical.

Les pays couverts dans le rapport sur le marché de la sécurité Zero Trust sont les États-Unis, le Canada, le Mexique, le Brésil, l'Argentine, le reste de l'Amérique du Sud, l'Allemagne, la France, l'Italie, le Royaume-Uni, la Belgique, l'Espagne, la Russie, la Turquie, les Pays-Bas, la Suisse, le reste de l'Europe, le Japon, la Chine, l'Inde, la Corée du Sud, l'Australie, Singapour, la Malaisie, la Thaïlande, l'Indonésie, les Philippines, le reste de l'Asie-Pacifique, les Émirats arabes unis, l'Arabie saoudite, l'Égypte, l'Afrique du Sud, Israël, le reste du Moyen-Orient et l'Afrique.

L'Amérique du Nord domine le marché de la sécurité Zero Trust au cours de la période de prévision en raison de la forte adoption de la transformation numérique avec de grands volumes de données critiques générées, du besoin croissant de solutions de sécurité Zero Trust, de la numérisation croissante, de la sensibilisation et des investissements croissants dans les solutions de sécurité Zero Trust et de l'augmentation des réglementations gouvernementales telles que les prochaines réglementations CCPA dans cette région au cours de la période de prévision de 2022 à 2029. D'autre part, l'Asie-Pacifique devrait afficher une croissance lucrative en raison du nombre élevé de cyber-risques dus à l'adoption de services basés sur le cloud dans cette région.

La section pays du rapport sur le marché de la sécurité Zero Trust fournit également des facteurs d'impact individuels sur le marché et des changements de réglementation sur le marché national qui ont un impact sur les tendances actuelles et futures du marché. Des points de données tels que les volumes de consommation, les sites et volumes de production, l'analyse des importations et des exportations, l'analyse des tendances des prix, le coût des matières premières, l'analyse de la chaîne de valeur en aval et en amont sont quelques-uns des principaux indicateurs utilisés pour prévoir le scénario de marché pour chaque pays. En outre, la présence et la disponibilité des marques mondiales et les défis auxquels elles sont confrontées en raison de la concurrence importante ou rare des marques locales et nationales, l'impact des tarifs nationaux et des routes commerciales sont pris en compte tout en fournissant une analyse prévisionnelle des données nationales.

Analyse du paysage concurrentiel et des parts de marché de la sécurité Zero Trust

Le paysage concurrentiel du marché de la sécurité Zero Trust fournit des détails par concurrent. Les détails inclus sont la présentation de l'entreprise, les finances de l'entreprise, les revenus générés, le potentiel du marché, les investissements dans la recherche et le développement, les nouvelles initiatives du marché, la présence mondiale, les sites et installations de production, les capacités de production, les forces et les faiblesses de l'entreprise, le lancement du produit, la largeur et l'étendue du produit, la domination des applications. Les points de données ci-dessus fournis ne concernent que l'orientation des entreprises liée au marché de la sécurité Zero Trust.

Certains des principaux acteurs opérant dans le rapport sur le marché de la sécurité zéro confiance sont Cisco, IBM, Akamai Technologies, Check Point Software Technologies Ltd, Pulse Secure, LLC, Palo Alto Networks, Cyxtera Technologies, Inc., Broadcom, Okta, Cloudflare, Inc, Forcepoint, Centrify Corporation., FireEye, Cyxtera Technologies, Inc., Illumio, Sophos Ltd et Microsoft, entre autres.

Développements récents

- En septembre 2020, Check Point a acquis la technologie cloud d'Odo Security pour fournir un accès à distance sécurisé. Check Point a combiné cette technologie avec son architecture Infinity pour fournir la solution la plus simple et la plus sûre pour les entreprises recherchant un accès à distance sécurisé à n'importe quelle application.

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

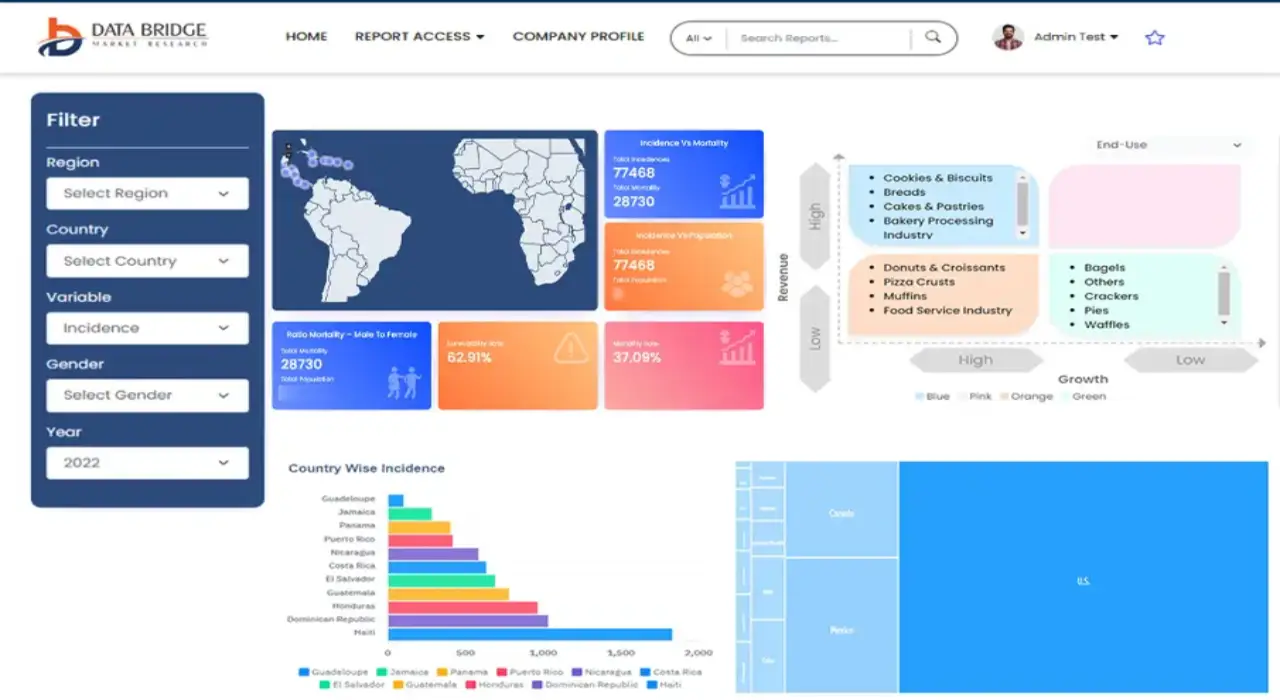

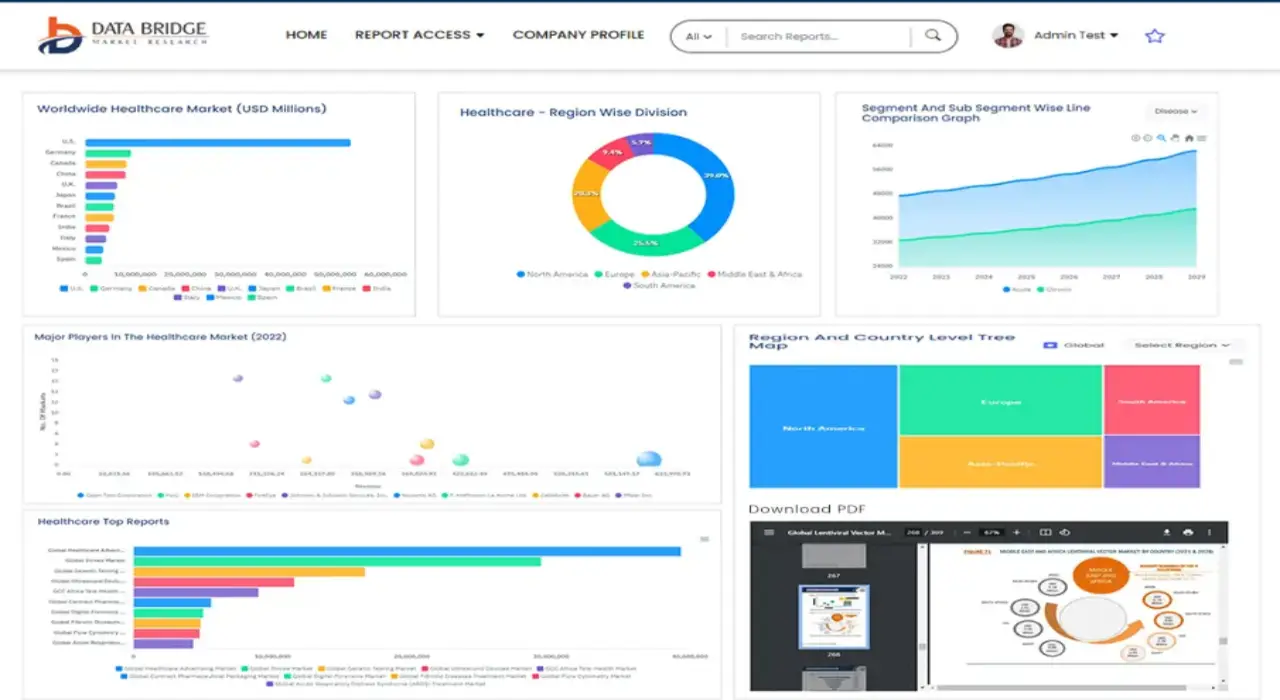

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.