Global Security Policy Management Zero Trust Security Market

Taille du marché en milliards USD

TCAC :

%

USD

42.04 Billion

USD

130.42 Billion

2025

2033

USD

42.04 Billion

USD

130.42 Billion

2025

2033

| 2026 –2033 | |

| USD 42.04 Billion | |

| USD 130.42 Billion | |

|

|

|

|

Segmentation du marché mondial de la sécurité Zero Trust et de la gestion des politiques de sécurité, par type d'authentification (authentification à facteur unique et authentification à facteurs multiples), déploiement (sur site, cloud), taille de l'organisation (PME et grandes entreprises), secteur vertical (banque, services financiers et assurances, informatique et télécommunications, gouvernement et défense, énergie et services publics, santé, commerce de détail et commerce électronique, autres) - Tendances du secteur et prévisions jusqu'en 2033

Taille du marché de la sécurité Zero Trust dans la gestion des politiques de sécurité mondiale

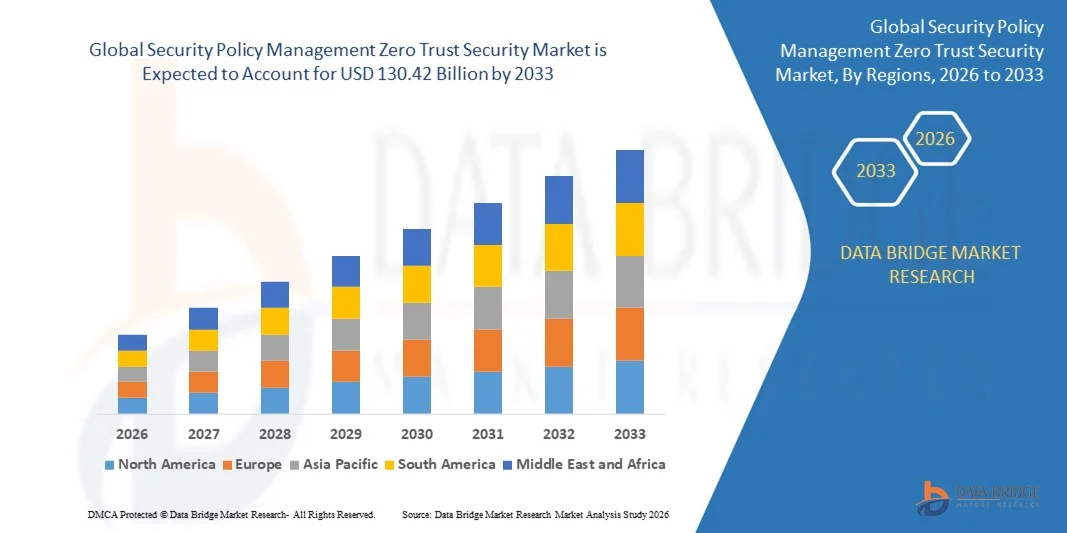

- La taille du marché mondial de la gestion des politiques de sécurité Zero Trust était évaluée à 42,04 milliards de dollars en 2025 et devrait atteindre 130,42 milliards de dollars d'ici 2033 , avec un TCAC de 15,20 % au cours de la période de prévision.

- L'expansion du marché est principalement due à l'adoption croissante des infrastructures basées sur le cloud, de la mobilité d'entreprise et des cadres de cybersécurité avancés, incitant les organisations à mettre en œuvre des modèles de sécurité robustes de type « zéro confiance ».

- Par ailleurs, le renforcement des exigences réglementaires, la recrudescence des cybermenaces et la demande croissante d'environnements informatiques sécurisés, fluides et évolutifs accentuent le besoin de solutions complètes de gestion des politiques de sécurité. L'ensemble de ces facteurs accélère le déploiement des architectures « zéro confiance », stimulant ainsi la croissance du marché.

Analyse du marché de la sécurité Zero Trust pour la gestion des politiques de sécurité mondiale

- Les solutions de sécurité Zero Trust, qui assurent une vérification continue et un contrôle d'accès granulaire pour les utilisateurs, les appareils et les applications, deviennent des composantes essentielles des cadres de cybersécurité d'entreprise modernes, tant dans les entreprises que dans les administrations publiques, en raison de leur capacité à réduire les risques de violation, à appliquer le principe du moindre privilège et à s'intégrer de manière transparente à l'infrastructure informatique existante.

- La demande croissante en matière de sécurité Zero Trust est principalement due à la fréquence et à la sophistication croissantes des cyberattaques, à l'adoption généralisée des services cloud et au besoin d'environnements de travail à distance sécurisés.

- L'Amérique du Nord a dominé le marché mondial de la gestion des politiques de sécurité Zero Trust avec la plus grande part de revenus (33 %) en 2025, grâce à l'adoption précoce de cadres de cybersécurité avancés, à des normes réglementaires strictes et à la présence de fournisseurs de technologies de pointe. Les États-Unis ont connu une croissance substantielle des déploiements Zero Trust dans les entreprises, les agences gouvernementales et les secteurs d'infrastructures critiques.

- La région Asie-Pacifique devrait connaître la croissance la plus rapide sur le marché mondial de la gestion des politiques de sécurité et de la sécurité Zero Trust au cours de la période de prévision, en raison de la transformation numérique rapide, de l'augmentation des dépenses informatiques des entreprises et d'une sensibilisation accrue aux menaces de cybersécurité.

- Le segment de l'authentification multifacteurs a dominé le marché avec une part de revenus de 58,4 % en 2025, sous l'impulsion de la hausse des menaces en matière de cybersécurité et des exigences de conformité réglementaire qui imposent une vérification d'identité plus stricte.

Portée du rapport et gestion des politiques de sécurité mondiales Segmentation du marché de la sécurité Zero Trust

|

Attributs |

Gestion des politiques de sécurité Sécurité Zero Trust Principales informations sur le marché |

|

Segments couverts |

|

|

Pays couverts |

Amérique du Nord

Europe

Asie-Pacifique

Moyen-Orient et Afrique

Amérique du Sud

|

|

Acteurs clés du marché |

• Cisco Systems (États-Unis) |

|

Opportunités de marché |

|

|

Ensembles d'informations de données à valeur ajoutée |

En plus des informations sur le marché telles que la valeur du marché, le taux de croissance, les segments de marché, la couverture géographique, les acteurs du marché et le scénario du marché, le rapport de marché élaboré par l'équipe de Data Bridge Market Research comprend une analyse approfondie d'experts, une analyse des importations/exportations, une analyse des prix, une analyse de la consommation de production et une analyse PESTEL. |

Gestion des politiques de sécurité mondiales : tendances du marché de la sécurité Zero Trust

Sécurité et automatisation renforcées grâce à l'intégration de l'IA et de l'apprentissage automatique

- L'intégration croissante de l'intelligence artificielle (IA) et de l'apprentissage automatique (AA) aux cadres de gestion des politiques de sécurité et de sécurité Zero Trust constitue une tendance majeure et en pleine expansion sur le marché mondial de la sécurité Zero Trust et de la gestion des politiques de sécurité. Cette convergence permet une détection des menaces plus intelligente, une application automatisée des politiques et des contrôles d'accès adaptatifs, renforçant ainsi considérablement la cybersécurité des organisations.

- Par exemple, des plateformes comme Prisma Access de Palo Alto Networks et Cisco Zero Trust exploitent l'analyse de données basée sur l'IA pour surveiller en continu le comportement des utilisateurs, détecter les anomalies et ajuster automatiquement les privilèges d'accès, réduisant ainsi le risque de violation de données. De même, Okta Identity Cloud utilise l'apprentissage automatique pour identifier les schémas de connexion à risque et ne propose une authentification renforcée qu'en cas de besoin, conciliant ainsi sécurité et simplicité d'utilisation.

- L'intégration de l'IA dans les architectures Zero Trust permet la détection prédictive des menaces, la réponse automatisée aux activités suspectes et des recommandations de politiques intelligentes. Par exemple, CrowdStrike Falcon utilise l'apprentissage automatique pour analyser le comportement des terminaux en temps réel, tandis que les systèmes de gestion des identités et des accès basés sur l'IA peuvent adapter dynamiquement les autorisations en fonction des facteurs de risque contextuels.

- L'intégration transparente de l'IA et du ML aux cadres de confiance zéro facilite la gestion centralisée des environnements informatiques complexes. Les organisations peuvent ainsi surveiller les contrôles d'accès, la sécurité des terminaux, les applications cloud et l'activité réseau depuis une interface unique, ce qui permet une visibilité complète et une application automatisée des politiques de sécurité.

- Cette tendance vers des systèmes de sécurité plus intelligents, adaptatifs et automatisés redéfinit les attentes des entreprises en matière de cybersécurité. Par conséquent, des sociétés comme Zscaler, Fortinet et Microsoft développent des solutions basées sur l'IA, intégrant des fonctionnalités telles que l'évaluation continue des risques, la correction automatisée des menaces et la gestion adaptative des accès grâce à l'analyse de données en temps réel.

- La demande de solutions de sécurité « zéro confiance » améliorées par l'IA et l'apprentissage automatique croît rapidement dans les secteurs des entreprises, des gouvernements et des infrastructures critiques, car les organisations privilégient de plus en plus l'atténuation proactive des menaces, l'efficacité opérationnelle et la gestion rationalisée de la sécurité.

Dynamique du marché de la sécurité Zero Trust et de la gestion des politiques de sécurité mondiale

Conducteur

Besoin croissant dû à la montée des menaces de cybersécurité et à la transformation numérique

- La prévalence croissante des cyberattaques sophistiquées, des violations de données et des exigences de conformité réglementaire, associée à l'accélération des initiatives de transformation numérique dans les entreprises, est un facteur important de la demande accrue de solutions de sécurité Zero Trust.

- Par exemple, en 2025, Microsoft a étendu ses fonctionnalités Zero Trust au sein de Microsoft 365 et d'Azure, en intégrant une protection d'identité basée sur l'IA et des politiques d'accès conditionnel afin de sécuriser les environnements cloud et sur site. Ces initiatives menées par les entreprises leaders devraient stimuler la croissance du marché au cours de la période de prévision.

- À mesure que les organisations prennent conscience de l'évolution des menaces de sécurité et des limites des défenses périmétriques traditionnelles, les architectures Zero Trust offrent des fonctionnalités avancées telles que la vérification continue, les politiques d'accès adaptatives et la surveillance des menaces en temps réel, constituant ainsi une mise à niveau convaincante par rapport aux cadres de sécurité existants.

- De plus, l'adoption croissante des services cloud, des modèles de travail à distance et des systèmes d'entreprise interconnectés fait de la sécurité Zero Trust un élément essentiel des environnements informatiques modernes, garantissant une protection sans faille des réseaux, des applications et des terminaux.

- La capacité à appliquer le principe du moindre privilège, à surveiller le comportement des utilisateurs et à réagir de manière dynamique aux menaces potentielles sont des facteurs clés qui favorisent l'adoption des solutions Zero Trust au sein des entreprises, des organismes gouvernementaux et des infrastructures critiques. La tendance à une gestion de la sécurité évolutive et axée sur des politiques, ainsi que la disponibilité croissante de plateformes conviviales, contribuent également à la croissance du marché.

Retenue/Défi

Préoccupations liées à la complexité de la mise en œuvre et aux coûts initiaux élevés

- La complexité de la mise en œuvre des cadres de sécurité Zero Trust, ainsi que les coûts initiaux élevés de leur déploiement, freinent leur adoption à plus grande échelle. Le déploiement de solutions Zero Trust complètes nécessite souvent une intégration entre de multiples systèmes informatiques, plateformes d'identité et terminaux, ce qui peut s'avérer très gourmand en ressources.

- Par exemple, les petites entreprises ou les organisations disposant d'une infrastructure informatique ancienne peuvent rencontrer des difficultés à adopter des solutions Zero Trust à grande échelle en raison de contraintes techniques et financières.

- Pour relever ces défis, il est essentiel de proposer des modèles de déploiement simplifiés, des services Zero Trust gérés et des offres d'abonnement évolutives afin de favoriser l'adoption. Des entreprises comme Zscaler, Okta et Palo Alto Networks mettent l'accent sur les options de déploiement natives du cloud, les stratégies de mise en œuvre progressives et une tarification flexible pour faciliter l'accès au cloud pour les organisations.

- Bien que les réductions de coûts en cours et les cadres de déploiement améliorés facilitent l'adoption, la complexité et le coût perçus associés aux solutions de sécurité Zero Trust avancées peuvent encore freiner leur adoption, en particulier parmi les petites et moyennes entreprises ou les secteurs sensibles aux coûts.

- Pour une croissance durable du marché, il est essentiel de surmonter ces difficultés grâce à des conseils de mise en œuvre complets, un soutien solide des fournisseurs et une sensibilisation au retour sur investissement à long terme de la sécurité Zero Trust.

Gestion des politiques de sécurité mondiales - Étendue du marché de la sécurité Zero Trust

Le marché de la gestion des politiques de sécurité et de la sécurité Zero Trust est segmenté en fonction du type d'authentification, du déploiement, de la taille de l'organisation et du secteur vertical.

- Par type d'authentification

Le marché mondial de la gestion des politiques de sécurité (SPM) et de la sécurité Zero Trust est segmenté, selon le type d'authentification, en authentification à facteur unique (SFA) et authentification multifacteurs (MFA). En 2025, le segment de l'authentification multifacteurs dominait le marché avec une part de revenus de 58,4 %, sous l'effet de la recrudescence des cybermenaces et des exigences réglementaires de conformité imposant une vérification d'identité renforcée. L'authentification multifacteurs améliore la sécurité en combinant au moins deux identifiants, tels que des mots de passe, des données biométriques et des jetons de sécurité, réduisant ainsi considérablement le risque d'accès non autorisé. Les entreprises et les organismes gouvernementaux déploient de plus en plus l'authentification multifacteurs pour protéger leurs systèmes critiques, leurs applications cloud et leurs données sensibles.

Le segment de l'authentification à facteur unique devrait connaître le taux de croissance annuel composé le plus rapide, soit 19,8 %, entre 2026 et 2033, alimenté par une adoption croissante dans les PME et les organisations à la recherche de solutions plus simples et économiques pour sécuriser les applications de base, en particulier dans les régions où la sensibilisation aux cyber-risques augmente progressivement.

- Par déploiement

Selon le mode de déploiement, le marché mondial de la gestion des politiques de sécurité Zero Trust se divise en solutions sur site et dans le cloud. Le segment cloud a dominé le marché en 2025, représentant 62,1 % des revenus, grâce à l'adoption généralisée des infrastructures cloud, à l'essor du télétravail et à l'évolutivité et la flexibilité offertes par les plateformes Zero Trust natives du cloud. Les déploiements cloud permettent une surveillance en temps réel, une gestion centralisée des politiques et une intégration transparente avec les applications SaaS, ce qui les rend particulièrement attractifs pour les entreprises aux opérations distribuées.

Le segment sur site devrait connaître le TCAC le plus rapide, soit 18,5 %, entre 2026 et 2033, soutenu par des secteurs soumis à des exigences strictes en matière de confidentialité des données ou de réglementation, tels que les gouvernements et la défense, qui privilégient le contrôle local des systèmes sensibles tout en intégrant progressivement des cadres hybrides de confiance zéro.

- Par taille d'organisation

En fonction de la taille de l'organisation, le marché mondial de la gestion des politiques de sécurité (SPM) et de la sécurité Zero Trust se divise en PME et grandes entreprises. Le segment des grandes entreprises a dominé le marché en 2025, avec une part de revenus de 65,3 %, grâce à la nécessité de sécuriser des infrastructures informatiques complexes, des environnements multicloud et de vastes bases d'utilisateurs réparties dans le monde entier. Les grandes organisations investissent massivement dans les solutions Zero Trust pour gérer l'identité, les accès et la détection des menaces à grande échelle, tout en garantissant la conformité réglementaire.

Le segment des PME devrait connaître le TCAC le plus rapide, soit 20,4 %, entre 2026 et 2033, en raison de la sensibilisation croissante à la cybersécurité, de la disponibilité accrue de plateformes zéro confiance abordables et simplifiées, et de la dépendance croissante à l'égard des applications cloud et des configurations de travail à distance.

- Par vertical

Le marché mondial de la gestion des politiques de sécurité Zero Trust est segmenté par secteur d'activité : banque, services financiers et assurances (BFSI), technologies de l'information et télécommunications, gouvernement et défense, énergie et services publics, santé, commerce de détail et e-commerce, et autres. Le secteur BFSI a dominé le marché en 2025 avec une part de revenus de 28,6 %, grâce à des exigences réglementaires strictes, à la valeur élevée des actifs numériques et à l'impératif de prévenir les violations de données et la fraude financière. Les organisations du secteur BFSI adoptent des architectures Zero Trust pour protéger les transactions financières sensibles et les informations clients, tout en permettant un accès distant sécurisé.

Le secteur des technologies de l'information et des télécommunications devrait connaître le taux de croissance annuel composé le plus rapide, soit 21,2 %, entre 2026 et 2033, alimenté par une transformation numérique rapide, une adoption accrue du cloud et le besoin d'une gestion robuste des identités et des accès sur les réseaux distribués, les centres de données et les applications cloud.

Analyse régionale du marché de la sécurité Zero Trust et de la gestion des politiques de sécurité mondiale

- L'Amérique du Nord a dominé le marché mondial de la gestion des politiques de sécurité Zero Trust avec la plus grande part de revenus (33 %) en 2025, grâce à l'adoption croissante des services cloud, des solutions de travail à distance et des cadres de cybersécurité avancés au sein des entreprises et des organisations gouvernementales.

- Les organisations de la région privilégient des mesures de sécurité robustes, le respect des réglementations strictes en matière de protection des données et la capacité de gérer de manière transparente l'accès des utilisateurs et la sécurité du réseau dans des environnements distribués. Les solutions de sécurité Zero Trust offrent ces fonctionnalités grâce à une surveillance continue, une authentification adaptative et une application centralisée des politiques.

- Cette adoption généralisée est favorisée par des investissements informatiques importants, une adoption précoce des technologies et une forte présence de fournisseurs de solutions clés. La demande croissante en matière de détection proactive des menaces, d'accès distant sécurisé et de gestion complète des identités et des accès a fait de la sécurité Zero Trust le cadre de cybersécurité privilégié des entreprises, des infrastructures critiques et des institutions gouvernementales en Amérique du Nord.

Analyse du marché américain de la sécurité Zero Trust

Le marché américain de la sécurité Zero Trust a généré 81 % des revenus en Amérique du Nord en 2025, porté par l'adoption rapide des services cloud, des solutions de travail à distance et des initiatives de transformation numérique. Les entreprises privilégient de plus en plus la prévention proactive des menaces, la gestion des identités et l'accès sécurisé aux données sensibles. La demande croissante d'outils d'analyse basés sur l'IA, d'authentification adaptative et d'application intégrée des politiques de sécurité alimente également la croissance du marché. Par ailleurs, les exigences de conformité réglementaire, telles que le CCPA et l'HIPAA, incitent les organisations à adopter des cadres Zero Trust complets pour protéger leurs actifs informatiques critiques et les informations de leurs clients.

Analyse du marché européen de la sécurité Zero Trust

Le marché européen de la sécurité Zero Trust devrait connaître une croissance annuelle composée (TCAC) importante tout au long de la période de prévision, principalement en raison des réglementations strictes en matière de protection des données telles que le RGPD et du besoin croissant d'infrastructures d'entreprise sécurisées. L'intensification des initiatives de transformation numérique dans les secteurs public et privé, conjuguée à la multiplication des cybermenaces, favorise l'adoption des solutions Zero Trust. Les organisations des secteurs des services financiers, des administrations publiques et de l'industrie mettent en œuvre des architectures Zero Trust pour sécuriser leurs environnements cloud, sur site et hybrides.

Analyse du marché britannique de la sécurité Zero Trust

Le marché britannique de la sécurité Zero Trust devrait connaître une croissance annuelle composée (TCAC) remarquable au cours de la période de prévision, portée par l'adoption croissante du cloud computing, des infrastructures de travail à distance et par l'intérêt grandissant porté à la cybersécurité. Les préoccupations liées aux ransomwares, aux attaques de phishing et aux violations de données incitent les entreprises et les institutions gouvernementales à mettre en œuvre des cadres de sécurité Zero Trust. Par ailleurs, la robustesse des infrastructures informatiques et de télécommunications du Royaume-Uni, associée à une forte sensibilisation à la cybersécurité, soutient également la croissance du marché.

Analyse du marché allemand de la sécurité Zero Trust

Le marché allemand de la sécurité Zero Trust devrait connaître une croissance annuelle composée (TCAC) importante au cours de la période de prévision, portée par les initiatives de transformation numérique des entreprises et des institutions gouvernementales. L'importance accordée par l'Allemagne à la protection des données, à la conformité réglementaire et à une infrastructure informatique de pointe favorise l'adoption de ces solutions. Les organisations déploient de plus en plus de solutions Zero Trust pour protéger leurs applications cloud, leurs infrastructures critiques et leurs réseaux d'entreprise, tout en garantissant une gestion des accès sécurisée et centralisée ainsi qu'une surveillance continue.

Analyse du marché de la sécurité Zero Trust en Asie-Pacifique

Le marché de la sécurité Zero Trust en Asie-Pacifique devrait connaître la croissance annuelle composée la plus rapide (24 %) entre 2026 et 2033, portée par la digitalisation rapide, l'adoption du cloud et l'augmentation des investissements en cybersécurité dans des pays comme la Chine, le Japon et l'Inde. Le développement des infrastructures informatiques d'entreprise, la prise de conscience croissante des cybermenaces et les initiatives gouvernementales en faveur d'écosystèmes numériques sécurisés stimulent l'adoption de ces solutions. Par ailleurs, l'essor de l'externalisation informatique à grande échelle et du travail à distance incite les organisations à mettre en œuvre des cadres Zero Trust pour une sécurité et une efficacité opérationnelle renforcées.

Analyse du marché japonais de la sécurité Zero Trust

Le marché japonais de la sécurité Zero Trust connaît une forte croissance grâce à l'infrastructure informatique avancée du pays, à l'adoption massive des services cloud et à l'importance accordée à la protection des données. Les entreprises déploient de plus en plus d'architectures Zero Trust pour gérer l'accès aux informations sensibles, protéger les applications cloud et surveiller les terminaux. L'intégration croissante d'outils de sécurité basés sur l'IA et de solutions automatisées de détection des menaces stimule davantage la croissance du marché, notamment dans les secteurs de la finance, des technologies de l'information et de l'industrie.

Analyse du marché chinois de la sécurité Zero Trust

Le marché chinois de la sécurité Zero Trust a généré la plus grande part de revenus en Asie-Pacifique en 2025, grâce à la transformation numérique rapide des entreprises, à l'adoption du cloud et à l'importance accordée par les pouvoirs publics à la cybersécurité. Les grandes organisations et les entreprises publiques mettent en œuvre des cadres Zero Trust pour protéger les données sensibles, se conformer aux réglementations en matière de cybersécurité et sécuriser les environnements informatiques hybrides. Par ailleurs, la présence de fournisseurs nationaux de solutions de cybersécurité de premier plan et la sensibilisation croissante aux cybermenaces sont des facteurs clés de la croissance de ce marché en Chine.

Part de marché de la gestion des politiques de sécurité mondiales et de la sécurité Zero Trust

Le secteur de la gestion des politiques de sécurité Zero Trust est principalement dominé par des entreprises bien établies, notamment :

• Cisco Systems (États-Unis)

• Palo Alto Networks (États-Unis)

• Microsoft (États-Unis)

• Okta (États-Unis)

• IBM Security (États-Unis)

• Zscaler

(États-Unis) • Fortinet (États-Unis)

• CrowdStrike (

États-Unis) • VMware (États-Unis)

• Check Point Software Technologies (Israël)

• CyberArk (Israël)

• Groupe Thales (France)

• Trend Micro (Japon)

• Sophos (Royaume-Uni)

• Forcepoint (États-Unis)

• SentinelOne (États-Unis)

• RSA Security (États-Unis)

• Akamai Technologies (États-Unis)

• McAfee (États-Unis)

• Google Cloud Security (États-Unis)

Quels sont les développements récents sur le marché mondial de la gestion des politiques de sécurité Zero Trust ?

- En avril 2024, Cisco Systems a lancé une initiative stratégique en Afrique du Sud afin de renforcer la cybersécurité des entreprises grâce à ses solutions de sécurité Zero Trust avancées. Cette initiative vise à sécuriser les infrastructures informatiques critiques, les environnements cloud et l'accès des télétravailleurs pour les organisations publiques et privées. En s'appuyant sur son expertise mondiale et ses outils de sécurité basés sur l'IA, Cisco relève les défis régionaux en matière de cybersécurité tout en consolidant sa position sur le marché mondial en pleine expansion de la sécurité Zero Trust.

- En mars 2024, Palo Alto Networks a lancé la plateforme Zero Trust nouvelle génération 2.0, spécialement conçue pour les établissements d'enseignement et les entreprises. Cette plateforme renforce la sécurité du réseau et des terminaux grâce à une surveillance continue, une authentification adaptative et une réponse automatisée aux menaces. Cette avancée témoigne de l'engagement de Palo Alto Networks à fournir des technologies de cybersécurité de pointe qui protègent les données sensibles et garantissent la continuité des activités.

- En mars 2024, Microsoft a déployé avec succès l'initiative Tokyo Secure Cloud, visant à renforcer la sécurité du cloud et la gestion des accès pour les entreprises urbaines. S'appuyant sur son cadre Zero Trust basé sur l'IA, ce projet améliore l'accès sécurisé aux applications d'entreprise et aux infrastructures critiques, illustrant ainsi l'engagement de Microsoft en faveur de solutions innovantes pour des écosystèmes numériques plus sûrs et plus résilients.

- En février 2024, Okta, Inc. a annoncé un partenariat stratégique avec des institutions financières de la région Asie-Pacifique afin de déployer une solution unifiée de gestion des identités et des accès (IAM) Zero Trust au sein de plusieurs organisations. Cette collaboration vise à simplifier l'accès sécurisé, à garantir la conformité réglementaire et à améliorer l'efficacité opérationnelle des entreprises clientes, témoignant ainsi de l'engagement d'Okta à promouvoir la sécurité axée sur l'identité dans les environnements informatiques complexes.

- En janvier 2024, IBM Security a dévoilé IBM Zero Trust Analytics Suite lors de la conférence RSA 2024. Cette plateforme intègre l'analyse des menaces basée sur l'IA, l'authentification adaptative et l'application de politiques en temps réel afin de renforcer la cybersécurité des entreprises. La solution d'IBM met l'accent sur la simplicité d'utilisation, l'évolutivité et une protection robuste, témoignant de l'engagement de l'entreprise à fournir aux organisations des outils avancés pour protéger leurs données sensibles dans les environnements cloud, sur site et hybrides.

SKU-

Accédez en ligne au rapport sur le premier cloud mondial de veille économique

- Tableau de bord d'analyse de données interactif

- Tableau de bord d'analyse d'entreprise pour les opportunités à fort potentiel de croissance

- Accès d'analyste de recherche pour la personnalisation et les requêtes

- Analyse de la concurrence avec tableau de bord interactif

- Dernières actualités, mises à jour et analyse des tendances

- Exploitez la puissance de l'analyse comparative pour un suivi complet de la concurrence

Méthodologie de recherche

La collecte de données et l'analyse de l'année de base sont effectuées à l'aide de modules de collecte de données avec des échantillons de grande taille. L'étape consiste à obtenir des informations sur le marché ou des données connexes via diverses sources et stratégies. Elle comprend l'examen et la planification à l'avance de toutes les données acquises dans le passé. Elle englobe également l'examen des incohérences d'informations observées dans différentes sources d'informations. Les données de marché sont analysées et estimées à l'aide de modèles statistiques et cohérents de marché. De plus, l'analyse des parts de marché et l'analyse des tendances clés sont les principaux facteurs de succès du rapport de marché. Pour en savoir plus, veuillez demander un appel d'analyste ou déposer votre demande.

La méthodologie de recherche clé utilisée par l'équipe de recherche DBMR est la triangulation des données qui implique l'exploration de données, l'analyse de l'impact des variables de données sur le marché et la validation primaire (expert du secteur). Les modèles de données incluent la grille de positionnement des fournisseurs, l'analyse de la chronologie du marché, l'aperçu et le guide du marché, la grille de positionnement des entreprises, l'analyse des brevets, l'analyse des prix, l'analyse des parts de marché des entreprises, les normes de mesure, l'analyse globale par rapport à l'analyse régionale et des parts des fournisseurs. Pour en savoir plus sur la méthodologie de recherche, envoyez une demande pour parler à nos experts du secteur.

Personnalisation disponible

Data Bridge Market Research est un leader de la recherche formative avancée. Nous sommes fiers de fournir à nos clients existants et nouveaux des données et des analyses qui correspondent à leurs objectifs. Le rapport peut être personnalisé pour inclure une analyse des tendances des prix des marques cibles, une compréhension du marché pour d'autres pays (demandez la liste des pays), des données sur les résultats des essais cliniques, une revue de la littérature, une analyse du marché des produits remis à neuf et de la base de produits. L'analyse du marché des concurrents cibles peut être analysée à partir d'une analyse basée sur la technologie jusqu'à des stratégies de portefeuille de marché. Nous pouvons ajouter autant de concurrents que vous le souhaitez, dans le format et le style de données que vous recherchez. Notre équipe d'analystes peut également vous fournir des données sous forme de fichiers Excel bruts, de tableaux croisés dynamiques (Fact book) ou peut vous aider à créer des présentations à partir des ensembles de données disponibles dans le rapport.