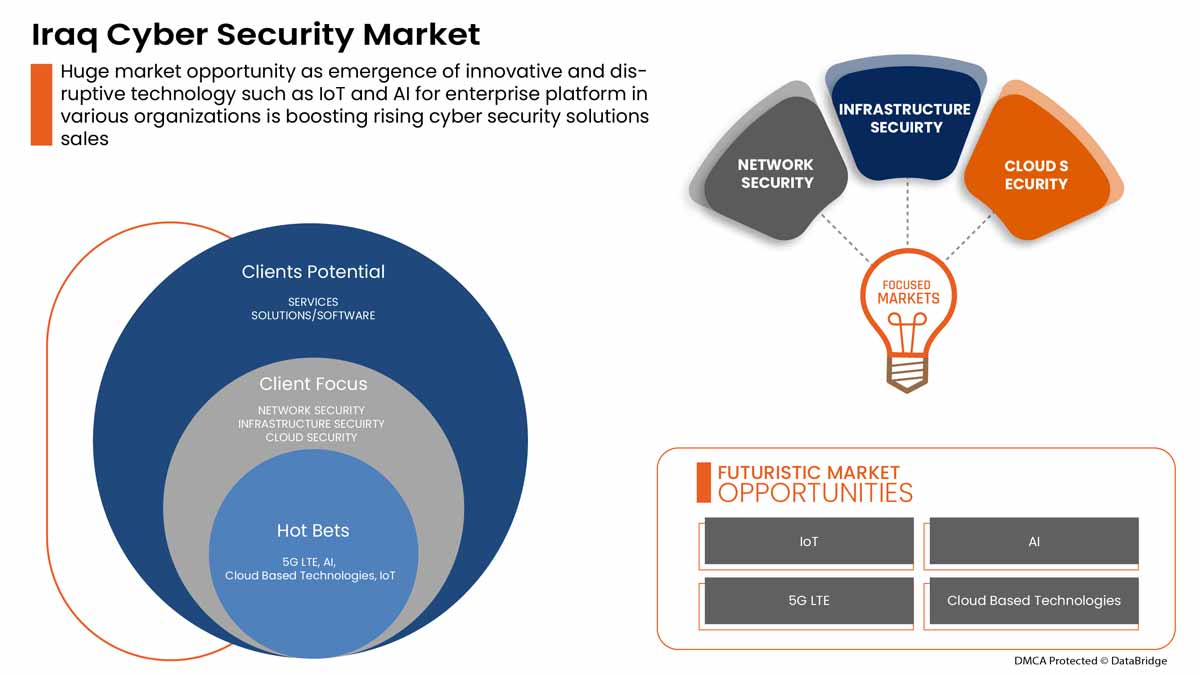

イラクのサイバーセキュリティ市場、提供内容別(サービスおよびソリューション/ソフトウェア)、アプリケーション別(アイデンティティおよびアクセス管理、データセキュリティおよびプライバシーサービス提供、ガバナンス、リスクおよびコンプライアンス、統合脆弱性管理サービス提供など)、セキュリティタイプ別(インフラストラクチャセキュリティ、ネットワークセキュリティ、アプリケーションセキュリティ、クラウドセキュリティ、エンドポイントセキュリティなど)、導入モデル別(クラウドおよびオンプレミス)、企業規模別(大規模企業および中小企業)、エンドユーザー別(工業、商業、政府および住宅) - 2029年までの業界動向および予測。

イラクのサイバーセキュリティ市場の分析と洞察

サイバー セキュリティは、ハードウェア、ソフトウェア、データなどのインターネットに接続されたシステムをサイバー脅威や侵害から保護します。クラウド サービスのサイバー セキュリティ ソリューションの増加とリモート ワーク文化の到来が市場を牽引しています。ただし、サイバー セキュリティの脅威とサイバー セキュリティ ソリューションにおけるランサムウェアの増加により、成長が抑制される可能性があります。

サイバーセキュリティの需要は高まっており、今後もさらに高まるでしょう。Data Bridge Market Research は、イラクのサイバーセキュリティ市場は 2022 年から 2029 年にかけて 6.3% の CAGR で成長すると分析しています。

|

レポートメトリック |

詳細 |

|

予測期間 |

2022年から2029年 |

|

基準年 |

2021 |

|

歴史的な年 |

2020 (2019 - 2014 にカスタマイズ可能) |

|

定量単位 |

百万単位の値 |

|

対象セグメント |

提供内容(サービスとソリューション/ソフトウェア)、アプリケーション(アイデンティティとアクセス管理、データセキュリティとプライバシーサービス提供、ガバナンス、リスクとコンプライアンス、統合脆弱性管理サービス提供など)、セキュリティタイプ(インフラストラクチャセキュリティ、ネットワークセキュリティ、アプリケーションセキュリティ、クラウドセキュリティ、エンドポイントセキュリティなど)、導入モデル(クラウドとオンプレミス)、企業規模(大規模企業と中小企業)、エンドユーザー(産業、商業、政府、住宅) |

|

対象国 |

イラク |

|

対象となる市場プレーヤー |

BAE Systems、Microsoft、McAfee、LLC、Thales、Rapid7、Trend Micro Incorporated、Accenture、Cisco Systems、Inc.、IBM Corporation、Oracle、Splunk Inc.、Check Point Software Technologies Ltd.、Palo Alto Networks、Fortinet、Inc.、Juniper Networks、Inc.、Micro Focus、Johnson Controls など |

市場の定義

サイバー セキュリティは、ハードウェア、ソフトウェア、データなどのインターネットに接続されたシステムをサイバー脅威や侵害から保護します。個人や企業は、データ センターやその他のインテリジェント システムへの不正アクセスを防ぐためにこの方法を採用しています。効果的なサイバー セキュリティ アプローチでは、安全に保つことを意図しているコンピューター、ネットワーク、プログラム、またはデータ全体に複数の保護層が広がっています。

イラクのサイバーセキュリティ市場の動向

このセクションでは、市場の推進要因、利点、機会、制約、課題について理解します。これらはすべて、以下で詳しく説明します。

ドライバー

- リモートワーク文化の到来

最近のパンデミックにより、従業員はそれぞれの場所でリモートワークを余儀なくされ、リモートワークが増加しています。数十年前は、企業のオフィス以外で働くことは効率が悪いと考えられていたため、実現可能とは考えられていませんでした。強力なインターネット接続などの技術の進歩により、リモートワークが主流になりつつあるのは、ソリューションなどの基盤となる可能性があります。

- クラウドサービスサイバーおよび物理セキュリティソリューションの増加

クラウド テクノロジーは、世界中で使用されている重要なオンライン テクノロジーです。クラウド テクノロジーにより、ユーザーはインターネットに接続されたデバイスを使用して、ストレージ、ファイル、ソフトウェア、サーバーにアクセスできます。また、インターネット経由でデータやプログラムを保存およびアクセスする機能も意味します。従来のハードウェアおよびソフトウェアの方法とは異なり、クラウド テクノロジーは、企業が従来の方法に多額の費用をかけずに最先端のテクノロジーを維持するのに役立ちます。

機会

-

物理的およびサイバーセキュリティシステムに関する組織間の戦略的提携および買収の増加

プロジェクトの調整と投資は、物理的およびサイバー セキュリティ市場の持続的な改善を実現するために不可欠です。このため、政府やその他の民間組織はパートナーシップや買収を通じて努力しており、それによって業界の成長を加速させています。これは組織の認知度と利益を高めるのに役立ち、それによって業界に新しい発明の余地が生まれます。また、パートナーシップを通じて、企業はより安全で信頼性の高い物理的およびサイバー セキュリティ市場のサービスとソリューションを提供するために、高度なテクノロジーにさらに投資することができます。

抑制/挑戦

- 物理的およびサイバー セキュリティ ソリューションにおけるサイバー セキュリティの脅威とランサムウェアの増加

COVID-19の影響で、2020年のサイバー犯罪とサイバーセキュリティの問題は600%増加しました。ネットワークセキュリティの欠陥は、ハッカーがシステム内で不正なアクションを実行するために悪用する弱点です。Purple Sec LLCによると、2018年にはモバイルマルウェアの亜種が54%増加し、そのうち98%のモバイルマルウェアがAndroidデバイスをターゲットにしています。企業の25%がクリプトジャッキングの被害に遭ったと推定されています。セキュリティ業界もさまざまな企業に含まれています。

イラクのサイバーセキュリティ市場へのCOVID-19の影響

COVID-19はイラクのサイバーセキュリティ市場にプラスの影響を与えています。COVID-19の影響で、サイバー犯罪とサイバーセキュリティの問題は2020年に600%増加しました。ネットワークセキュリティの欠陥は、ハッカーがシステム内で不正なアクションを実行するために悪用する弱点です。Purple Sec LLCによると、2018年にはモバイルマルウェアの亜種が54%増加し、そのうち98%のモバイルマルウェアがAndroidデバイスを標的にしています。企業の25%がクリプトジャッキングの被害に遭ったと推定されています。セキュリティ業界もさまざまな企業に含まれています。

最近の開発

- 2022年8月、フォーティネット社はコムキャストビジネス社との提携を発表し、企業が分散した従業員を保護するための新しいセキュアアクセスサービスエッジ(SASE)およびセキュリティサービスエッジ(SSE)ソリューションセットを企業に提供することを目指しています。

- 2022年5月、シスコシステムズは高度なサイバーセキュリティ評価ツールをリリースしました。このソリューションのリリースの主な目的は、中小企業が自社の全体的なセキュリティ体制をよりよく理解できるようにすることです。

イラクのサイバーセキュリティ市場の範囲

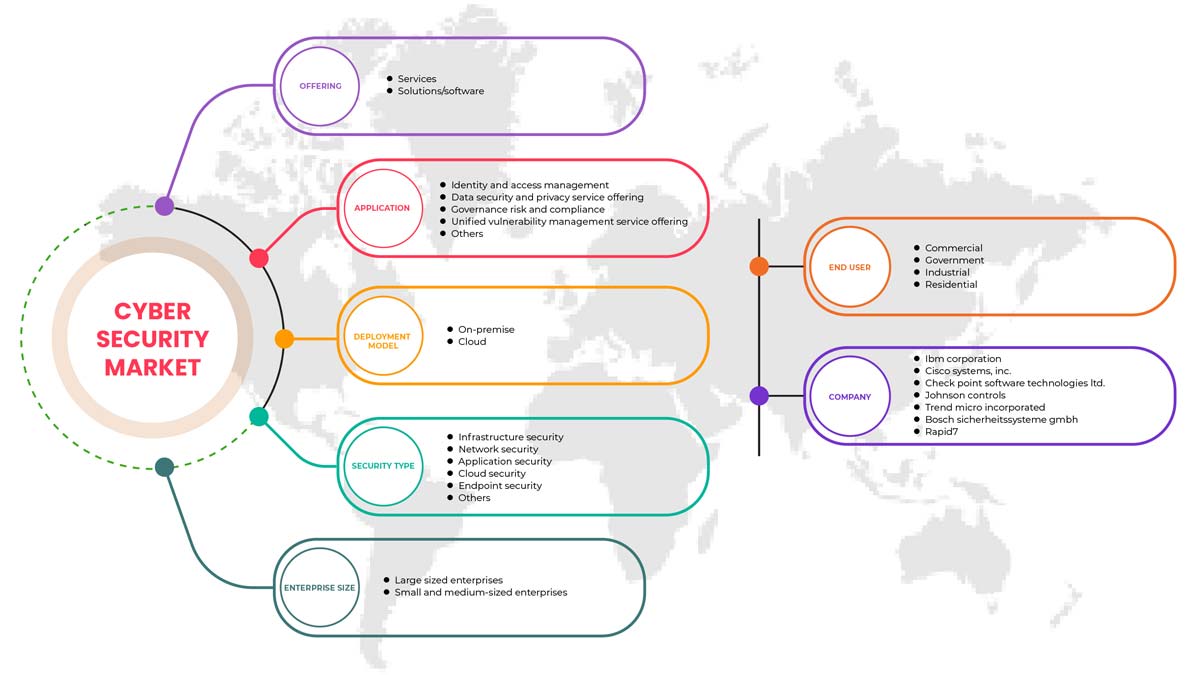

サイバー セキュリティ市場は、提供内容、アプリケーション、セキュリティの種類、導入モデル、企業規模、エンド ユーザーに基づいてセグメント化されています。これらのセグメントの成長は、業界のわずかな成長セグメントの分析に役立ち、ユーザーに貴重な市場概要と市場洞察を提供して、コア市場アプリケーションを特定するための戦略的決定を下すのに役立ちます。

提供

- サービス

- ソリューション/ソフトウェア

エジプトのサイバーセキュリティ市場は、提供内容に基づいて、サービスとソリューション/ソフトウェアに分類されます。

応用

- アイデンティティとアクセス管理

- データセキュリティとプライバシーサービスの提供

- ガバナンス、リスク、コンプライアンス

- 統合脆弱性管理サービスの提供

- その他

アプリケーションに基づいて、エジプトのサイバーセキュリティ市場は、アイデンティティとアクセス管理、データセキュリティとプライバシーサービス提供、ガバナンスリスクとコンプライアンス、統合脆弱性管理サービス提供などに分類されます。

セキュリティタイプ

- インフラストラクチャセキュリティ

- ネットワークセキュリティ

- アプリケーションセキュリティ

- クラウドセキュリティ

- エンドポイントセキュリティ

- その他

セキュリティの種類に基づいて、エジプトのサイバーセキュリティ市場は、インフラストラクチャセキュリティ、ネットワークセキュリティ、アプリケーションセキュリティ、クラウドセキュリティ、エンドポイントセキュリティなどに分類されます。

展開モデル

- 雲

- オンプレミス

展開モデルに基づいて、エジプトのサイバーセキュリティ市場はクラウドとオンプレミスに分類されます。

企業規模

- 大企業

- 中小企業

企業規模に基づいて、エジプトのサイバーセキュリティ市場は大企業と中小企業に区分されます。

エンドユーザー

- 産業

- コマーシャル

- 政府

- 居住の

展開モデルに基づいて、エジプトのサイバーセキュリティ市場は、産業、商業、政府、住宅に分類されます。

イラクのサイバーセキュリティ市場の地域分析/洞察

イラクのサイバー セキュリティ市場が分析され、市場規模の洞察と傾向が国、提供内容、アプリケーション、セキュリティの種類、展開モデル、企業規模、エンド ユーザー別に提供されます。

レポートの国別セクションでは、市場の現在および将来の傾向に影響を与える国内市場における個別の市場影響要因と規制の変更も提供しています。新規販売、交換販売、国の人口統計、疾病疫学、輸出入関税などのデータ ポイントは、各国の市場シナリオを予測するために使用される重要な指標の一部です。また、グローバル ブランドの存在と可用性、および地元および国内ブランドとの激しい競争または競争の少なさによって直面する課題は、国別データの予測分析を提供しながら、販売チャネルに影響を与えます。

競争環境とイラクのサイバーセキュリティ市場シェア分析

イラクのサイバー セキュリティ市場の競争状況は、競合他社に関する詳細を提供します。含まれる要素は、会社概要、会社の財務状況、収益、市場の可能性、研究開発への投資、新しい市場への取り組み、世界的なプレゼンス、生産拠点と施設、生産能力、会社の強みと弱み、製品の発売、製品の幅と広さ、アプリケーションの優位性です。提供されている上記のデータ ポイントは、イラクのサイバー セキュリティ市場に対する会社の重点にのみ関連しています。

イラクのサイバーセキュリティ市場における主要なキープレーヤーとしては、BAE Systems、Microsoft、McAfee、LLC、Thales、Rapid7、Trend Micro Incorporated、Accenture、Cisco Systems、Inc.、IBM Corporation、Oracle、Splunk Inc.、Check Point Software Technologies Ltd.、Palo Alto Networks、Fortinet、Inc.、Juniper Networks、Inc.、Micro Focus、Johnson Controlsなどが挙げられます。

SKU-

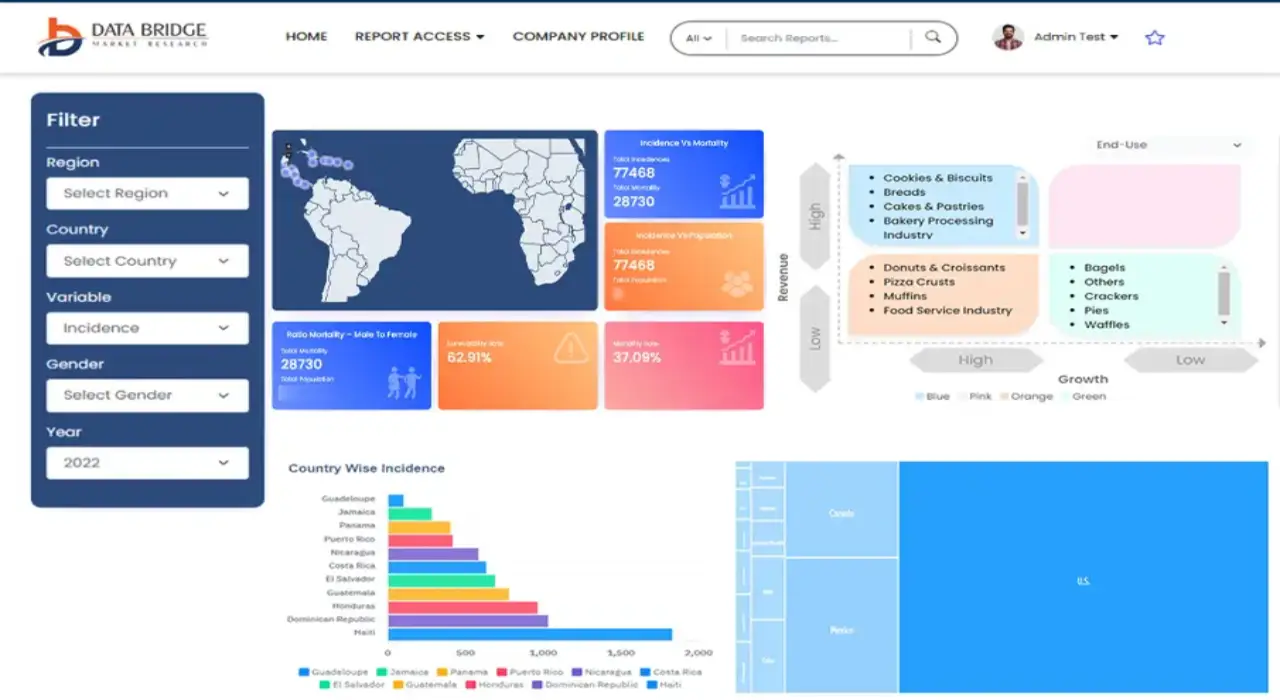

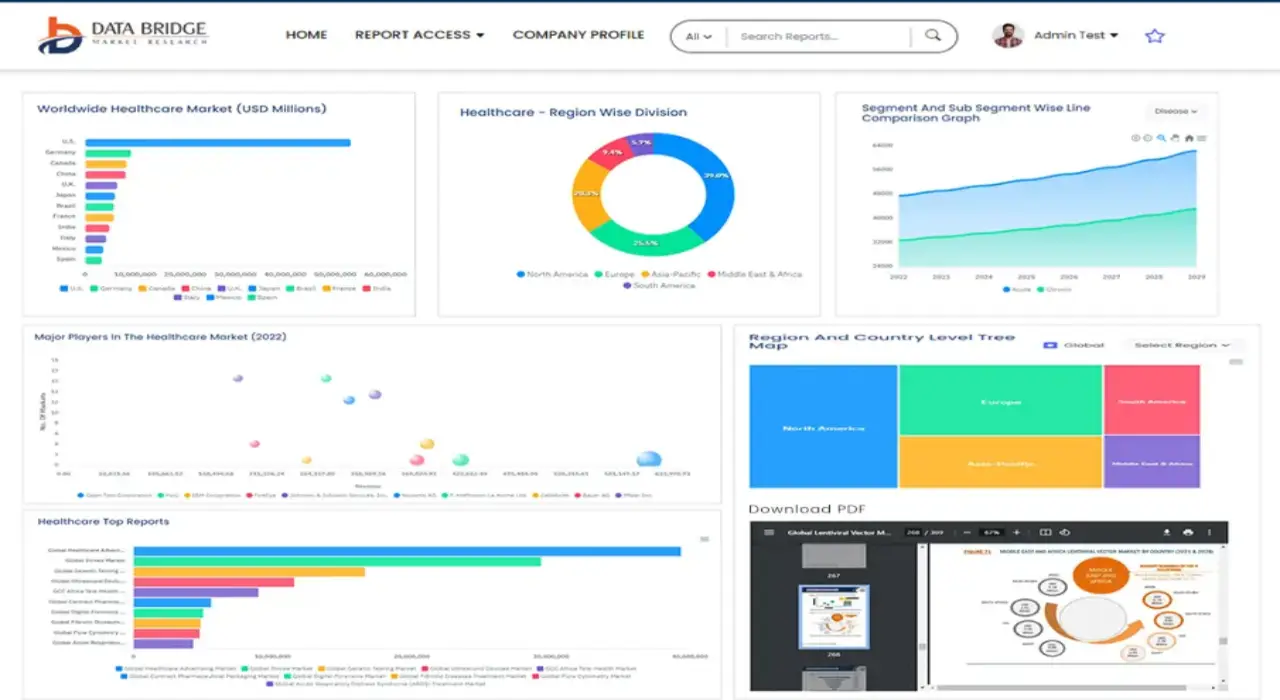

世界初のマーケットインテリジェンスクラウドに関するレポートにオンラインでアクセスする

- インタラクティブなデータ分析ダッシュボード

- 成長の可能性が高い機会のための企業分析ダッシュボード

- カスタマイズとクエリのためのリサーチアナリストアクセス

- インタラクティブなダッシュボードによる競合分析

- 最新ニュース、更新情報、トレンド分析

- 包括的な競合追跡のためのベンチマーク分析のパワーを活用

目次

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF IRAQ PHYSICAL AND CYBER SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATIONS

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 MARKETS COVERED

2.2 GEOGRAPHICAL SCOPE

2.3 YEARS CONSIDERED FOR THE STUDY

2.4 DBMR TRIPOD DATA VALIDATION MODEL

2.5 PRIMARY INTERVIEWS WITH KEY OPINION LEADERS

2.6 DBMR MARKET POSITION GRID

2.7 VENDOR SHARE ANALYSIS

2.8 MARKET END USER COVERAGE GRID

2.9 MULTIVARIATE MODELING

2.1 COMPONENT TIMELINE CURVE

2.11 OFFERING TIMELINE CURVE

2.12 SECONDARY SOURCES

2.13 ASSUMPTIONS

3 EXECUTIVE SUMMARY

4 PREMIUM INSIGHTS

4.1 INVESTMENT POLICY

4.1 CASE STUDY

4.1.1 SECURE SOFTWARE DEVELOPMENT INFRASTRUCTURE

4.1.2 SOC-AS-A-PLATFORM (SOCAAP)

4.1.3 RANSOMWARE & FORENSICS ANALYSIS

4.1.4 WISCONSIN'S DEER DISTRICT SECURITY PLAN

4.1.5 LICENSE PLATE READERS IN SCHOOLS

4.1.6 K-12 SCHOOLS

4.2 VALUE CHAIN ANALYSIS

4.3 PORTERS FIVE FORCES

4.4 PESTLE ANALYSIS

4.5 TECHNOLOGICAL LANDSCAPE

4.5.1 AI AND MACHINE LEARNING

4.5.2 IOT

4.5.3 BLOCKCHAIN

4.6 REGULATORY STANDARDS

4.6.1 CYBER SECURITY

4.6.2 PHYSICAL SECURITY

4.7 LOCAL PLAYERS LIST

5 MARKET OVERVIEW

5.1 DRIVERS

5.1.1 ADVENT OF REMOTE WORKING CULTURE

5.1.2 INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS

5.1.3 GROWING IMPORTANCE OF PHYSICAL BIOMETRIC SOLUTIONS ACROSS ALL SECTORS

5.1.4 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME

5.2 RESTRAINTS

5.2.1 RISE IN CYBER SECURITY THREAT AND RANSOMWARE IN PHYSICAL AND CYBER SECURITY SOLUTIONS

5.3 OPPORTUNITIES

5.3.1 RISING STRATEGIC PARTNERSHIP AND ACQUISITION AMONG ORGANIZATIONS FOR PHYSICAL AND CYBER SECURITY SYSTEM

5.3.2 EMERGENCE OF VARIOUS DISRUPTIVE TECHNOLOGY SUCH AS IOT AND AI FOR VARIOUS INDUSTRIES

5.3.3 INCREASE IN CASES OF DATA AND SECURITY BREACHES IN VARIOUS ORGANIZATIONS

5.4 CHALLENGES

5.4.1 LACK OF PROFESSIONAL EXPERTISE FOR CYBER SECURITY SYSTEMS

5.4.2 COMPLEXITY ASSOCIATED WITH THE INTEGRATION OF VARIOUS PHYSICAL SECURITY SYSTEMS

6 IRAQ CYBER SECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SERVICES

6.3 SOLUTIONS/SOFTWARE

7 IRAQ PHYSICAL SECURITY MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 HARDWARE

7.2.1 VIDEO SURVEILLANCE SYSTEM

7.2.1.1 CAMERAS

7.2.1.2 RECORDERS

7.2.2 PHYSICAL ACCESS CONTROL SYSTEM

7.2.2.1 BIOMETRICS

7.2.2.2 LOCKS

7.2.2.2.1 ELECTRONIC LOCKS

7.3 SERVICES

7.3.1 MANAGED SERVICES

7.3.2 PROFESSIONAL SERVICES

7.4 SOFTWARE

8 IRAQ PHYSICAL SECURITY MARKET, BY AUTHENTICATION

8.1 OVERVIEW

8.2 SINGLE- FACTOR AUTHENTICATION

8.3 TWO- FACTOR AUTHENTICATION

8.4 THREE- FACTOR AUTHENTICATION

9 IRAQ CYBER SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 IDENTITY AND ACCESS MANAGEMENT

9.3 DATA SECURITY AND PRIVACY SERVICE OFFERING

9.4 GOVERNANCE RISK AND COMPLIANCE

9.5 UNIFIED VULNERABILITY MANAGEMENT SERVICE OFFERING

9.6 OTHERS

10 IRAQ CYBER SECURITY MARKET, BY SECURITY TYPE

10.1 OVERVIEW

10.2 INFRASTRUCTURE SECURITY

10.3 NETWORK SECURITY

10.4 APPLICATION SECURITY

10.5 CLOUD SECURITY

10.6 ENDPOINT SECURITY

10.7 OTHERS

11 IRAQ PHYSICAL AND CYBER SECURITY MARKET, BY DEPLOYMENT MODEL

11.1 OVERVIEW

11.2 ON-PREMISE

11.3 CLOUD

12 IRAQ PHYSICAL AND CYBER SECURITY MARKET, BY ENTERPRISE SIZE

12.1 OVERVIEW

12.2 LARGE SIZED ENTERPRISES

12.3 SMALL AND MEDIUM-SIZED ENTERPRISES

13 IRAQ PHYSICAL AND CYBER SECURITY MARKET, BY END USER

13.1 OVERVIEW

13.2 COMMERCIAL

13.3 GOVERNMENT

13.4 INDUSTRIAL

13.5 RESIDENTIAL

14 IRAQ CYBER SECURITY MARKET, COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: IRAQ

15 IRAQ PHYSICAL SECURITY MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: IRAQ

16 SWOT ANALYSIS

16.1 DBMR ANALYSIS

16.1.1 STRENGTH

16.1.2 WEAKNESS

16.1.3 THREATS

16.1.4 OPPORTUNITY

17 COMPANY PROFILE

17.1 THALES GROUP

17.1.1 COMPANY SNAPSHOT

17.1.2 REVENUE ANALYSIS

17.1.3 PRODUCTS PORTFOLIO

17.1.4 RECENT DEVELOPMENTS

17.2 HANGZHOU HIKVISION DIGITAL TECHNOLOGY CO., LTD

17.2.1 COMPANY SNAPSHOT

17.2.2 REVENUE ANALYSIS

17.2.3 PRODUCT PORTFOLIO

17.2.4 RECENT DEVELOPMENTS

17.3 ACCENTURE

17.3.1 COMPANY SNAPSHOT

17.3.2 REVENUE ANALYSIS

17.3.3 SERVICE PORTFOLIO

17.3.4 RECENT DEVELOPMENTS

17.4 IDEMIA

17.4.1 COMPANY SNAPSHOT

17.4.2 PRODUCT PORTFOLIO

17.4.3 RECENT DEVELOPMENTS

17.5 BAE SYSTEMS

17.5.1 COMPANY SNAPSHOT

17.5.2 REVENUE ANALYSIS

17.5.3 SERVICE PORTFOLIO

17.5.4 RECENT DEVELOPMENT

17.6 FORTINET, INC.

17.6.1 COMPANY SNAPSHOT

17.6.2 REVENUE ANALYSIS

17.6.3 SERVICE PORTFOLIO

17.6.4 RECENT DEVELOPMENTS

17.7 PALO ALTO NETWORKS

17.7.1 COMPANY SNAPSHOT

17.7.2 REVENUE ANALYSIS

17.7.3 PRODUCT PORTFOLIO

17.7.4 RECENT DEVELOPMENT

17.8 AWARE, INC.

17.8.1 COMPANY SNAPSHOT

17.8.2 REVENUE ANALYSIS

17.8.3 PRODUCT PORTFOLIO

17.8.4 RECENT DEVELOPMENTS

17.9 AXIS COMMUNICATIONS AB

17.9.1 COMPANY SNAPSHOT

17.9.2 REVENUE ANALYSIS

17.9.3 PRODUCT PORTFOLIO

17.9.4 RECENT DEVELOPMENT

17.1 BOSCH SICHERHEITSSYSTEME GMBH

17.10.1 COMPANY SNAPSHOT

17.10.2 REVENUE ANALYSIS

17.10.3 PRODUCTS PORTFOLIO

17.10.4 RECENT DEVELOPMENT

17.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

17.11.1 COMPANY SNAPSHOT

17.11.2 REVENUE ANALYSIS

17.11.3 PRODUCTS PORTFOLIO

17.11.4 RECENT DEVELOPMENTS

17.12 CISCO SYSTEMS, INC.

17.12.1 COMPANY SNAPSHOT

17.12.2 REVENUE ANALYSIS

17.12.3 PRODUCTS PORTFOLIO

17.12.4 RECENT DEVELOPMENTS

17.13 HEXAGON AB

17.13.1 COMPANY SNAPSHOT

17.13.2 REVENUE ANALYSIS

17.13.3 OFFERING PORTFOLIO

17.13.4 RECENT DEVELOPMENT

17.14 HID GLOBAL CORPORATION

17.14.1 COMPANY SNAPSHOT

17.14.2 PRODUCT PORTFOLIO

17.14.3 RECENT DEVELOPMENT

17.15 IBM CORPORATION

17.15.1 COMPANY SNAPSHOT

17.15.2 REVENUE ANALYSIS

17.15.3 PRODUCTS PORTFOLIO

17.15.4 RECENT DEVELOPMENTS

17.16 JOHNSON CONTROL

17.16.1 COMPANY SNAPSHOT

17.16.2 REVENUE ANALYSIS

17.16.3 PRODUCTS PORTFOLIO

17.16.4 RECENT DEVELOPMENTS

17.17 JUNIPER NETWORKS, INC.

17.17.1 COMPANY SNAPSHOT

17.17.2 REVENUE ANALYSIS

17.17.3 PRODUCTS PORTFOLIO

17.17.4 RECENT DEVELOPMENTS

17.18 MCAFEE, LLC

17.18.1 COMPANY SNAPSHOT

17.18.2 REVENUE ANALYSIS

17.18.3 PRODUCTS PORTFOLIO

17.18.4 RECENT DEVELOPMENTS

17.19 MICRO FOCUS

17.19.1 COMPANY SNAPSHOT

17.19.2 REVENUE ANALYSIS

17.19.3 PRODUCT PORTFOLIO

17.19.4 RECENT DEVELOPMENT

17.2 MICROSOFT

17.20.1 COMPANY SNAPSHOT

17.20.2 REVENUE ANALYSIS

17.20.3 PRODUCT PORTFOLIO

17.20.4 RECENT DEVELOPMENTS

17.21 ORACLE

17.21.1 COMPANY SNAPSHOT

17.21.2 REVENUE ANALYSIS

17.21.3 SERVICE CATEGORY

17.21.4 RECENT DEVELOPMENT

17.22 PELCO CORPORATIONS

17.22.1 COMPANY SNAPSHOT

17.22.2 REVENUE ANALYSIS

17.22.3 PRODUCTS PORTFOLIO

17.22.4 RECENT DEVELOPMENTS

17.23 RAPID7

17.23.1 COMPANY SNAPSHOT

17.23.2 REVENUE ANALYSIS

17.23.3 PRODUCT PORTFOLIO

17.23.4 RECENT DEVELOPMENTS

17.24 SPLUNK INC.

17.24.1 COMPANY SNAPSHOT

17.24.2 REVENUE ANALYSIS

17.24.3 PRODUCTS PORTFOLIO

17.24.4 RECENT DEVELOPMENT

17.25 TREND MICRO INCORPORATED

17.25.1 COMPANY SNAPSHOT

17.25.2 REVENUE ANALYSIS

17.25.3 PRODUCTS PORTFOLIO

17.25.4 RECENT DEVELOPMENTS

18 QUESTIONNAIRE

19 RELATED REPORTS

表のリスト

TABLE 1 LIST OF LOCAL CYBER SECURITY PLAYERS

TABLE 2 LIST OF LOCAL PHYSICAL SECURITY PLAYERS

TABLE 3 IRAQ CYBER SECURITY MARKET, BY OFFERING, 2020-2029 (USD MILLION)

TABLE 4 IRAQ SERVICES IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 5 IRAQ SOLUTIONS/SOFTWARE IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 6 IRAQ PHYSICAL SECURITY MARKET, BY COMPONENT, 2020-2029 (USD MILLION)

TABLE 7 IRAQ HARWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 8 IRAQ VIDEO SURVEILLANCE SYSTEM IN HARDWRAE PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 9 IRAQ CAMERAS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 10 IRAQ RECORDERS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 11 IRAQ PHYSICAL ACCESS CONTROL SYSTEM IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 12 IRAQ BIOMETRICS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 13 IRAQ LOCKS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 14 IRAQ ELECTRONIC LOCKS IN LOCKS PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 15 IRAQ SERVICES IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 16 IRAQ MANAGED SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 17 IRAQ PROFESSIONAL SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 18 IRAQ SOFTWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 19 IRAQ PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2020-2029 (USD MILLION)

TABLE 20 IRAQ CYBER SECURITY MARKET, BY APPLICATION, 2020-2029 (USD MILLION)

TABLE 21 IRAQ CYBER SECURITY MARKET, BY SECURITY TYPE, 2020-2029 (USD MILLION)

TABLE 22 IRAQ PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 23 IRAQ CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 24 IRAQ PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 25 IRAQ CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 26 IRAQ LARGE SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 27 IRAQ LARGE SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 28 IRAQ SMALL AND MEDIUM-SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 29 IRAQ SMALL AND MEDIUM-SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 30 IRAQ PHYSICAL SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 31 IRAQ CYBER SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 32 IRAQ COMMERCIAL IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 33 IRAQ COMMERCIAL IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 34 IRAQ INDUSTRIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 35 IRAQ INDUSTRIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 36 IRAQ RESIDENTIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 37 IRAQ RESIDENTIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

図表一覧

FIGURE 1 IRAQ PHYSICAL AND CYBER SECURITY MARKET: SEGMENTATION

FIGURE 2 IRAQ PHYSICAL AND CYBER SECURITY MARKET: DATA TRIANGULATION

FIGURE 3 IRAQ PHYSICAL AND CYBER SECURITY MARKET: DROC ANALYSIS

FIGURE 4 IRAQ PHYSICAL SECURITY MARKET: REGIONAL VS COUNTRY ANALYSIS

FIGURE 5 IRAQ CYBER SECURITY MARKET: REGIONAL VS COUNTRY ANALYSIS

FIGURE 6 IRAQ PHYSICAL AND CYBER SECURITY MARKET: COMPANY RESEARCH ANALYSIS

FIGURE 7 IRAQ PHYSICAL AND CYBER SECURITY MARKET: INTERVIEW DEMOGRAPHICS

FIGURE 8 IRAQ PHYSICAL SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 9 IRAQ CYBER SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 10 IRAQ CYBER SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 11 IRAQ PHYSICAL SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 12 IRAQ PHYSICAL SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 13 IRAQ CYBER SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 14 IRAQ CYBER SECURITY MARKET: SEGMENTATION

FIGURE 15 IRAQ PHYSICAL SECURITY MARKET: SEGMENTATION

FIGURE 16 AN INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS IS EXPECTED TO DRIVE IRAQ PHYSICAL SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 17 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE IRAQ CYBER SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 18 SERVICES SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF IRAQ CYBER SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 19 HARDWARE SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF IRAQ PHYSICAL SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 20 VALUE CHAIN FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 21 PORTERS FIVE FORCES ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 22 PESTLE ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 23 DRIVERS, RESTRAINTS, OPPORTUNITIES, AND CHALLENGES OF IRAQ PHYSICAL AND CYBER SECURITY MARKET

FIGURE 24 KEY STATS OF REMOTE WORK

FIGURE 25 GROWING PREVALENCE OF BIOMETRIC SOLUTIONS AMONG CONSUMER

FIGURE 26 TECHNOLOGY AMALGAMATION IN SMART HOME/ BUILDINGS

FIGURE 27 IMPACT OF CYBER SECURITY THREAT

FIGURE 28 PHISHING ATTACKS REPORTED IN RESPECTIVE COUNTRIES IN Q2, 2021

FIGURE 29 IRAQ CYBER SECURITY MARKET, BY OFFERING, 2021

FIGURE 30 IRAQ PHYSICAL SECURITY MARKET, BY COMPONENT, 2021

FIGURE 31 IRAQ PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2021

FIGURE 32 IRAQ CYBER SECURITY MARKET: BY APPLICATION, 2021

FIGURE 33 IRAQ CYBER SECURITY MARKET: BY SECURITY TYPE, 2021

FIGURE 34 IRAQ PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 35 IRAQ CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 36 IRAQ PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 37 IRAQ CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 38 IRAQ PHYSICAL SECURITY MARKET: BY END USER, 2021

FIGURE 39 IRAQ CYBER SECURITY MARKET: BY END USER, 2021

FIGURE 40 IRAQ CYBER SECURITY MARKET: COMPANY SHARE 2021 (%)

FIGURE 41 IRAQ PHYSICAL SECURITY MARKET: COMPANY SHARE 2021 (%)

調査方法

データ収集と基準年分析は、大規模なサンプル サイズのデータ収集モジュールを使用して行われます。この段階では、さまざまなソースと戦略を通じて市場情報または関連データを取得します。過去に取得したすべてのデータを事前に調査および計画することも含まれます。また、さまざまな情報ソース間で見られる情報の不一致の調査も含まれます。市場データは、市場統計モデルと一貫性モデルを使用して分析および推定されます。また、市場シェア分析と主要トレンド分析は、市場レポートの主要な成功要因です。詳細については、アナリストへの電話をリクエストするか、お問い合わせをドロップダウンしてください。

DBMR 調査チームが使用する主要な調査方法は、データ マイニング、データ変数が市場に与える影響の分析、および一次 (業界の専門家) 検証を含むデータ三角測量です。データ モデルには、ベンダー ポジショニング グリッド、市場タイムライン分析、市場概要とガイド、企業ポジショニング グリッド、特許分析、価格分析、企業市場シェア分析、測定基準、グローバルと地域、ベンダー シェア分析が含まれます。調査方法について詳しくは、お問い合わせフォームから当社の業界専門家にご相談ください。

カスタマイズ可能

Data Bridge Market Research は、高度な形成的調査のリーダーです。当社は、既存および新規のお客様に、お客様の目標に合致し、それに適したデータと分析を提供することに誇りを持っています。レポートは、対象ブランドの価格動向分析、追加国の市場理解 (国のリストをお問い合わせください)、臨床試験結果データ、文献レビュー、リファービッシュ市場および製品ベース分析を含めるようにカスタマイズできます。対象競合他社の市場分析は、技術ベースの分析から市場ポートフォリオ戦略まで分析できます。必要な競合他社のデータを、必要な形式とデータ スタイルでいくつでも追加できます。当社のアナリスト チームは、粗い生の Excel ファイル ピボット テーブル (ファクト ブック) でデータを提供したり、レポートで利用可能なデータ セットからプレゼンテーションを作成するお手伝いをしたりすることもできます。