En el mundo interconectado de hoy, la ciberseguridad desempeña un papel fundamental en la protección de los datos de los usuarios en línea. Con la creciente prevalencia de amenazas cibernéticas y filtraciones de datos, proteger la información confidencial se ha vuelto más crítica que nunca. Se implementan medidas de ciberseguridad para garantizar la confidencialidad, integridad y disponibilidad de los datos de los usuarios, evitando el acceso no autorizado y mitigando los riesgos. A través de sólidos protocolos de seguridad, técnicas de cifrado y monitoreo continuo, las organizaciones se esfuerzan por salvaguardar los datos de los usuarios y mantener la confianza de sus clientes en el ámbito digital.

¿Qué es la ciberseguridad?

Las soluciones de ciberseguridad se refieren a las soluciones que ayudan a las organizaciones a detectar, monitorear, informar y contrarrestar las amenazas cibernéticas para mantener la confidencialidad de los datos. Los dispositivos de protección conectados a Internet se clasifican en seguridad cibernética, que ayudan a proteger contra diversas amenazas del ciberespacio.

El mercado mundial de ciberseguridad se valoró en 217,90 mil millones de dólares en 2021 y se espera que alcance los 551,18 mil millones de dólares en 2029, registrando una tasa compuesta anual del 12,30% durante el período previsto de 2022-2029.

Para saber más, visita https://www.databridgemarketresearch.com/reports/global-cybersecurity-market

Garantizar la protección de los datos del usuario en línea a través de

- Fuertes medidas de seguridad protegen los datos de los usuarios de los ciberdelincuentes y el robo de identidad.

- Proteger los datos de los usuarios genera confianza, fomenta la participación y mejora la reputación

- La protección de los datos de los usuarios garantiza el cumplimiento de las normas de protección de datos en todo el mundo.

- La protección de los datos de los usuarios mitiga los riesgos y garantiza la continuidad del negocio.

La naturaleza intrusiva del seguimiento en línea: impacto de las cookies y el seguimiento de los ISP en los usuarios de Internet

Hábitos de navegación y visitas al sitio web

Los proveedores de servicios de Internet (ISP) pueden monitorear y potencialmente comprometer la actividad de Internet de los usuarios. Además, las cookies, pequeños archivos de texto almacenados por los navegadores, pueden rastrear los sitios web que visitan los usuarios. Además, los complementos del navegador pueden monitorear aún más la actividad en varios sitios web. Este nivel de seguimiento, aunque se utiliza para personalización y publicidad dirigida, puede considerarse intrusivo y comprometer la privacidad del usuario.

¿Por qué eso importa?

Las cookies se utilizan para personalizar la navegación web, incluida la publicidad personalizada. Sin embargo, cuando los identificadores distintivos agregados a una cookie se utilizan en varios servicios y en diferentes plataformas de marketing, dicho seguimiento puede ir demasiado lejos. Estas acciones frecuentemente se consideran intrusivas.

Reglas de seguridad en Internet y qué no hacer en línea

Para garantizar la seguridad en Internet, es esencial que sean conscientes de las prácticas comunes en línea que pueden exponerlos al ciberacoso. Compartir información personal en plataformas públicas como las redes sociales puede ser riesgoso, por lo que es fundamental ser cauteloso y limitar lo que se comparte para mantener el profesionalismo y la privacidad.

Además, es esencial educar a los estudiantes sobre los peligros de descargar archivos de fuentes no confiables. Hacer clic en enlaces desconocidos puede provocar infecciones de malware y otras amenazas de ciberacoso. Si siguen las reglas de seguridad en Internet y evitan comportamientos riesgosos, los estudiantes pueden reducir significativamente su vulnerabilidad a los peligros en línea.

Hacer hincapié en estas reglas de seguridad en Internet protege a los estudiantes y promueve su bienestar digital general. Crear conciencia les permite tomar decisiones informadas y navegar por el mundo en línea con precaución, fomentando interacciones en Internet más seguras para ellos y los demás.

Además, la seguridad de la red juega un papel vital en la salvaguardia de la privacidad e integridad de los datos. Proporciona protección contra prácticas maliciosas como el robo de datos y el acceso no autorizado, previniendo y detectando amenazas potenciales de forma eficaz. La implementación de medidas de seguridad de la red garantiza la seguridad de los datos y la información sensible.

El crecimiento del mercado de seguridad de redes es el aumento en la adopción de soluciones de seguridad de redes eficientes y efectivas, la creciente incidencia de delitos cibernéticos y amenazas cibernéticas, y el aumento en el número de pequeñas y medianas empresas, especialmente en los países en desarrollo. economías. Data Bridge Market Research analiza que el mercado de seguridad de red exhibirá una CAGR del 12,0% para el período previsto de 2021-2028

Para saber más sobre el estudio, visite https://www.databridgemarketresearch.com/reports/global-network-security-market

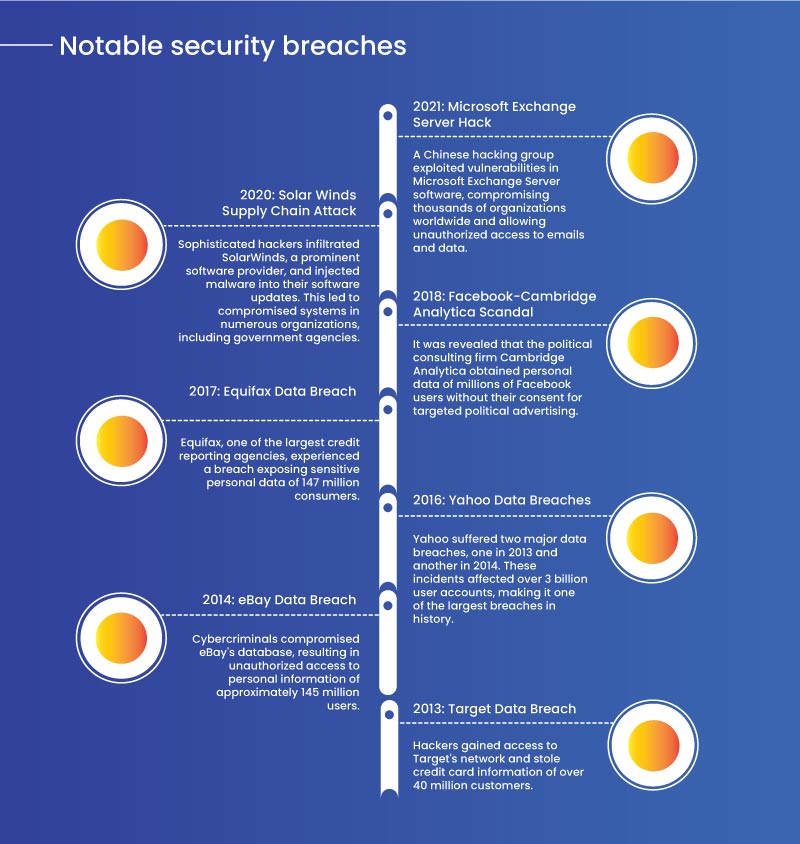

norteViolaciones de seguridad notables

- 2013: Violación de datos objetivo - Los piratas informáticos obtuvieron acceso a la red de Target y robaron la información de las tarjetas de crédito de más de 40 millones de clientes.

- 2014: Violación de datos de eBay - Los ciberdelincuentes comprometieron la base de datos de eBay, lo que provocó el acceso no autorizado a la información personal de aproximadamente 145 millones de usuarios.

- 2016: Violaciones de datos de Yahoo - Yahoo sufrió dos importantes filtraciones de datos, una en 2013 y otra en 2014. Estos incidentes afectaron a más de 3 mil millones de cuentas de usuarios, lo que la convierte en una de las mayores filtraciones de la historia.

- 2017: Violación de datos de Equifax - Equifax, una de las agencias de informes crediticios más grandes, experimentó una violación que expuso los datos personales confidenciales de 147 millones de consumidores.

- 2018: Escándalo analítico Facebook-Cambridge - Se reveló que la consultora política Cambridge Analytical obtuvo los datos personales de millones de usuarios de Facebook sin su consentimiento para publicidad política dirigida.

- 2020: Ataque a la cadena de suministro de vientos solares - Hackers sofisticados se infiltraron en Solar Winds, un destacado proveedor de software, e inyectaron malware en sus actualizaciones de software. Esto llevó a sistemas comprometidos en numerosas organizaciones, incluidas agencias gubernamentales.

- 2021: Hackear el servidor Microsoft Exchange - Un grupo de piratas informáticos chino aprovechó las vulnerabilidades del software Microsoft Exchange Server, comprometiendo a miles de organizaciones en todo el mundo y permitiendo el acceso no autorizado a correos electrónicos y datos.

Violaciones de datos: caminos comunes hacia el acceso no autorizado y el compromiso de la información

- Hacking: Los hackers emplean diversas técnicas para obtener acceso no autorizado a sistemas o redes. Esto puede implicar explotar vulnerabilidades en el software, usar malware para obtener control sobre los sistemas o emplear técnicas como ataques de fuerza bruta para descifrar contraseñas.

- Phishing: el phishing es un método mediante el cual los atacantes engañan a las personas para que revelen información confidencial, como nombres de usuario, contraseñas o detalles de tarjetas de crédito. A menudo se hacen pasar por entidades confiables a través de correos electrónicos, sitios web o llamadas telefónicas fraudulentas para engañar a los usuarios para que revelen sus datos.

- Malware: el malware, incluidos virus, gusanos, ransomware o spyware, puede infectar los sistemas y comprometer la seguridad de los datos. El malware se puede introducir a través de archivos adjuntos de correo electrónico maliciosos, descargas de software infectado o visitas a sitios web comprometidos.

- Amenazas internas: las filtraciones de datos también pueden ocurrir debido a personas internas con acceso autorizado que hacen mal uso o abusan de sus privilegios. Esto puede implicar robar o filtrar intencionalmente datos confidenciales o exponerlos accidentalmente por negligencia o falta de prácticas de seguridad adecuadas.

- Robo o pérdida física: las violaciones de datos pueden ocurrir mediante robo físico o pérdida de dispositivos como computadoras portátiles, teléfonos inteligentes o medios de almacenamiento. Si estos dispositivos contienen datos confidenciales sin cifrado o medidas de seguridad adecuadas, personas no autorizadas pueden acceder a la información.

- Infracciones de terceros: las organizaciones a menudo comparten datos con proveedores, socios o proveedores de servicios externos. Si estas entidades experimentan una violación de datos, puede afectar indirectamente a las organizaciones que comparten los datos. Esto puede suceder si los sistemas de terceros se ven comprometidos o si manejan o hacen mal uso de los datos.

- Medidas de seguridad débiles: las prácticas de seguridad inadecuadas, como contraseñas débiles, falta de cifrado, software sin parches o controles de acceso inadecuados, pueden crear vulnerabilidades que los ciberdelincuentes pueden aprovechar para obtener acceso no autorizado a sistemas y datos.

Mejores Prácticas para la Protección de Datos de Usuarios

Contraseñas seguras: Crear contraseñas seguras y únicas es esencial para proteger las cuentas en línea del acceso no autorizado. Las contraseñas seguras son complejas y combinan letras mayúsculas y minúsculas, números y caracteres especiales. Evite el uso de información que sea fácil de adivinar, como nombres o cumpleaños. Además, asegúrese de que cada cuenta tenga una contraseña única para evitar que una sola infracción comprometa varias cuentas. Administrar varias contraseñas seguras puede ser un desafío, por lo que se recomienda encarecidamente utilizar un administrador de contraseñas. Los administradores de contraseñas almacenan y generan contraseñas de forma segura, eliminando la necesidad de recordarlas todas. Esto permite a los usuarios mantener contraseñas seguras sin el riesgo de olvidarlas o reutilizarlas en varias cuentas.

Autenticación de dos factores: La implementación de la autenticación de dos factores (2FA) proporciona una capa adicional de seguridad para las cuentas en línea. Requiere que los usuarios proporcionen dos formas diferentes de verificación para acceder a sus cuentas, lo que reduce el riesgo de acceso no autorizado incluso si la contraseña está comprometida. Existen varios métodos 2FA, como códigos SMS, donde se envía un código único al número de móvil registrado del usuario. Las aplicaciones de autenticación generan códigos basados en el tiempo o notificaciones automáticas para su verificación. También se puede utilizar la biometría, como la huella dactilar o el reconocimiento facial. El uso de 2FA, siempre que esté disponible, mejora significativamente la seguridad de la cuenta al agregar un paso adicional que solo los usuarios autorizados pueden completar, mitigando el impacto del robo de contraseñas o los ataques de phishing.

Se espera que el mercado de autenticación de dos factores gane crecimiento en el período de pronóstico de 2022 a 2029. Data Bridge Market Research analiza el mercado de autenticación de dos factores para exhibir una CAGR del 18,45% para el período de pronóstico de 2022 a 2029.

Para saber más sobre el estudio, visite https://www.databridgemarketresearch.com/reports/global-two-factor-authentication-market

Concientización sobre phishing: Los ataques de phishing plantean riesgos importantes para personas y organizaciones. Los atacantes a menudo se hacen pasar por entidades confiables a través de correos electrónicos, mensajes o sitios web para engañar a los usuarios y lograr que revelen información confidencial, como contraseñas o detalles de tarjetas de crédito. Para identificar y evitar ataques de phishing, esté atento a los correos electrónicos sospechosos, especialmente aquellos que solicitan una acción urgente o contienen archivos adjuntos o enlaces inesperados. Verifique la legitimidad de los sitios web verificando la URL y asegurándose de que utilice HTTPS. Evite hacer clic en enlaces en correos electrónicos o mensajes no solicitados. En su lugar, ingrese manualmente la dirección del sitio web en el navegador. Recuerde, las organizaciones legítimas nunca solicitarán información confidencial por correo electrónico. Ser cauteloso y practicar el escepticismo puede ayudar a mitigar los riesgos asociados con los ataques de phishing.

El tamaño del mercado de Spear phishing estará valorado en USD 2.416,06 millones para 2028. América del Norte lidera el mercado de Spear phishing debido a la presencia de tecnología avanzada y una alta adopción en países como EE. UU.

Para saber más sobre el estudio, visite https://www.databridgemarketresearch.com/reports/global-spear-phishing-market

Actualizaciones periódicas de software: Mantener el software, los sistemas operativos y las aplicaciones actualizados es crucial para mantener una ciberseguridad sólida. Las actualizaciones de software suelen incluir parches de seguridad críticos que abordan vulnerabilidades conocidas. Los piratas informáticos buscan constantemente vulnerabilidades que explotar y el software obsoleto se convierte en un blanco fácil. Al instalar actualizaciones rápidamente, los usuarios se aseguran de que sus sistemas cuenten con las últimas medidas de seguridad, mitigando efectivamente el riesgo de ataques cibernéticos. Estas actualizaciones no sólo corrigen errores de software sino que también solucionan fallos de seguridad que los atacantes podrían aprovechar. La actualización periódica del software es una medida proactiva para mejorar la postura de seguridad y proteger contra amenazas emergentes.

Educar a los usuarios: La educación y la concientización de los usuarios son esenciales para mantener prácticas sólidas de ciberseguridad. Muchas violaciones de seguridad se producen debido a errores humanos, como ser víctima de correos electrónicos de phishing o el uso de contraseñas débiles. Los programas y pautas de capacitación ayudan a los usuarios a comprender los riesgos, reconocer amenazas comunes y adoptar prácticas seguras. Las campañas de concientización continuas mantienen a los usuarios informados sobre las amenazas emergentes y las mejores prácticas en evolución. Al promover la educación de los usuarios, las organizaciones pueden capacitar a las personas para que tomen decisiones informadas, identifiquen posibles riesgos de seguridad y contribuyan activamente a un entorno digital seguro. En última instancia, la concienciación de los usuarios sirve como defensa fundamental contra las ciberamenazas y refuerza la importancia de la ciberseguridad en las actividades diarias en línea.

Prácticas seguras de Wi-Fi: Proteger las redes Wi-Fi es fundamental para evitar el acceso no autorizado y proteger los datos confidenciales. Comience estableciendo una contraseña segura y única para su enrutador Wi-Fi. Evite el uso de contraseñas predeterminadas o comunes. Habilite los protocolos de cifrado WPA2 o WPA3 para cifrar los datos transmitidos a través de la red. Esto evita escuchas e interceptaciones no autorizadas. Además, deshabilite la administración remota, limitando el acceso a la configuración de su enrutador desde fuera de su red. Actualice periódicamente el firmware de su enrutador para corregir las vulnerabilidades de seguridad. Al implementar estas medidas, mejora la seguridad de su red Wi-Fi y reduce el riesgo de acceso no autorizado y posibles violaciones de datos.

Copia de seguridad y recuperación de datos: Las copias de seguridad periódicas de los datos y los mecanismos sólidos de recuperación son cruciales para una ciberseguridad eficaz. La regla de copia de seguridad 3-2-1 proporciona una pauta sencilla pero eficaz para la protección de datos. Al mantener tres copias de datos importantes, utilizar dos medios de almacenamiento diferentes (por ejemplo, discos duros externos, almacenamiento en la nube) y mantener una copia fuera del sitio, los usuarios pueden minimizar el riesgo de pérdida de datos debido a fallas de hardware, ataques de ransomware o ataques naturales. desastres. Este enfoque garantiza redundancia, accesibilidad y resiliencia, lo que permite una rápida recuperación de datos y reduce el impacto de posibles incidentes o filtraciones de datos. La implementación de la regla de respaldo 3-2-1 es una protección esencial contra la pérdida permanente de datos y facilita la restauración de información crítica cuando sea necesario.

Antivirus: garantizar la seguridad del sistema y la tranquilidad

Un antivirus es un programa de software diseñado para detectar, prevenir y eliminar software malicioso, comúnmente conocido como malware, de los sistemas informáticos. Cuando se produce una violación de la seguridad, el software antivirus desempeña un papel crucial a la hora de mitigar el impacto y proporcionar varios beneficios:

Detección de malware: el software antivirus analiza archivos, programas y datos entrantes para identificar firmas de malware conocidas y patrones sospechosos. Ayuda a detectar virus, gusanos, troyanos, ransomware, spyware y otros tipos de malware que puedan haber vulnerado el sistema.

- Prevención de amenazas: los programas antivirus bloquean de forma proactiva que el malware infecte el sistema reconociendo y deteniendo archivos o actividades potencialmente maliciosos. A menudo incluyen escaneo en tiempo real, protección web y filtrado de correo electrónico para evitar que malware ingrese al sistema.

- Eliminación y cuarentena: si se detecta malware, el software antivirus puede aislar y poner en cuarentena los archivos infectados para evitar daños mayores. También puede eliminar o neutralizar el malware identificado del sistema, eliminando la amenaza y reduciendo el daño potencial.

- Optimización del rendimiento del sistema: el software antivirus ayuda a optimizar el rendimiento del sistema al detectar y eliminar programas potencialmente no deseados (PUP) y otro software no malicioso que puede afectar los recursos del sistema o ralentizarlo.

- Protección contra exploits: los programas antivirus suelen incluir funciones de seguridad adicionales para proteger contra vulnerabilidades y exploits. Pueden detectar y bloquear intentos de explotación dirigidos a vulnerabilidades de software, lo que reduce el riesgo de que un atacante obtenga acceso no autorizado.

- Seguridad de la navegación web: muchas soluciones antivirus incluyen funciones de protección web que ayudan a proteger a los usuarios mientras navegan por Internet. Pueden bloquear el acceso a sitios web maliciosos, advertir contra intentos de phishing y proporcionar resultados de búsqueda seguros para evitar que los usuarios visiten sitios web comprometidos o dañinos.

- Actualizaciones periódicas e inteligencia sobre amenazas: el software antivirus se basa en actualizaciones periódicas para seguir siendo eficaz frente al panorama de amenazas en constante evolución. Las actualizaciones proporcionan las últimas definiciones de malware, parches de seguridad y nuevas técnicas de detección para garantizar una protección óptima.

- Tranquilidad: el software antivirus ofrece tranquilidad a los usuarios al saber que sus sistemas están activamente protegidos contra amenazas de malware. Crea una capa de defensa que ayuda a prevenir filtraciones de datos, accesos no autorizados y posibles pérdidas de información confidencial.

El futuro de la ciberseguridad

Tecnologías emergentes: El futuro de la ciberseguridad dependerá de tecnologías emergentes como la Inteligencia Artificial (IA) para la detección y respuesta a amenazas, la Computación Cuántica para un cifrado mejorado, la cadena de bloques para transacciones seguras y la Biometría para la autenticación avanzada. Estas tecnologías darán forma a una defensa más sólida y proactiva contra las ciberamenazas en evolución.

Regulaciones de privacidad: Las regulaciones de privacidad como GDPR y CCPA han impactado significativamente las prácticas de protección de datos de las organizaciones. Estas regulaciones han fortalecido los derechos de los individuos sobre sus datos personales y han aumentado la responsabilidad de las organizaciones. Ahora las empresas deben obtener consentimiento explícito para la recopilación de datos, proporcionar políticas de privacidad transparentes e implementar medidas de seguridad sólidas. El incumplimiento puede dar lugar a fuertes multas y daños a la reputación.

Fuerza laboral de ciberseguridad: Destacar la creciente demanda de profesionales capacitados en ciberseguridad. Discuta la importancia de atraer y capacitar a personas para hacer frente a esta escasez de mano de obra.

Conclusión

La ciberseguridad garantiza la confidencialidad, integridad y disponibilidad de los datos defendiendo los sistemas informáticos, las redes y los datos de los usuarios contra el acceso no autorizado y las amenazas en línea. De ello dependen el cumplimiento, la reducción de riesgos y la continuidad del negocio. Las cookies y el seguimiento de los ISP que facilitan el seguimiento en línea pueden poner en peligro la privacidad del usuario. Debido a su naturaleza intrusiva, las personas deben ser conscientes de ello y tomar precauciones para proteger su privacidad, como cambiar la configuración, usar VPN y tener cuidado al revelar información personal. La adopción de mejores prácticas mejora la seguridad en línea para los estudiantes universitarios. Es crucial proteger las contraseñas con contraseñas seguras y únicas, habilitar la autenticación de dos factores, tener cuidado con los mensajes sospechosos, evitar enlaces y archivos adjuntos desconocidos, limitar el uso de Wi-Fi público, actuar con discreción al compartir en las redes sociales, mantener las aplicaciones y el software actualizados. , salvaguardar la información personal, comprar en línea de forma segura e implementar medidas como educar a los usuarios, instalar software de seguridad y más para mejorar la seguridad cibernética de los estudiantes universitarios. El uso de tecnologías de vanguardia como la inteligencia artificial, el aprendizaje automático y la cadena de bloques será esencial para la ciberseguridad en el futuro a fin de automatizar la detección y respuesta a amenazas, mejorar la detección de anomalías y mejorar la protección de datos. Para garantizar la privacidad y seguridad de los datos de los usuarios, las leyes de privacidad y la necesidad de profesionales cualificados en ciberseguridad son fundamentales.