Global Industrial Cybersecurity Market

حجم السوق بالمليار دولار أمريكي

CAGR :

%

USD

17.66 Billion

USD

30.57 Billion

2024

2032

USD

17.66 Billion

USD

30.57 Billion

2024

2032

| 2025 –2032 | |

| USD 17.66 Billion | |

| USD 30.57 Billion | |

|

|

|

|

السوق العالمية للأمن السيبراني الصناعي، حسب المكونات (الحلول والخدمات)، ونوع الأمان (أمن نقاط النهاية، أمن الشبكات، أمن التطبيقات، أمن السحابة، وغيرها)، والنشر (محليًا، سحابيًا)، والمستخدم النهائي (التصنيع الصناعي، النقل والخدمات اللوجستية، الطاقة والمرافق، وغيرها) - اتجاهات الصناعة والتوقعات حتى عام 2032.

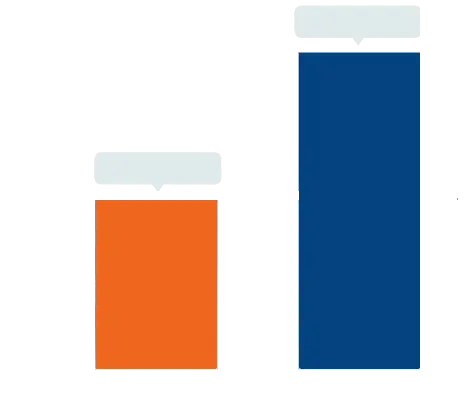

حجم سوق الأمن السيبراني الصناعي

- تم تقييم حجم سوق الأمن السيبراني الصناعي العالمي بـ 17.66 مليار دولار أمريكي في عام 2024 ومن المتوقع أن يصل إلى 30.57 مليار دولار أمريكي بحلول عام 2032 ، بمعدل نمو سنوي مركب قدره 7.10٪ خلال الفترة المتوقعة

- ينشأ نمو السوق في المقام الأول من خلال زيادة وتيرة التهديدات السيبرانية، وتبني تقنيات الصناعة 4.0، والحاجة المتزايدة للتحول الرقمي الآمن في القطاعات الصناعية

- إن الوعي المتزايد بمخاطر الأمن السيبراني ومتطلبات الامتثال التنظيمي بين المنظمات الصناعية يدفع الطلب بشكل أكبر على حلول وخدمات الأمن السيبراني المتقدمة عبر مختلف الصناعات

تحليل سوق الأمن السيبراني الصناعي

- يشهد سوق الأمن السيبراني الصناعي نموًا قويًا بسبب التبني المتزايد لأجهزة إنترنت الأشياء والأتمتة والأنظمة الصناعية المتصلة، مما يزيد من التعرض للهجمات السيبرانية

- إن الطلب المتزايد من قطاعات البنية التحتية الحيوية، مثل الطاقة والتصنيع والنقل، يشجع البائعين على الابتكار من خلال الكشف المتقدم عن التهديدات والاستجابة للحوادث وحلول الأمان القائمة على عدم الثقة

- سيطرت أمريكا الشمالية على سوق الأمن السيبراني الصناعي بأكبر حصة إيرادات بلغت 32.9% في عام 2024، مدفوعة بقطاع صناعي ناضج وأطر تنظيمية صارمة وتبني كبير لتقنيات الأمن السيبراني المتقدمة.

- من المتوقع أن تكون منطقة آسيا والمحيط الهادئ أسرع المناطق نموًا خلال فترة التنبؤ، مدعومة بالتصنيع السريع، والاعتماد المتزايد على تقنيات التصنيع الذكية، والوعي المتزايد بالأمن السيبراني في دول مثل الصين والهند واليابان.

- سيطرت شريحة الحلول على أكبر حصة سوقية بنسبة 37.9% في عام 2024، مدفوعة بالحاجة الملحة إلى حلول الأمن السيبراني المتكاملة مثل جدران الحماية وأنظمة كشف التسلل لحماية البيئات الصناعية من التهديدات المتزايدة

نطاق التقرير وتقسيم سوق الأمن السيبراني الصناعي

|

صفات |

رؤى رئيسية حول سوق الأمن السيبراني الصناعي |

|

القطاعات المغطاة |

|

|

الدول المغطاة |

أمريكا الشمالية

أوروبا

آسيا والمحيط الهادئ

الشرق الأوسط وأفريقيا

أمريكا الجنوبية

|

|

اللاعبون الرئيسيون في السوق |

|

|

فرص السوق |

|

|

مجموعات معلومات البيانات ذات القيمة المضافة |

بالإضافة إلى رؤى السوق مثل القيمة السوقية ومعدل النمو وشرائح السوق والتغطية الجغرافية واللاعبين في السوق وسيناريو السوق، فإن تقرير السوق الذي أعده فريق أبحاث السوق في Data Bridge يتضمن تحليلًا متعمقًا من الخبراء وتحليل الاستيراد / التصدير وتحليل التسعير وتحليل استهلاك الإنتاج وتحليل المدقة. |

اتجاهات سوق الأمن السيبراني الصناعي

زيادة تكامل الذكاء الاصطناعي والتعلم الآلي في حلول الأمن السيبراني

- يشهد سوق الأمن السيبراني الصناعي العالمي اتجاهًا كبيرًا نحو دمج الذكاء الاصطناعي (AI) والتعلم الآلي (ML) في حلول الأمن السيبراني

- تتيح هذه التقنيات الكشف المتقدم عن التهديدات والمراقبة في الوقت الفعلي والتحليلات التنبؤية، مما يوفر رؤى أعمق حول نقاط الضعف المحتملة وأنماط الهجوم في الأنظمة الصناعية

- يمكن لمنصات الأمن السيبراني المدعومة بالذكاء الاصطناعي تحديد التهديدات والتخفيف منها بشكل استباقي قبل أن تتسبب في حدوث اضطرابات تشغيلية أو خروقات للبيانات، مما يعزز مرونة النظام

- على سبيل المثال، تعمل الشركات على تطوير حلول تعتمد على الذكاء الاصطناعي لتحليل حركة الشبكة وسلوك النظام للكشف عن الشذوذ، مثل الوصول غير المصرح به أو البرامج الضارة، وتحسين استجابات الأمن للصناعات مثل التصنيع والطاقة.

- يؤدي هذا الاتجاه إلى زيادة اعتماد أنظمة الأمن السيبراني الذكية، مما يجعلها أكثر جاذبية لمشغلي الصناعة الذين يسعون إلى حماية البنية التحتية الحيوية

- يمكن لخوارزميات الذكاء الاصطناعي والتعلم الآلي تحليل مجموعات البيانات الضخمة، بما في ذلك سجلات النظام وحركة مرور الشبكة وسلوك المستخدم، لتحديد الأنماط التي تشير إلى التهديدات السيبرانية، مثل برامج الفدية أو التصيد الاحتيالي أو هجمات رفض الخدمة الموزعة (DDoS).

ديناميكيات سوق الأمن السيبراني الصناعي

سائق

الطلب المتزايد على أنظمة التحكم الصناعي الآمنة وحماية البنية التحتية الحيوية

- إن الاعتماد المتزايد على أجهزة إنترنت الأشياء الصناعية (IIoT) والأتمتة والأنظمة المترابطة يدفع الطلب على حلول الأمن السيبراني القوية في القطاع الصناعي

- تعمل أنظمة الأمن السيبراني على تعزيز السلامة التشغيلية من خلال توفير ميزات مثل اكتشاف التهديدات في الوقت الفعلي ومنع التطفل والوصول عن بعد الآمن إلى أنظمة التحكم الصناعية (ICS)

- تفرض اللوائح الحكومية، مثل إطار عمل الأمن السيبراني للمعهد الوطني للمعايير والتكنولوجيا في أمريكا الشمالية وتوجيه الاتحاد الأوروبي بشأن أمن المعلومات، تدابير أمن سيبراني أكثر صرامة للبنية التحتية الحيوية، مما يعزز نمو السوق بشكل أكبر.

- يتيح انتشار تقنية الجيل الخامس وإنترنت الأشياء نقل البيانات بشكل أسرع ووقت وصول أقل، مما يدعم تطبيقات الأمن السيبراني المتقدمة مثل المراقبة والاستجابة في الوقت الفعلي في البيئات الصناعية

- يتبنى المشغلون الصناعيون بشكل متزايد حلول الأمن السيبراني المتكاملة كمعيار لتلبية المتطلبات التنظيمية وحماية الأصول الحيوية في قطاعات مثل التصنيع والطاقة والنقل

ضبط النفس/التحدي

تكاليف التنفيذ المرتفعة ومخاوف خصوصية البيانات

- إن الاستثمار الأولي الكبير المطلوب في أجهزة وبرامج الأمن السيبراني والتكامل مع الأنظمة الصناعية الحالية يمكن أن يشكل عائقًا كبيرًا، وخاصة بالنسبة للشركات الصغيرة والمتوسطة الحجم في الأسواق الناشئة

- غالبًا ما يكون دمج حلول الأمن السيبراني في أنظمة التحكم الصناعية القديمة معقدًا ومكلفًا، ويتطلب خبرة متخصصة وترقيات في البنية التحتية

- تشكل مخاوف الخصوصية والأمن للبيانات تحديًا بالغ الأهمية، حيث تقوم أنظمة الأمن السيبراني الصناعي بجمع ومعالجة البيانات التشغيلية والشخصية الحساسة، مما يزيد من مخاطر حدوث خروقات أو إساءة استخدام

- إن المشهد التنظيمي المجزأ عبر البلدان، مع وجود معايير متفاوتة لحماية البيانات والامتثال للأمن السيبراني، يؤدي إلى تعقيد العمليات بالنسبة للمصنعين ومقدمي الخدمات العالميين

- يمكن أن تؤدي هذه العوامل إلى ردع التبني، وخاصة في المناطق ذات الحساسية العالية للتكلفة أو الوعي الصارم بخصوصية البيانات، مما يحد من توسع السوق

نطاق سوق الأمن السيبراني الصناعي

يتم تقسيم السوق على أساس المكون ونوع الأمان والنشر والمستخدم النهائي.

- حسب المكون

يُقسّم سوق الأمن السيبراني الصناعي العالمي، حسب مكوناته، إلى حلول وخدمات. وسيستحوذ قطاع الحلول على أكبر حصة سوقية بنسبة 37.9% في عام 2024، مدفوعًا بالحاجة الماسة إلى حلول أمن سيبراني متكاملة، مثل جدران الحماية وأنظمة كشف التسلل، لحماية البيئات الصناعية من التهديدات المتزايدة.

من المتوقع أن يشهد قطاع الخدمات أسرع معدل نمو في الفترة من 2025 إلى 2032. ويعود ذلك إلى التعقيد المتزايد وتكرار الهجمات الإلكترونية، مما يزيد الطلب على الخدمات المهنية والمدارة مثل اكتشاف التهديدات والاستجابة للحوادث وإدارة الامتثال.

- حسب نوع الأمان

بناءً على نوع الأمان، يُقسّم سوق الأمن السيبراني الصناعي العالمي إلى أمن نقاط النهاية، وأمن الشبكات، وأمن التطبيقات، وأمن السحابة، وغيرها. ومن المتوقع أن يستحوذ قطاع أمن الشبكات على الحصة السوقية الأكبر في عام 2024. ويعود ذلك إلى تزايد اعتماد الأنظمة الصناعية المترابطة، مما يجعل حماية تدفق البيانات ومنع الوصول غير المصرح به أمرًا بالغ الأهمية.

من المتوقع أن يشهد قطاع أمن السحابة نموًا كبيرًا في الفترة من 2025 إلى 2032. ويعود ذلك إلى التبني السريع للخدمات السحابية والتحول إلى نماذج العمل عن بُعد، الأمر الذي يتطلب حلولًا أمنية قوية لحماية التطبيقات والبيانات السحابية الأصلية.

- حسب النشر

بناءً على طريقة النشر، يُقسّم سوق الأمن السيبراني الصناعي العالمي إلى قسمين: محلي وسحابي. ومن المتوقع أن يستحوذ قطاع الأنظمة المحلية على الحصة الأكبر من السوق، ويعود ذلك أساسًا إلى تفضيل بعض الصناعات الحفاظ على التحكم المباشر في بياناتها الحساسة وأطرها الأمنية المُخصصة.

من المتوقع أن يشهد قطاع الحوسبة السحابية أسرع نمو بين عامي 2025 و2032، مدفوعًا بالحاجة إلى حلول أمنية مرنة وقابلة للتطوير وفعالة من حيث التكلفة. تُمكّن المنصات السحابية المؤسسات من التكيف بسرعة مع التهديدات المتطورة وتبسيط إدارة أنظمة الأمن.

- حسب المستخدم النهائي

بناءً على المستخدم النهائي، يُقسّم سوق الأمن السيبراني الصناعي العالمي إلى قطاعات التصنيع، والنقل والخدمات اللوجستية، والطاقة والمرافق، وغيرها. ومن المتوقع أن يستحوذ قطاع التصنيع الصناعي على الحصة السوقية الأكبر، مدفوعًا بتزايد رقمنة عمليات التصنيع، بما في ذلك استخدام المصانع الذكية وإنترنت الأشياء الصناعي (IIoT)، مما يُوسّع نطاق الهجمات ويزيد الحاجة إلى أمن شامل.

من المتوقع أن يشهد قطاع الطاقة والمرافق نموًا قويًا في الفترة من 2025 إلى 2032. ويرجع ذلك إلى الطبيعة الحرجة لهذه البنى التحتية، مما يجعلها أهدافًا رئيسية للهجمات الإلكترونية ويدفع إلى استثمارات كبيرة في الأمن السيبراني لضمان استمرارية التشغيل والسلامة العامة.

تحليل إقليمي لسوق الأمن السيبراني الصناعي

- تهيمن أمريكا الشمالية على سوق الأمن السيبراني الصناعي بأكبر حصة إيرادات بنسبة 32.9٪ في عام 2024، مدفوعة بقطاع صناعي ناضج وأطر تنظيمية صارمة وتبني كبير لتقنيات الأمن السيبراني المتقدمة

- يعطي المستهلكون والصناعات الأولوية لحلول الأمن السيبراني لحماية البنية التحتية الحيوية، وضمان استمرارية التشغيل، وتخفيف التهديدات السيبرانية المعقدة، وخاصة في المناطق ذات الرقمنة العالية

- يتم دعم النمو من خلال التقدم في حلول الأمان التي تعتمد على الذكاء الاصطناعي والمنصات المستندة إلى السحابة وزيادة التبني في كل من قطاعات النشر المحلية والسحابية عبر مختلف الصناعات

نظرة ثاقبة على سوق الأمن السيبراني الصناعي في الولايات المتحدة

استحوذ سوق الأمن السيبراني الصناعي الأمريكي على أكبر حصة من الإيرادات، بنسبة 78.5% في عام 2024، في أمريكا الشمالية، بفضل الاستثمارات الكبيرة في البنية التحتية للأمن السيبراني، والوعي المتزايد بالتهديدات السيبرانية التي تواجه قطاعات حيوية مثل الطاقة والتصنيع. ويعزز التوجه نحو الامتثال التنظيمي لمعايير مثل مبادرات المعهد الوطني للمعايير والتقنية (NIST) وهيئة أمن المعلومات والأنظمة (CISA) توسع السوق. ويدعم دمج حلول الأمن السيبراني المتقدمة في كل من أنظمة التحكم الصناعي (ICS) وبيئات التكنولوجيا التشغيلية (OT) منظومة سوقية متينة.

نظرة عامة على سوق الأمن السيبراني الصناعي في أوروبا

من المتوقع أن يشهد سوق الأمن السيبراني الصناعي الأوروبي نموًا ملحوظًا، مدعومًا بلوائح تنظيمية صارمة، مثل اللائحة العامة لحماية البيانات (GDPR)، وتزايد التهديدات السيبرانية التي تستهدف القطاعات الصناعية. تسعى الشركات إلى حلول تُعزز أمن الشبكات وتضمن الامتثال مع الحفاظ على الكفاءة التشغيلية. ويتجلى النمو بشكل واضح في كل من المنشآت الجديدة ومشاريع التحديث، حيث تشهد دول مثل ألمانيا وفرنسا إقبالًا كبيرًا بفضل قواعدها الصناعية المتينة وتركيزها على التحول الرقمي.

نظرة ثاقبة على سوق الأمن السيبراني الصناعي في المملكة المتحدة

من المتوقع أن يشهد سوق الأمن السيبراني الصناعي في المملكة المتحدة نموًا سريعًا، مدفوعًا بتزايد الطلب على الأنظمة الصناعية الآمنة وزيادة الوعي بالمخاطر السيبرانية في البيئات الحضرية والصناعية. ويتزايد اعتماد الحلول المتقدمة، مثل كشف التهديدات المدعوم بالذكاء الاصطناعي ومنصات الأمن السحابية. كما تؤثر اللوائح المتطورة، مثل تلك الصادرة عن المفوضية الأوروبية، على التوازن بين إجراءات الأمن السيبراني القوية والامتثال.

نظرة عامة على سوق الأمن السيبراني الصناعي في ألمانيا

من المتوقع أن تشهد ألمانيا نموًا سريعًا في سوق الأمن السيبراني الصناعي، بفضل قطاعها الصناعي المتطور وتركيزها القوي على تأمين البنية التحتية الحيوية. تُفضل الصناعات الألمانية الحلول المتقدمة تقنيًا، مثل أمن الشبكات وحماية نقاط النهاية، لحماية التكنولوجيا التشغيلية والحد من الثغرات الأمنية. ويدعم دمج الأمن السيبراني في الأنظمة الصناعية المتميزة وخدمات ما بعد البيع نموًا مستدامًا في السوق.

نظرة عامة على سوق الأمن السيبراني الصناعي في منطقة آسيا والمحيط الهادئ

من المتوقع أن تشهد منطقة آسيا والمحيط الهادئ أسرع معدل نمو، مدفوعًا بالتصنيع السريع، والاعتماد المتزايد على إنترنت الأشياء والأجهزة المتصلة، وتنامي المبادرات الحكومية المتعلقة بالأمن السيبراني في دول مثل الصين والهند واليابان. ويعزز الوعي المتزايد بالتهديدات السيبرانية والحاجة إلى أطر أمنية فعّالة في قطاعي التصنيع والطاقة الطلب. كما أن الاستثمارات في الحلول السحابية وتقنيات كشف التهديدات المدعومة بالذكاء الاصطناعي تُسرّع نمو السوق.

نظرة عامة على سوق الأمن السيبراني الصناعي في اليابان

من المتوقع أن يشهد سوق الأمن السيبراني الصناعي في اليابان نموًا سريعًا بفضل تفضيل المستهلكين والقطاعات المختلفة لحلول الأمن السيبراني المتطورة وعالية الجودة التي تعزز السلامة التشغيلية والمرونة. ويساهم وجود جهات صناعية رئيسية ودمج الأمن السيبراني في التقنيات التشغيلية في تسريع انتشار السوق. كما يساهم الاهتمام المتزايد بخدمات الأمن السيبراني ما بعد البيع في هذا النمو.

نظرة عامة على سوق الأمن السيبراني الصناعي في الصين

تستحوذ الصين على الحصة الأكبر من سوق الأمن السيبراني الصناعي في منطقة آسيا والمحيط الهادئ، مدفوعةً بالرقمنة السريعة، وتزايد الأتمتة الصناعية، والطلب المتزايد على حلول البنية التحتية الآمنة. ويدعم توسع القاعدة الصناعية في البلاد وتركيزها على التصنيع الذكي تبني حلول الأمن السيبراني المتقدمة. كما يعزز الابتكار المحلي القوي والأسعار التنافسية سهولة الوصول إلى السوق ونموها.

حصة سوق الأمن السيبراني الصناعي

تقود شركات راسخة بشكل أساسي صناعة الأمن السيبراني الصناعي، بما في ذلك:

- شركة فورتينيت (الولايات المتحدة)

- شركة سيسكو سيستمز (الولايات المتحدة)

- شركة جونيبر نتوركس (الولايات المتحدة)

- شركة بالو ألتو نتوركس (الولايات المتحدة)

- شركة IBM (الولايات المتحدة)

- شركة تشيك بوينت لتقنيات البرمجيات المحدودة (إسرائيل)

- شركة F5 (الولايات المتحدة)

- شركة سبلانك (الولايات المتحدة)

- شركة مانديانت (الولايات المتحدة)

- شركة برودكوم (الولايات المتحدة)

- شركة أوراكل (الولايات المتحدة)

- شركة مايكروسوفت (الولايات المتحدة)

- شركة إنتل (الولايات المتحدة)

- شركة إمبيرفا (الولايات المتحدة)

- شركة سايبرآرك للبرمجيات المحدودة (الولايات المتحدة)

- شركة RSA للأمن ذات المسؤولية المحدودة (الولايات المتحدة)

ما هي التطورات الأخيرة في سوق الأمن السيبراني الصناعي العالمي؟

- في سبتمبر 2023، أعلنت شركة سيسكو سيستمز عن نيتها الاستحواذ على شركة سبلانك، الشركة الرائدة في مجال الأمن السيبراني والمراقبة، بقيمة إجمالية قدرها 100 مليون دولار. يُعد هذا الاستحواذ من أكبر عمليات الاستحواذ لهذا العام، ويهدف إلى تعزيز أعمال سيسكو في مجال البرمجيات بشكل كبير وتسريع استراتيجيتها لتقديم حلول أمنية ومراقبية مدعومة بالذكاء الاصطناعي. ومن خلال دمج قدرات تحليلات البيانات التي تقدمها سبلانك مع البنية التحتية للشبكات والأمن السيبراني من سيسكو، تهدف الصفقة إلى مساعدة المؤسسات على الانتقال من اكتشاف التهديدات والاستجابة لها إلى التنبؤ بها والوقاية منها، مما يُمثل نقلة نوعية في مجال الأمن السيبراني.

- في أغسطس 2023، أصدرت شركة جونسون كونترولز تحذيرًا أمنيًا بشأن ثغرة أمنية في منتجات American Dynamics VideoEdge، عُرفت بالرقم CVE-2023-3749. يسمح هذا الخلل لمستخدم محلي بتعديل ملف تكوين VideoEdge، مما قد يؤدي إلى تعطيل عمليات النظام. تأثرت جميع الإصدارات السابقة للإصدار 6.1.1. وللتخفيف من حدة هذه المخاطر، نصحت جونسون كونترولز عملاءها بالتحديث إلى الإصدار 6.1.1، المتوفر عبر بوابة دعم American Dynamics. يؤكد هذا التحذير على أهمية تحديثات الأمان الدورية والتحكم في الوصول في حماية أنظمة التحكم الصناعية والبنية التحتية لأنظمة المراقبة بالفيديو.

- في مايو 2023، كشفت وكالة الأمن السيبراني وأمن البنية التحتية (CISA) عن خطتها الاستراتيجية للفترة 2023-2025، مُمثلةً بذلك أول خارطة طريق شاملة لها منذ تأسيسها عام 2018. تُحدد الخطة أربعة أهداف رئيسية: الدفاع السيبراني، والحد من المخاطر والمرونة، والتعاون التشغيلي، وتوحيد الوكالات. وتُشدد على اتباع نهج استباقي وموحد للأمن السيبراني، يهدف إلى تعزيز مرونة البنية التحتية الحيوية الأمريكية من خلال التعاون الوثيق مع الوكالات الفيدرالية وشركاء القطاع الخاص. تعكس استراتيجية CISA التزامًا راسخًا بمنع التهديدات، وتبادل المعلومات، والاستعداد للأمن القومي في ظل بيئة رقمية متزايدة التعقيد.

- في أبريل 2023، أعلنت شركة أكاماي تكنولوجيز عن نيتها الاستحواذ على نيوسيك، وهي منصة خاصة للكشف عن واجهات برمجة التطبيقات والاستجابة لها، تعتمد على تحليلات البيانات والسلوك. صُممت هذه الصفقة لتعزيز محفظة أكاماي لأمن التطبيقات وواجهات برمجة التطبيقات، مما يمنح العملاء رؤية أعمق لنشاط واجهات برمجة التطبيقات، ويُمكّنهم من اكتشاف التهديدات في الوقت الفعلي. تساعد تقنية نيوسيك المؤسسات على اكتشاف واجهات برمجة التطبيقات، وتقييم المخاطر، والاستجابة للثغرات الأمنية، ومعالجة تحديات الأمن السيبراني المتزايدة التي تُشكلها البنى القائمة على واجهات برمجة التطبيقات. تضع هذه الخطوة الاستراتيجية أكاماي في طليعة أمن واجهات برمجة التطبيقات المُدار بالذكاء الاصطناعي، وهو قطاع سريع النمو في مجال الدفاع الرقمي.

- في فبراير 2023، استحوذت أكسنتشر على شركة مورفوس، وهي شركة برازيلية متخصصة في توفير خدمات الدفاع السيبراني وإدارة المخاطر واستخبارات التهديدات السيبرانية. ويساهم هذا الاستحواذ في انضمام أكثر من 230 متخصصًا في الأمن السيبراني إلى أكسنتشر، ويضاعف تقريبًا حضورها الأمني في البرازيل، مع توسيع حضورها في أمريكا اللاتينية. وتعزز خبرة مورفوس في خدمات فرق العمل الحمراء والزرقاء، والحوكمة، وخدمات الأمن المُدارة، قدرة أكسنتشر على مساعدة عملائها على بناء أعمال مرنة في مواجهة التهديدات السيبرانية. كما تُمثل هذه الخطوة إطلاق قسم متخصص في قطاع الأمن السيبراني في المنطقة، مما يعزز التزام أكسنتشر بالريادة العالمية في مجال الأمن السيبراني.

SKU-

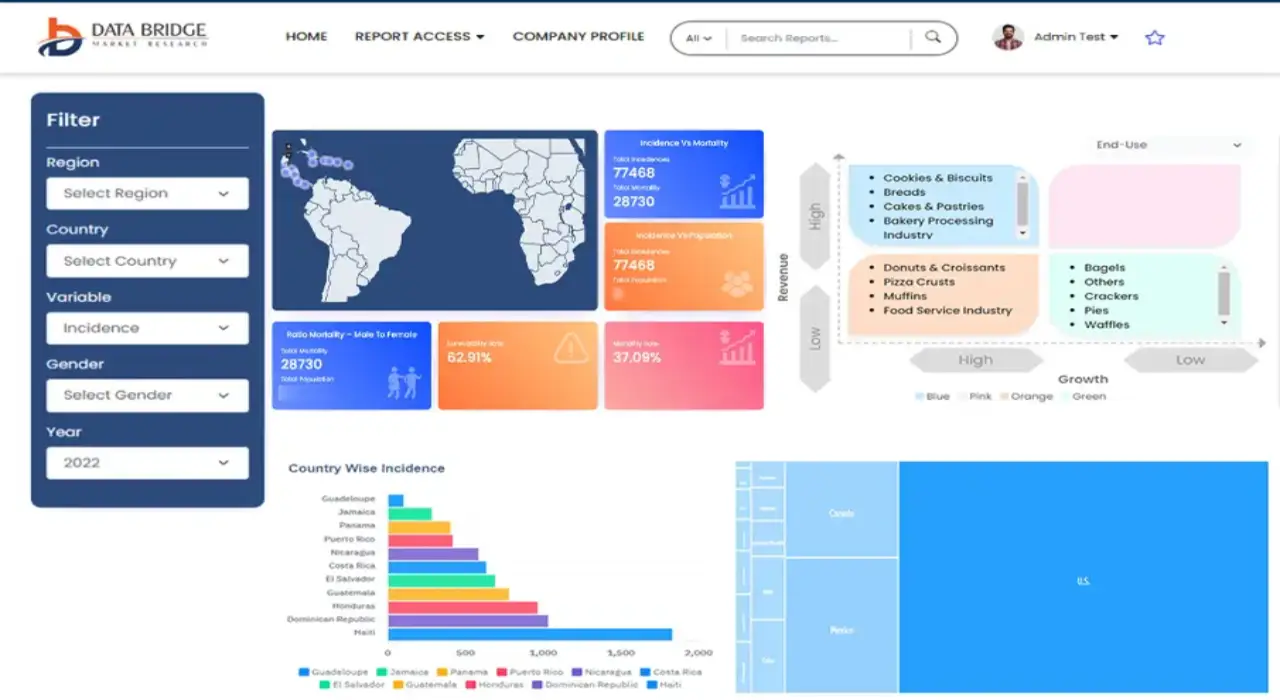

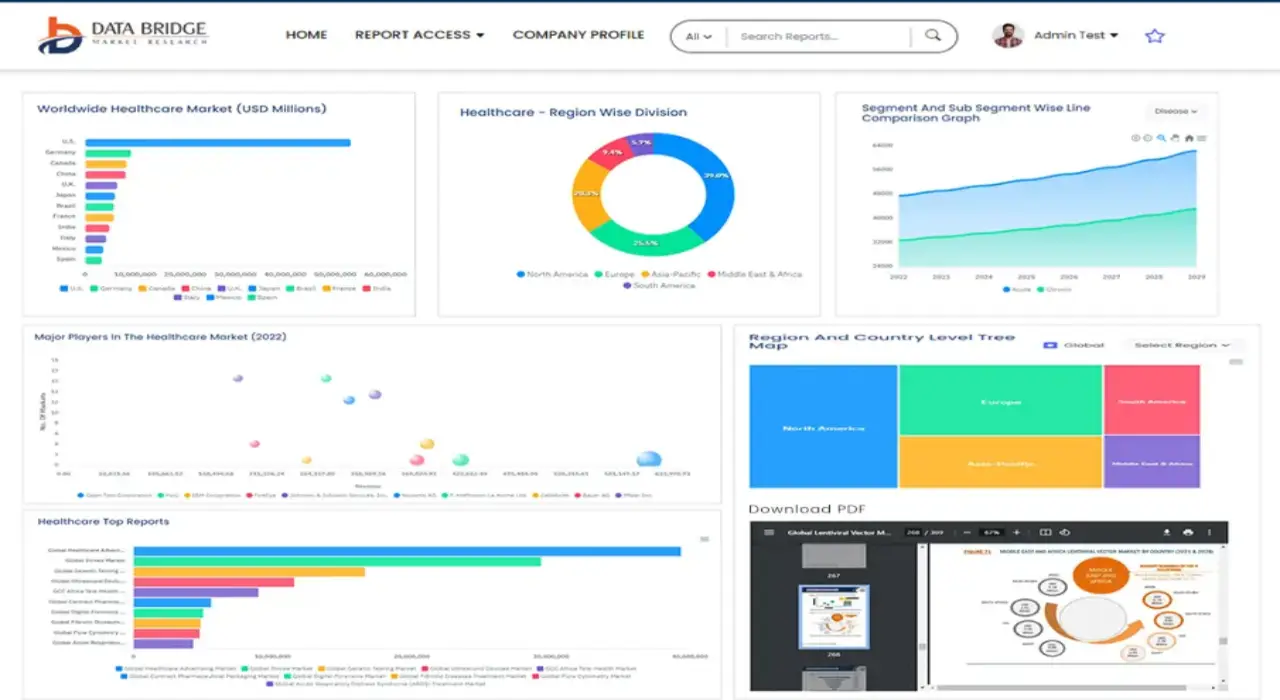

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.