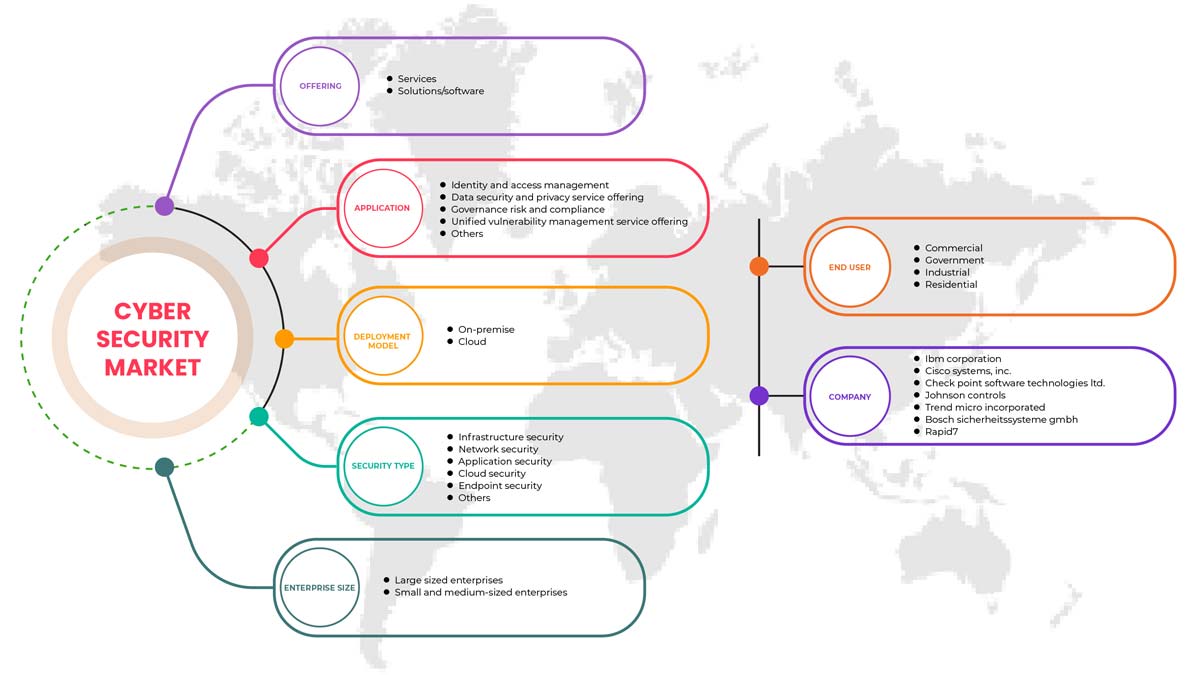

سوق الأمن المادي في العراق، حسب المكون (الأجهزة والخدمات والبرامج)، المصادقة (المصادقة أحادية العامل، والمصادقة ثنائية العوامل، والمصادقة ثلاثية العوامل)، نموذج النشر (في الموقع والسحابة)، حجم المؤسسة (المؤسسات الكبيرة والمؤسسات الصغيرة والمتوسطة الحجم)، المستخدم النهائي (التجاري والحكومي والصناعي والسكني) - اتجاهات الصناعة والتوقعات حتى عام 2029.

تحليل وحجم سوق الأمن المادي في العراق

إن التدابير الأمنية المادية تحمي المباني والمعدات الموجودة بداخلها. بعبارة أخرى، فهي تمنع المتسللين من الدخول وتسمح للمصرح لهم بذلك. وفي حين أن أمن الشبكات والأمن السيبراني أمران بالغا الأهمية، فإن الحماية من الثغرات والتهديدات الأمنية المادية هي الطريقة الوحيدة لضمان سلامة التكنولوجيا والبيانات وأي موظف أو هيئة تدريس لديهم إمكانية الوصول إلى المنشأة. كما أنها توفر الحماية ضد الإرهاب والحرائق والسرقة والتخريب والكوارث الطبيعية.

تشير تحاليل Data Bridge Market Research إلى أن سوق الأمن المادي في العراق من المتوقع أن يصل إلى قيمة 504.44 مليون دولار أمريكي بحلول عام 2029، بمعدل نمو سنوي مركب يبلغ 7.9% خلال الفترة المتوقعة. كما يغطي تقرير سوق الأمن المادي بشكل شامل التسعير وبراءات الاختراع والتقدم التكنولوجي.

|

تقرير القياس |

تفاصيل |

|

فترة التنبؤ |

2022 إلى 2029 |

|

سنة الأساس |

2021 |

|

سنوات تاريخية |

2020 (قابلة للتخصيص حتى 2019-2014) |

|

وحدات كمية |

الإيرادات بالملايين من الدولارات الأمريكية، التسعير بالدولار الأمريكي |

|

القطاعات المغطاة |

حسب المكون (الأجهزة والخدمات والبرامج)، المصادقة (المصادقة أحادية العامل، والمصادقة ثنائية العوامل، والمصادقة ثلاثية العوامل)، نموذج النشر (محليًا وسحابيًا)، حجم المؤسسة (المؤسسات الكبيرة والمؤسسات الصغيرة والمتوسطة الحجم)، المستخدم النهائي (التجاري والحكومي والصناعي والسكني) |

|

الجهات الفاعلة في السوق المشمولة |

Thales، HID Global Corporation، Bosch Sicherheitssysteme GmbH، Hangzhou Hikvision Digital Technology Co., Ltd.، Pelco (شركة تابعة لشركة Motorolla Solutions)، Cisco Systems, Inc.، Axis Communications AB، Johnson Controls، Aware, Inc.، IDEMIA |

تعريف السوق

الأمن المادي هو خدمة أمنية تهدف إلى حماية الأفراد والأجهزة والبرامج والشبكات والبيانات من الأفعال والأحداث المادية التي قد تسبب خسائر فادحة لمنظمة أو مؤسسة أو وكالة أو مؤسسة. تشمل خدمات الأمن هذه الحماية من الحرائق والفيضانات والكوارث الطبيعية والسطو والسرقة والتخريب والإرهاب. يتم تضمين أفراد الأمن وكاميرات المراقبة والأقفال والحواجز الأمنية وبروتوكولات التحكم في الوصول وأدوات أخرى مماثلة في طبقاتها المختلفة، والتي تتضمن أنظمة مترابطة.

ديناميكيات سوق الأمن المادي في العراق

يتناول هذا القسم فهم محركات السوق والمزايا والفرص والقيود والتحديات. وسيتم مناقشة كل هذا بالتفصيل أدناه:

السائقين

- ظهور المباني/المنازل الذكية المترابطة

في الآونة الأخيرة، ازدادت شعبية المنازل/المباني الذكية بين المستهلكين. المنزل/المبنى الذكي هو مسكن يستخدم أجهزة متصلة بالإنترنت لتمكين المراقبة عن بعد وحلول التحكم في الوصول وإدارة الأجهزة والأنظمة، مثل الإضاءة الذكية والأقفال الذكية والقياسات الحيوية الذكية وغيرها.

علاوة على ذلك، تتميز أجهزة المنزل الذكي بالكفاءة وتوفير الطاقة، مما يقلل من دفع فواتير الطاقة. كما أن أجهزة المنزل الذكي، بفضل ميزاتها المبتكرة، وأجهزة استشعار الحركة المدمجة، والاتصال بالإنترنت، والتحكم من خلال الهواتف الذكية وأجهزة الكمبيوتر المحمولة وغيرها من الأجهزة، تجعل المستهلك يشعر بالأمان والراحة.

- النمو السريع في أهمية حلول القياسات الحيوية المادية في جميع القطاعات

تتزايد أجهزة الأمن المادية القائمة على القياسات الحيوية في جميع مناطق العالم. يتم دمج بصمات الأصابع ونظام التحكم في الوصول المادي ونظام المراقبة بالفيديو ونظام التعرف على الوجه مع الأجهزة الإلكترونية مثل أجهزة الكمبيوتر المحمولة والهواتف المحمولة وغيرها من الأجهزة الذكية المحمولة. يستخدم النهج الذكي أيضًا أقفال أبواب التحكم في الوصول وأنظمة الأمان والأتمتة المنزلية وإنترنت الأشياء والسيارات وأجهزة الألعاب والأجهزة المحمولة.

باستخدام قفل باب التحكم في الوصول، يمكن لأي شخص التعرف بسرعة على المنزل أو المؤسسة والوصول إليها من خلال تحسين ميزات الأمان. وتقوم الشركات بالعديد من أنشطة البحث لدمج نظام القياسات الحيوية المادية المتقدم في الأجهزة من أجل الأمان.

فرصة

- ارتفاع الشراكات الاستراتيجية والاستحواذ بين المنظمات لنظام الأمن المادي والسيبراني

إن التنسيق والاستثمار في المشاريع أمر ضروري لتحقيق تحسينات مستدامة في سوق الأمن المادي. ونتيجة لهذا، تسعى الحكومة والمنظمات الخاصة الأخرى من خلال الشراكات والاستحواذات، وبالتالي تسريع نمو الصناعات. وهذا يساعد على بناء الوعي والربح للمنظمة، وبالتالي خلق مجال لاختراع جديد في الصناعة. كما يمكن للشركة أن تستثمر أكثر في التقنيات المتقدمة لتوفير خدمات وحلول أكثر أمانًا وموثوقية لسوق الأمن المادي من خلال الشراكات.

إن توسيع نطاق الأعمال التجارية قد يؤدي إلى ربط المزيد من الأشخاص بمنتجات الشركة وخدماتها. وسوف يتمكنون من تحويل المزيد من العملاء وتعزيز مبيعاتهم من خلال توسيع قاعدة العملاء. وهذا يساعد في زيادة الوعي، وزيادة أرباح المنظمة، وخلق مجال للنمو المستدام. وعلاوة على ذلك، يسمح هذا للشركة بالتعرف عليها في سوق المنتجات المتميزة.

القيود/التحديات

- ارتفاع في تهديدات الأمن السيبراني وبرامج الفدية في حلول الأمن المادي والسيبراني

بسبب COVID-19، زادت الجرائم الإلكترونية وقضايا الأمن السيبراني بنسبة 600٪ في عام 2020. العيوب في أمان الشبكة هي نقطة ضعف يستغلها المتسللون للقيام بأعمال غير مصرح بها داخل النظام. وفقًا لشركة Purple Sec LLC، في عام 2018، زادت متغيرات البرامج الضارة للأجهزة المحمولة بنسبة 54٪، منها 98٪ من البرامج الضارة للأجهزة المحمولة تستهدف أجهزة Android. يُقدر أن 25٪ من الشركات كانت ضحية لاختطاف العملات المشفرة. تشمل الشركات المختلفة أيضًا صناعة الأمن.

- التعقيد المرتبط بدمج أنظمة الأمن المادية المختلفة

يتضمن دمج أنظمة الأمان الجمع بين تطبيقات الأمان المنطقية والمادية، مثل برامج تحديد الهوية البيومترية والتحكم في الوصول، في خطة واحدة شاملة. على سبيل المثال، إذا تم ربط أنظمة التحكم في الوصول وإنذار التسلل، فيمكن برمجة نظام التحكم في الوصول لإغلاق منشأة بناءً على نوع أصوات الإنذار عندما يحدد النظام وجود متسلل. ومع ذلك، يتعين على المرء شراء جميع المكونات من نفس البائع. إذا قدم البائع الحد الأدنى من الدعم، فقد يصبح العملاء مثقلين بنظام لا يلبي احتياجاتهم. أيضًا، يمكن أن تصبح إعادة تصميم وإعادة نشر التطبيقات المستندة إلى الويب والجوال مرهقة وتستغرق وقتًا طويلاً.

تأثير ما بعد كوفيد-19 على سوق الأمن المادي في العراق

أثر فيروس كورونا المستجد (كوفيد-19) سلبًا على سوق الأمن المادي بسبب لوائح الإغلاق وإغلاق مرافق التصنيع.

لقد أثر جائحة كوفيد-19 على سوق الأمن المادي بشكل إيجابي إلى حد ما. ساعد الارتفاع في الطلب على أنظمة المراقبة بالفيديو في مختلف الصناعات في جميع أنحاء العالم على نمو السوق أثناء الوباء. كما كان النمو مرتفعًا منذ فتح السوق بعد كوفيد-19 بسبب التبني المتزايد لبروتوكولات التحكم في الوصول في البيئات التجارية والصناعية.

يتخذ مزودو الحلول قرارات استراتيجية مختلفة للتعافي بعد جائحة كوفيد-19. ويجري اللاعبون أنشطة بحث وتطوير متعددة لتحسين التكنولوجيا المستخدمة في الأمن المادي. وبهذا، ستجلب الشركات تقنيات متقدمة إلى السوق. بالإضافة إلى ذلك، أدت المبادرات الحكومية لاستخدام تكنولوجيا الأتمتة إلى نمو السوق.

التطورات الأخيرة

- في أكتوبر 2021، دخلت شركة هانيويل وشركة IDEMIA في شراكة لتطوير عروض المباني الذكية. وبموجب الشراكة، تم إعداد منتجات للوصول إلى المباني والتي تدمج أنظمة الأمن وإدارة المباني من هانيويل مع أنظمة التحكم في الوصول القائمة على المقاييس الحيوية من IDEMIA. وقد ساعد هذا الشركة على تنويع محفظة منتجاتها واكتساب سوق جديدة في سوق التحكم في الوصول إلى المباني

- في أغسطس 2020، استحوذت شركة Motorola Solutions على شركة Pelco Corporations مقابل 110 مليون دولار أمريكي. وكان الهدف من هذا الاستحواذ هو نقل حل إدارة الفيديو الذي تقدمه Pelco إلى العالمية. علاوة على ذلك، جعلت Motorola Solutions شركة Pelco Corporation واحدة من الشركات التابعة الرئيسية في سوق الأمن المادي. ومن خلال هذا، عززت كلتا الشركتين حضورهما في السوق من خلال تقديم حلول مبتكرة للمستهلكين.

نطاق سوق الأمن المادي في العراق

يتم تقسيم سوق الأمن المادي في العراق على أساس المكون والمصادقة ونموذج النشر وحجم المؤسسة والمستخدم النهائي. سيساعدك النمو بين هذه القطاعات على تحليل قطاعات النمو الضئيلة في الصناعات وتزويد المستخدمين بنظرة عامة قيمة على السوق ورؤى السوق لمساعدتهم على اتخاذ قرارات استراتيجية لتحديد تطبيقات السوق الأساسية.

عنصر

- الأجهزة

- خدمات

- برمجة

على أساس المكون، يتم تقسيم سوق الأمن المادي في العراق إلى أجهزة وخدمات وبرامج.

المصادقة

- المصادقة أحادية العامل

- المصادقة الثنائية

- المصادقة ثلاثية العوامل

على أساس المصادقة، تم تقسيم سوق الأمن المادي في العراق إلى مصادقة أحادية العامل، ومصادقة ثنائية العوامل، ومصادقة ثلاثية العوامل.

نموذج النشر

- في الموقع

- سحاب

على أساس نموذج النشر، تم تقسيم سوق الأمن المادي في العراق إلى سوق محلي وسوق سحابي.

حجم المؤسسة

- الشركات الكبيرة الحجم

- المؤسسات الصغيرة والمتوسطة الحجم

على أساس حجم المؤسسة، تم تقسيم سوق الأمن المادي في العراق إلى مؤسسات كبيرة الحجم ومؤسسات صغيرة ومتوسطة الحجم.

المستخدم النهائي

- تجاري

- حكومة

- صناعي

- سكني

على أساس المستخدم النهائي، يتم تقسيم سوق الأمن المادي في العراق إلى تجاري وحكومي وصناعي وسكني.

تحليل/رؤى إقليمية لسوق الأمن المادي في العراق

يتم تحليل سوق الأمن المادي في العراق، ويتم توفير رؤى حجم السوق واتجاهاتها حسب البلد والمكون والمصادقة ونوع النشر وحجم المؤسسة والمستخدم النهائي، كما هو مذكور أعلاه.

كما يقدم قسم الدولة في التقرير عوامل التأثير الفردية على السوق والتغيرات في تنظيم السوق التي تؤثر على الاتجاهات الحالية والمستقبلية للسوق. تعد نقاط البيانات مثل تحليل سلسلة القيمة المصب والمصب، والاتجاهات التكنولوجية، وتحليل قوى بورتر الخمس، ودراسات الحالة بعض المؤشرات المستخدمة للتنبؤ بسيناريو السوق للدول الفردية. كما يتم النظر في وجود وتوافر العلامات التجارية العراقية والتحديات التي تواجهها بسبب المنافسة الكبيرة أو النادرة من العلامات التجارية المحلية والمحلية، وتأثير التعريفات الجمركية المحلية، وطرق التجارة أثناء تقديم تحليل تنبؤي لبيانات الدولة.

تحليل المشهد التنافسي وحصة سوق الأمن المادي في العراق

يقدم المشهد التنافسي لسوق الأمن المادي في العراق تفاصيل عن المنافسين. وتشمل المكونات نظرة عامة على الشركة، والبيانات المالية للشركة، والإيرادات المولدة، وإمكانات السوق، والاستثمار في البحث والتطوير، ومبادرات السوق الجديدة، والتواجد في العراق، ومواقع الإنتاج والمرافق، والقدرات الإنتاجية، ونقاط القوة والضعف في الشركة، وإطلاق المنتج، وعرض المنتج، ونطاقه، وهيمنة التطبيق. وتتعلق نقاط البيانات المذكورة أعلاه فقط بتركيز الشركات على سوق الأمن المادي.

بعض اللاعبين الرئيسيين العاملين في سوق الأمن المادي في العراق هم شركة Thales، وشركة HID Global Corporation، وشركة Bosch Sicherheitssysteme GmbH، وشركة Hangzhou Hikvision Digital Technology Co.، Ltd.، وشركة Pelco (شركة تابعة لشركة Motorolla Solutions)، وشركة Cisco Systems، Inc.، وشركة Axis Communications AB، وشركة Johnson Controls، وشركة Aware، وشركة IDEMIA وغيرها.

SKU-

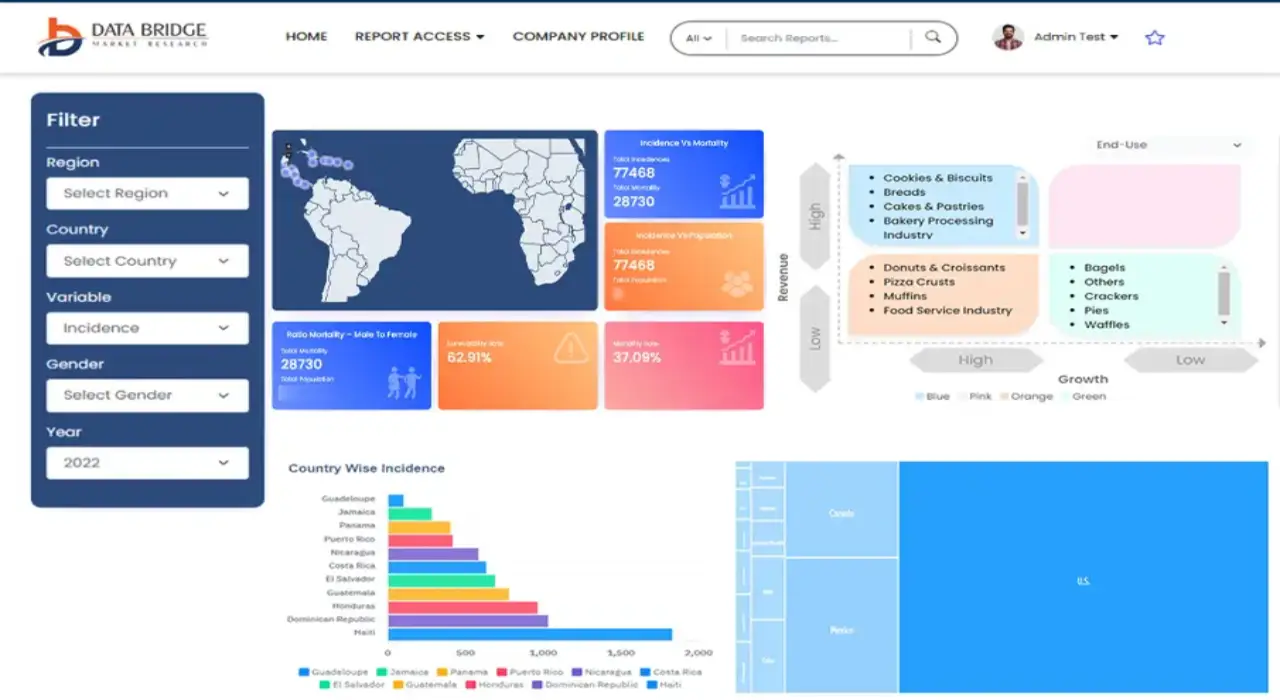

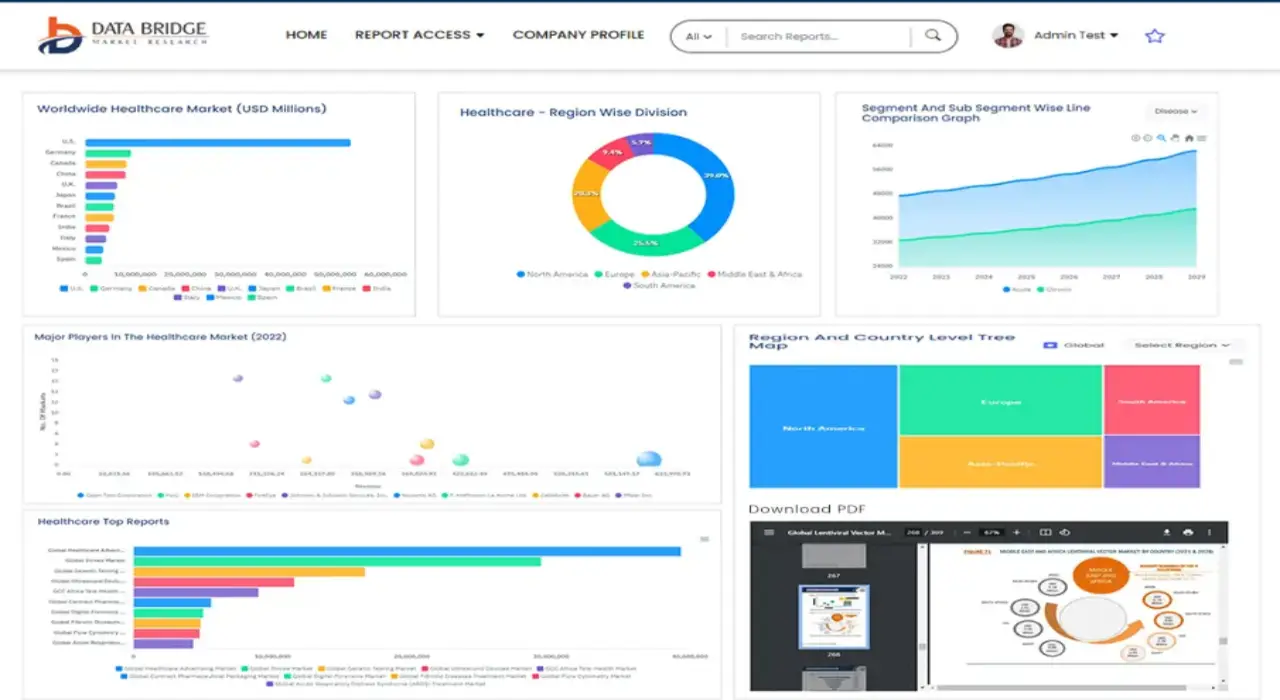

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

Table of Content

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF IRAQ PHYSICAL AND CYBER SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATIONS

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 MARKETS COVERED

2.2 GEOGRAPHICAL SCOPE

2.3 YEARS CONSIDERED FOR THE STUDY

2.4 DBMR TRIPOD DATA VALIDATION MODEL

2.5 PRIMARY INTERVIEWS WITH KEY OPINION LEADERS

2.6 DBMR MARKET POSITION GRID

2.7 VENDOR SHARE ANALYSIS

2.8 MARKET END USER COVERAGE GRID

2.9 MULTIVARIATE MODELING

2.1 COMPONENT TIMELINE CURVE

2.11 OFFERING TIMELINE CURVE

2.12 SECONDARY SOURCES

2.13 ASSUMPTIONS

3 EXECUTIVE SUMMARY

4 PREMIUM INSIGHTS

4.1 INVESTMENT POLICY

4.1 CASE STUDY

4.1.1 SECURE SOFTWARE DEVELOPMENT INFRASTRUCTURE

4.1.2 SOC-AS-A-PLATFORM (SOCAAP)

4.1.3 RANSOMWARE & FORENSICS ANALYSIS

4.1.4 WISCONSIN'S DEER DISTRICT SECURITY PLAN

4.1.5 LICENSE PLATE READERS IN SCHOOLS

4.1.6 K-12 SCHOOLS

4.2 VALUE CHAIN ANALYSIS

4.3 PORTERS FIVE FORCES

4.4 PESTLE ANALYSIS

4.5 TECHNOLOGICAL LANDSCAPE

4.5.1 AI AND MACHINE LEARNING

4.5.2 IOT

4.5.3 BLOCKCHAIN

4.6 REGULATORY STANDARDS

4.6.1 CYBER SECURITY

4.6.2 PHYSICAL SECURITY

4.7 LOCAL PLAYERS LIST

5 MARKET OVERVIEW

5.1 DRIVERS

5.1.1 ADVENT OF REMOTE WORKING CULTURE

5.1.2 INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS

5.1.3 GROWING IMPORTANCE OF PHYSICAL BIOMETRIC SOLUTIONS ACROSS ALL SECTORS

5.1.4 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME

5.2 RESTRAINTS

5.2.1 RISE IN CYBER SECURITY THREAT AND RANSOMWARE IN PHYSICAL AND CYBER SECURITY SOLUTIONS

5.3 OPPORTUNITIES

5.3.1 RISING STRATEGIC PARTNERSHIP AND ACQUISITION AMONG ORGANIZATIONS FOR PHYSICAL AND CYBER SECURITY SYSTEM

5.3.2 EMERGENCE OF VARIOUS DISRUPTIVE TECHNOLOGY SUCH AS IOT AND AI FOR VARIOUS INDUSTRIES

5.3.3 INCREASE IN CASES OF DATA AND SECURITY BREACHES IN VARIOUS ORGANIZATIONS

5.4 CHALLENGES

5.4.1 LACK OF PROFESSIONAL EXPERTISE FOR CYBER SECURITY SYSTEMS

5.4.2 COMPLEXITY ASSOCIATED WITH THE INTEGRATION OF VARIOUS PHYSICAL SECURITY SYSTEMS

6 IRAQ CYBER SECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SERVICES

6.3 SOLUTIONS/SOFTWARE

7 IRAQ PHYSICAL SECURITY MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 HARDWARE

7.2.1 VIDEO SURVEILLANCE SYSTEM

7.2.1.1 CAMERAS

7.2.1.2 RECORDERS

7.2.2 PHYSICAL ACCESS CONTROL SYSTEM

7.2.2.1 BIOMETRICS

7.2.2.2 LOCKS

7.2.2.2.1 ELECTRONIC LOCKS

7.3 SERVICES

7.3.1 MANAGED SERVICES

7.3.2 PROFESSIONAL SERVICES

7.4 SOFTWARE

8 IRAQ PHYSICAL SECURITY MARKET, BY AUTHENTICATION

8.1 OVERVIEW

8.2 SINGLE- FACTOR AUTHENTICATION

8.3 TWO- FACTOR AUTHENTICATION

8.4 THREE- FACTOR AUTHENTICATION

9 IRAQ CYBER SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 IDENTITY AND ACCESS MANAGEMENT

9.3 DATA SECURITY AND PRIVACY SERVICE OFFERING

9.4 GOVERNANCE RISK AND COMPLIANCE

9.5 UNIFIED VULNERABILITY MANAGEMENT SERVICE OFFERING

9.6 OTHERS

10 IRAQ CYBER SECURITY MARKET, BY SECURITY TYPE

10.1 OVERVIEW

10.2 INFRASTRUCTURE SECURITY

10.3 NETWORK SECURITY

10.4 APPLICATION SECURITY

10.5 CLOUD SECURITY

10.6 ENDPOINT SECURITY

10.7 OTHERS

11 IRAQ PHYSICAL AND CYBER SECURITY MARKET, BY DEPLOYMENT MODEL

11.1 OVERVIEW

11.2 ON-PREMISE

11.3 CLOUD

12 IRAQ PHYSICAL AND CYBER SECURITY MARKET, BY ENTERPRISE SIZE

12.1 OVERVIEW

12.2 LARGE SIZED ENTERPRISES

12.3 SMALL AND MEDIUM-SIZED ENTERPRISES

13 IRAQ PHYSICAL AND CYBER SECURITY MARKET, BY END USER

13.1 OVERVIEW

13.2 COMMERCIAL

13.3 GOVERNMENT

13.4 INDUSTRIAL

13.5 RESIDENTIAL

14 IRAQ CYBER SECURITY MARKET, COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: IRAQ

15 IRAQ PHYSICAL SECURITY MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: IRAQ

16 SWOT ANALYSIS

16.1 DBMR ANALYSIS

16.1.1 STRENGTH

16.1.2 WEAKNESS

16.1.3 THREATS

16.1.4 OPPORTUNITY

17 COMPANY PROFILE

17.1 THALES GROUP

17.1.1 COMPANY SNAPSHOT

17.1.2 REVENUE ANALYSIS

17.1.3 PRODUCTS PORTFOLIO

17.1.4 RECENT DEVELOPMENTS

17.2 HANGZHOU HIKVISION DIGITAL TECHNOLOGY CO., LTD

17.2.1 COMPANY SNAPSHOT

17.2.2 REVENUE ANALYSIS

17.2.3 PRODUCT PORTFOLIO

17.2.4 RECENT DEVELOPMENTS

17.3 ACCENTURE

17.3.1 COMPANY SNAPSHOT

17.3.2 REVENUE ANALYSIS

17.3.3 SERVICE PORTFOLIO

17.3.4 RECENT DEVELOPMENTS

17.4 IDEMIA

17.4.1 COMPANY SNAPSHOT

17.4.2 PRODUCT PORTFOLIO

17.4.3 RECENT DEVELOPMENTS

17.5 BAE SYSTEMS

17.5.1 COMPANY SNAPSHOT

17.5.2 REVENUE ANALYSIS

17.5.3 SERVICE PORTFOLIO

17.5.4 RECENT DEVELOPMENT

17.6 FORTINET, INC.

17.6.1 COMPANY SNAPSHOT

17.6.2 REVENUE ANALYSIS

17.6.3 SERVICE PORTFOLIO

17.6.4 RECENT DEVELOPMENTS

17.7 PALO ALTO NETWORKS

17.7.1 COMPANY SNAPSHOT

17.7.2 REVENUE ANALYSIS

17.7.3 PRODUCT PORTFOLIO

17.7.4 RECENT DEVELOPMENT

17.8 AWARE, INC.

17.8.1 COMPANY SNAPSHOT

17.8.2 REVENUE ANALYSIS

17.8.3 PRODUCT PORTFOLIO

17.8.4 RECENT DEVELOPMENTS

17.9 AXIS COMMUNICATIONS AB

17.9.1 COMPANY SNAPSHOT

17.9.2 REVENUE ANALYSIS

17.9.3 PRODUCT PORTFOLIO

17.9.4 RECENT DEVELOPMENT

17.1 BOSCH SICHERHEITSSYSTEME GMBH

17.10.1 COMPANY SNAPSHOT

17.10.2 REVENUE ANALYSIS

17.10.3 PRODUCTS PORTFOLIO

17.10.4 RECENT DEVELOPMENT

17.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

17.11.1 COMPANY SNAPSHOT

17.11.2 REVENUE ANALYSIS

17.11.3 PRODUCTS PORTFOLIO

17.11.4 RECENT DEVELOPMENTS

17.12 CISCO SYSTEMS, INC.

17.12.1 COMPANY SNAPSHOT

17.12.2 REVENUE ANALYSIS

17.12.3 PRODUCTS PORTFOLIO

17.12.4 RECENT DEVELOPMENTS

17.13 HEXAGON AB

17.13.1 COMPANY SNAPSHOT

17.13.2 REVENUE ANALYSIS

17.13.3 OFFERING PORTFOLIO

17.13.4 RECENT DEVELOPMENT

17.14 HID GLOBAL CORPORATION

17.14.1 COMPANY SNAPSHOT

17.14.2 PRODUCT PORTFOLIO

17.14.3 RECENT DEVELOPMENT

17.15 IBM CORPORATION

17.15.1 COMPANY SNAPSHOT

17.15.2 REVENUE ANALYSIS

17.15.3 PRODUCTS PORTFOLIO

17.15.4 RECENT DEVELOPMENTS

17.16 JOHNSON CONTROL

17.16.1 COMPANY SNAPSHOT

17.16.2 REVENUE ANALYSIS

17.16.3 PRODUCTS PORTFOLIO

17.16.4 RECENT DEVELOPMENTS

17.17 JUNIPER NETWORKS, INC.

17.17.1 COMPANY SNAPSHOT

17.17.2 REVENUE ANALYSIS

17.17.3 PRODUCTS PORTFOLIO

17.17.4 RECENT DEVELOPMENTS

17.18 MCAFEE, LLC

17.18.1 COMPANY SNAPSHOT

17.18.2 REVENUE ANALYSIS

17.18.3 PRODUCTS PORTFOLIO

17.18.4 RECENT DEVELOPMENTS

17.19 MICRO FOCUS

17.19.1 COMPANY SNAPSHOT

17.19.2 REVENUE ANALYSIS

17.19.3 PRODUCT PORTFOLIO

17.19.4 RECENT DEVELOPMENT

17.2 MICROSOFT

17.20.1 COMPANY SNAPSHOT

17.20.2 REVENUE ANALYSIS

17.20.3 PRODUCT PORTFOLIO

17.20.4 RECENT DEVELOPMENTS

17.21 ORACLE

17.21.1 COMPANY SNAPSHOT

17.21.2 REVENUE ANALYSIS

17.21.3 SERVICE CATEGORY

17.21.4 RECENT DEVELOPMENT

17.22 PELCO CORPORATIONS

17.22.1 COMPANY SNAPSHOT

17.22.2 REVENUE ANALYSIS

17.22.3 PRODUCTS PORTFOLIO

17.22.4 RECENT DEVELOPMENTS

17.23 RAPID7

17.23.1 COMPANY SNAPSHOT

17.23.2 REVENUE ANALYSIS

17.23.3 PRODUCT PORTFOLIO

17.23.4 RECENT DEVELOPMENTS

17.24 SPLUNK INC.

17.24.1 COMPANY SNAPSHOT

17.24.2 REVENUE ANALYSIS

17.24.3 PRODUCTS PORTFOLIO

17.24.4 RECENT DEVELOPMENT

17.25 TREND MICRO INCORPORATED

17.25.1 COMPANY SNAPSHOT

17.25.2 REVENUE ANALYSIS

17.25.3 PRODUCTS PORTFOLIO

17.25.4 RECENT DEVELOPMENTS

18 QUESTIONNAIRE

19 RELATED REPORTS

List of Table

TABLE 1 LIST OF LOCAL CYBER SECURITY PLAYERS

TABLE 2 LIST OF LOCAL PHYSICAL SECURITY PLAYERS

TABLE 3 IRAQ CYBER SECURITY MARKET, BY OFFERING, 2020-2029 (USD MILLION)

TABLE 4 IRAQ SERVICES IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 5 IRAQ SOLUTIONS/SOFTWARE IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 6 IRAQ PHYSICAL SECURITY MARKET, BY COMPONENT, 2020-2029 (USD MILLION)

TABLE 7 IRAQ HARWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 8 IRAQ VIDEO SURVEILLANCE SYSTEM IN HARDWRAE PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 9 IRAQ CAMERAS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 10 IRAQ RECORDERS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 11 IRAQ PHYSICAL ACCESS CONTROL SYSTEM IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 12 IRAQ BIOMETRICS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 13 IRAQ LOCKS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 14 IRAQ ELECTRONIC LOCKS IN LOCKS PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 15 IRAQ SERVICES IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 16 IRAQ MANAGED SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 17 IRAQ PROFESSIONAL SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 18 IRAQ SOFTWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 19 IRAQ PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2020-2029 (USD MILLION)

TABLE 20 IRAQ CYBER SECURITY MARKET, BY APPLICATION, 2020-2029 (USD MILLION)

TABLE 21 IRAQ CYBER SECURITY MARKET, BY SECURITY TYPE, 2020-2029 (USD MILLION)

TABLE 22 IRAQ PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 23 IRAQ CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 24 IRAQ PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 25 IRAQ CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 26 IRAQ LARGE SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 27 IRAQ LARGE SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 28 IRAQ SMALL AND MEDIUM-SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 29 IRAQ SMALL AND MEDIUM-SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 30 IRAQ PHYSICAL SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 31 IRAQ CYBER SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 32 IRAQ COMMERCIAL IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 33 IRAQ COMMERCIAL IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 34 IRAQ INDUSTRIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 35 IRAQ INDUSTRIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 36 IRAQ RESIDENTIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 37 IRAQ RESIDENTIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

List of Figure

FIGURE 1 IRAQ PHYSICAL AND CYBER SECURITY MARKET: SEGMENTATION

FIGURE 2 IRAQ PHYSICAL AND CYBER SECURITY MARKET: DATA TRIANGULATION

FIGURE 3 IRAQ PHYSICAL AND CYBER SECURITY MARKET: DROC ANALYSIS

FIGURE 4 IRAQ PHYSICAL SECURITY MARKET: REGIONAL VS COUNTRY ANALYSIS

FIGURE 5 IRAQ CYBER SECURITY MARKET: REGIONAL VS COUNTRY ANALYSIS

FIGURE 6 IRAQ PHYSICAL AND CYBER SECURITY MARKET: COMPANY RESEARCH ANALYSIS

FIGURE 7 IRAQ PHYSICAL AND CYBER SECURITY MARKET: INTERVIEW DEMOGRAPHICS

FIGURE 8 IRAQ PHYSICAL SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 9 IRAQ CYBER SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 10 IRAQ CYBER SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 11 IRAQ PHYSICAL SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 12 IRAQ PHYSICAL SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 13 IRAQ CYBER SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 14 IRAQ CYBER SECURITY MARKET: SEGMENTATION

FIGURE 15 IRAQ PHYSICAL SECURITY MARKET: SEGMENTATION

FIGURE 16 AN INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS IS EXPECTED TO DRIVE IRAQ PHYSICAL SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 17 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE IRAQ CYBER SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 18 SERVICES SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF IRAQ CYBER SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 19 HARDWARE SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF IRAQ PHYSICAL SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 20 VALUE CHAIN FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 21 PORTERS FIVE FORCES ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 22 PESTLE ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 23 DRIVERS, RESTRAINTS, OPPORTUNITIES, AND CHALLENGES OF IRAQ PHYSICAL AND CYBER SECURITY MARKET

FIGURE 24 KEY STATS OF REMOTE WORK

FIGURE 25 GROWING PREVALENCE OF BIOMETRIC SOLUTIONS AMONG CONSUMER

FIGURE 26 TECHNOLOGY AMALGAMATION IN SMART HOME/ BUILDINGS

FIGURE 27 IMPACT OF CYBER SECURITY THREAT

FIGURE 28 PHISHING ATTACKS REPORTED IN RESPECTIVE COUNTRIES IN Q2, 2021

FIGURE 29 IRAQ CYBER SECURITY MARKET, BY OFFERING, 2021

FIGURE 30 IRAQ PHYSICAL SECURITY MARKET, BY COMPONENT, 2021

FIGURE 31 IRAQ PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2021

FIGURE 32 IRAQ CYBER SECURITY MARKET: BY APPLICATION, 2021

FIGURE 33 IRAQ CYBER SECURITY MARKET: BY SECURITY TYPE, 2021

FIGURE 34 IRAQ PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 35 IRAQ CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 36 IRAQ PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 37 IRAQ CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 38 IRAQ PHYSICAL SECURITY MARKET: BY END USER, 2021

FIGURE 39 IRAQ CYBER SECURITY MARKET: BY END USER, 2021

FIGURE 40 IRAQ CYBER SECURITY MARKET: COMPANY SHARE 2021 (%)

FIGURE 41 IRAQ PHYSICAL SECURITY MARKET: COMPANY SHARE 2021 (%)

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.