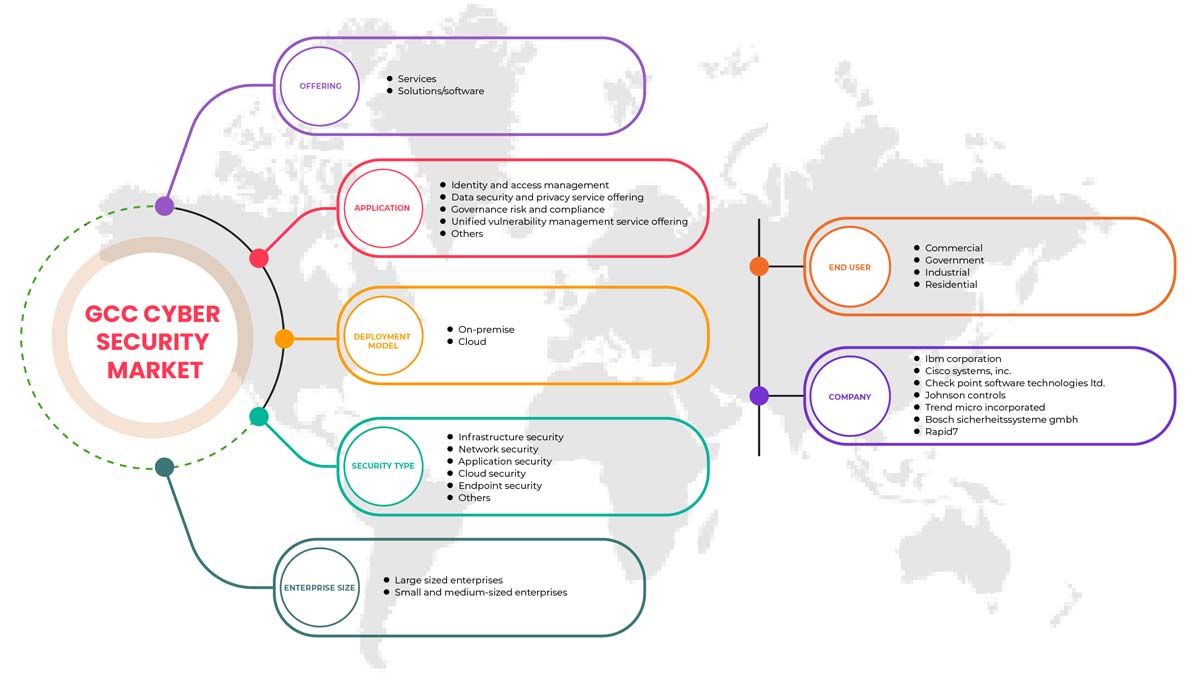

سوق الأمن السيبراني في دول مجلس التعاون الخليجي، حسب العرض (الخدمات والحلول/البرمجيات)، التطبيق (إدارة الهوية والوصول، وأمن البيانات وعروض خدمات الخصوصية، وإدارة المخاطر والامتثال، وخدمات إدارة الثغرات الموحدة، وغيرها)، نوع الأمان (أمان البنية التحتية، وأمن الشبكة ، وأمن التطبيقات، وأمن السحابة، وأمن نقطة النهاية، وغيرها)، نموذج النشر (السحابة والمحلية)، حجم المؤسسة (الشركات الكبيرة، والشركات الصغيرة والمتوسطة)، المستخدم النهائي (الصناعية والتجارية والحكومية والسكنية) - اتجاهات الصناعة والتوقعات حتى عام 2029.

تحليل ورؤى حول سوق الأمن السيبراني في دول مجلس التعاون الخليجي

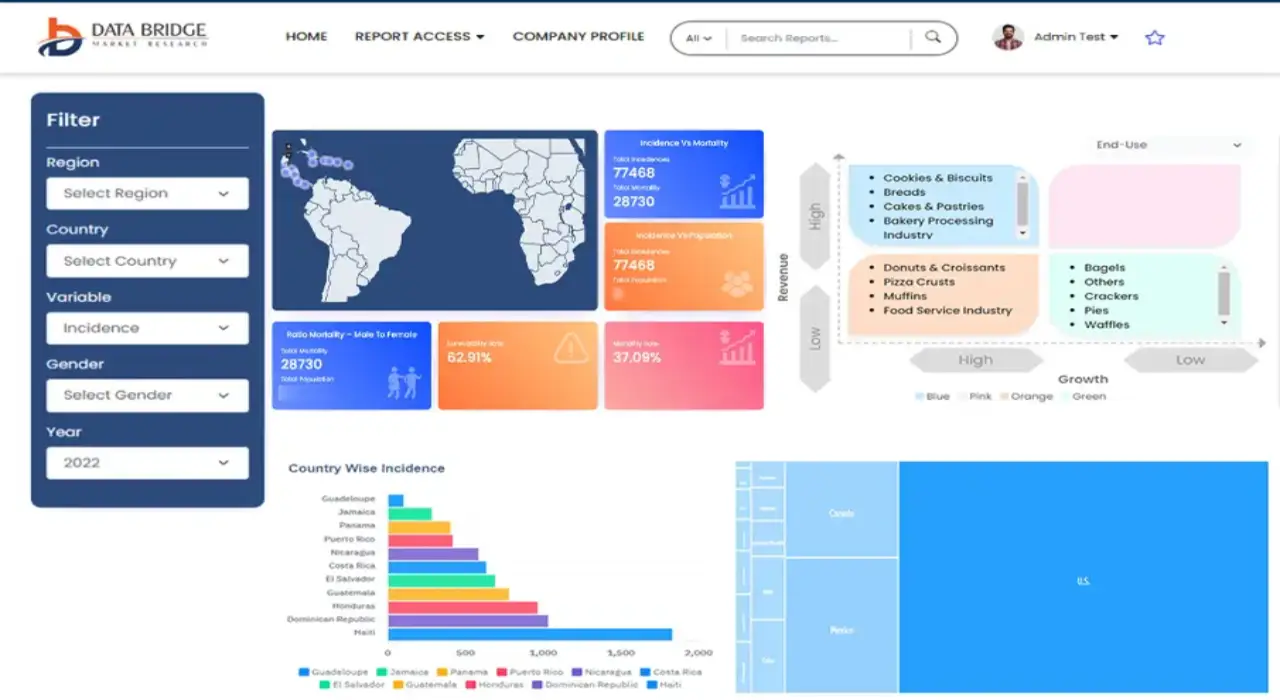

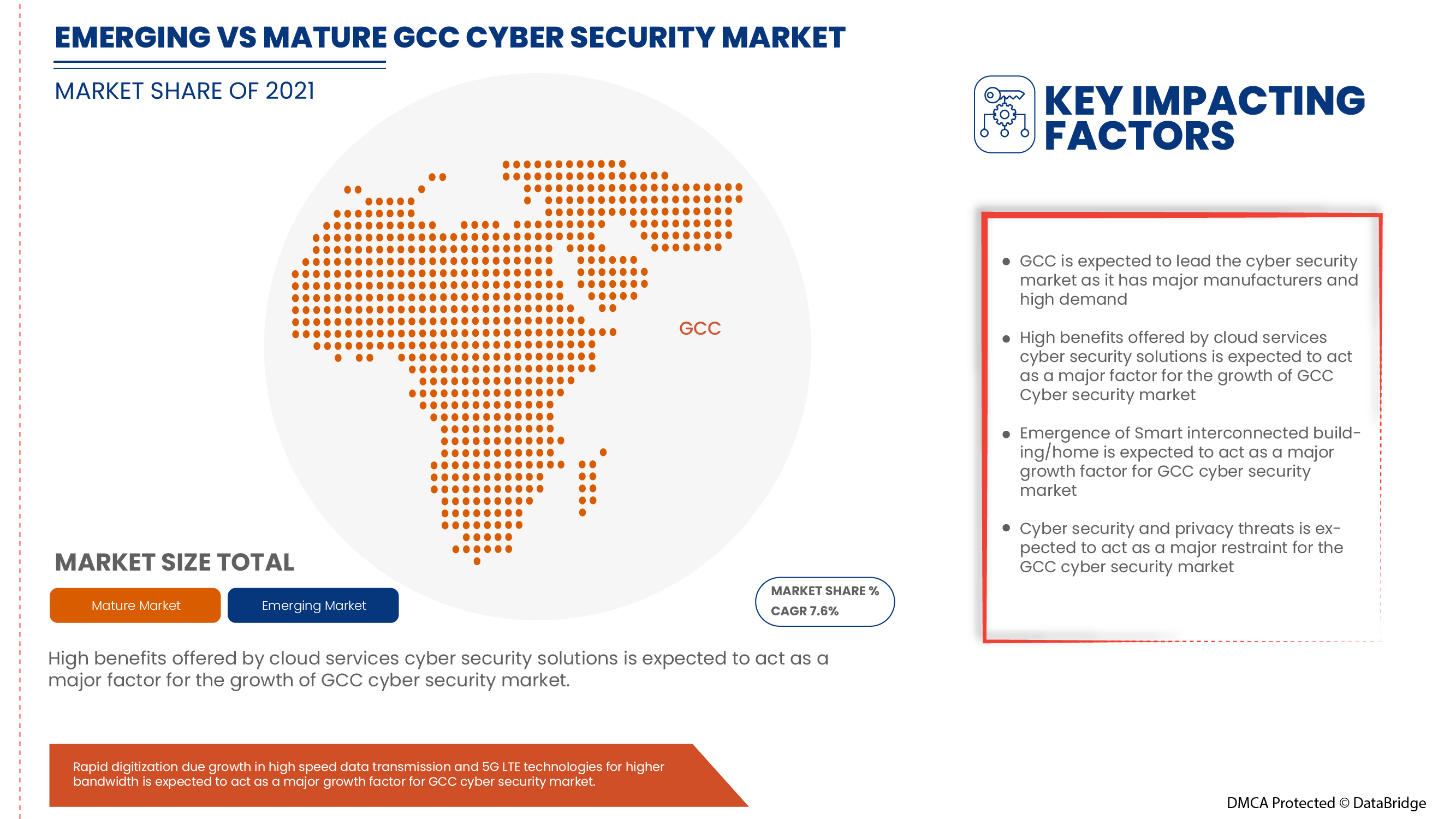

تحمي أنظمة الأمن السيبراني الأنظمة المتصلة بالإنترنت مثل الأجهزة والبرامج والبيانات من التهديدات والاختراقات السيبرانية. إن زيادة حلول الأمن السيبراني للخدمات السحابية وظهور ثقافة العمل عن بعد هي التي تدفع السوق. ومع ذلك، فإن ارتفاع تهديدات الأمن السيبراني وبرامج الفدية في حلول الأمن السيبراني قد يقيد النمو.

لقد تزايد الطلب على الأمن السيبراني وسيستمر في النمو في المستقبل. وتشير تحليلات Data Bridge Market Research إلى أن سوق الأمن السيبراني في دول مجلس التعاون الخليجي سينمو بمعدل نمو سنوي مركب يبلغ 7.6% من عام 2022 إلى عام 2029.

|

تقرير القياس |

تفاصيل |

|

فترة التنبؤ |

2022 إلى 2029 |

|

سنة الأساس |

2021 |

|

سنوات تاريخية |

2020 (قابلة للتخصيص حتى 2019 - 2014) |

|

وحدات كمية |

القيم بالمليون |

|

القطاعات المغطاة |

حسب العرض (الخدمات والحلول/البرامج)، التطبيق (إدارة الهوية والوصول، خدمة أمن البيانات والخصوصية، إدارة المخاطر والامتثال، خدمة إدارة الثغرات الموحدة، وغيرها)، نوع الأمان (أمان البنية الأساسية، أمان الشبكة، أمان التطبيق، أمان السحابة، أمان نقطة النهاية، وغيرها)، نموذج النشر (السحابة والمحلية)، حجم المؤسسة (المؤسسات الكبيرة، والمؤسسات الصغيرة والمتوسطة الحجم)، المستخدم النهائي (الصناعي والتجاري والحكومي والسكني) |

|

الدول المغطاة |

المملكة العربية السعودية والإمارات العربية المتحدة وقطر والكويت وعمان والبحرين |

|

الجهات الفاعلة في السوق المشمولة |

BAE Systems، Microsoft، McAfee، LLC، Thales، Rapid7، Trend Micro Incorporated، Accenture، Cisco Systems، Inc.، IBM Corporation، Oracle، Splunk Inc.، Check Point Software Technologies Ltd.، Palo Alto Networks، Fortinet، Inc.، Juniper Networks، Inc.، Micro Focus، وJohnson Controls وغيرها |

تعريف السوق

توفر الحماية الأمنية السيبرانية للأنظمة المتصلة بالإنترنت مثل الأجهزة والبرامج والبيانات من التهديدات والاختراقات السيبرانية. يستخدم الأفراد والشركات هذه الممارسة للحماية من الوصول غير المصرح به إلى مراكز البيانات وغيرها من الأنظمة الذكية. يتضمن نهج الأمن السيبراني الناجح طبقات متعددة من الحماية موزعة على أجهزة الكمبيوتر أو الشبكات أو البرامج أو البيانات التي ينوي المرء الحفاظ عليها آمنة.

ديناميكيات سوق الأمن السيبراني في دول مجلس التعاون الخليجي

يتناول هذا القسم فهم محركات السوق والمزايا والفرص والقيود والتحديات. وسيتم مناقشة كل هذا بالتفصيل أدناه:

السائقين

- ظهور ثقافة العمل عن بعد

يتزايد العمل عن بعد بسبب الوباء الأخير حيث أُجبر الموظفون على العمل عن بعد في مواقعهم الخاصة. قبل بضعة عقود، لم يكن من الممكن اعتبار القدرة على العمل خارج مكتب الشركة أمرًا ممكنًا لأنه كان من المفترض أن يكون أقل كفاءة. أصبح العمل عن بعد الآن سائدًا بسبب التطورات التكنولوجية مثل الاتصال القوي بالإنترنت، والتي يمكن أن تشكل أساسًا للحلول وغيرها.

- زيادة في خدمات الحوسبة السحابية وحلول الأمن السيبراني والمادي

تعتبر تقنية الحوسبة السحابية من التقنيات الحيوية التي تُستخدم عبر الإنترنت في جميع أنحاء العالم. تتيح تقنية الحوسبة السحابية للمستخدمين الوصول إلى التخزين والملفات والبرامج والخوادم باستخدام الأجهزة المتصلة بالإنترنت. كما تعني أو تدل على القدرة على تخزين البيانات والبرامج والوصول إليها عبر الإنترنت. وعلى عكس أساليب الأجهزة والبرامج التقليدية، يمكن أن تساعد تقنيات الحوسبة السحابية الشركات على البقاء في طليعة التكنولوجيا دون إنفاق مبالغ كبيرة على الأساليب التقليدية.

فرصة

-

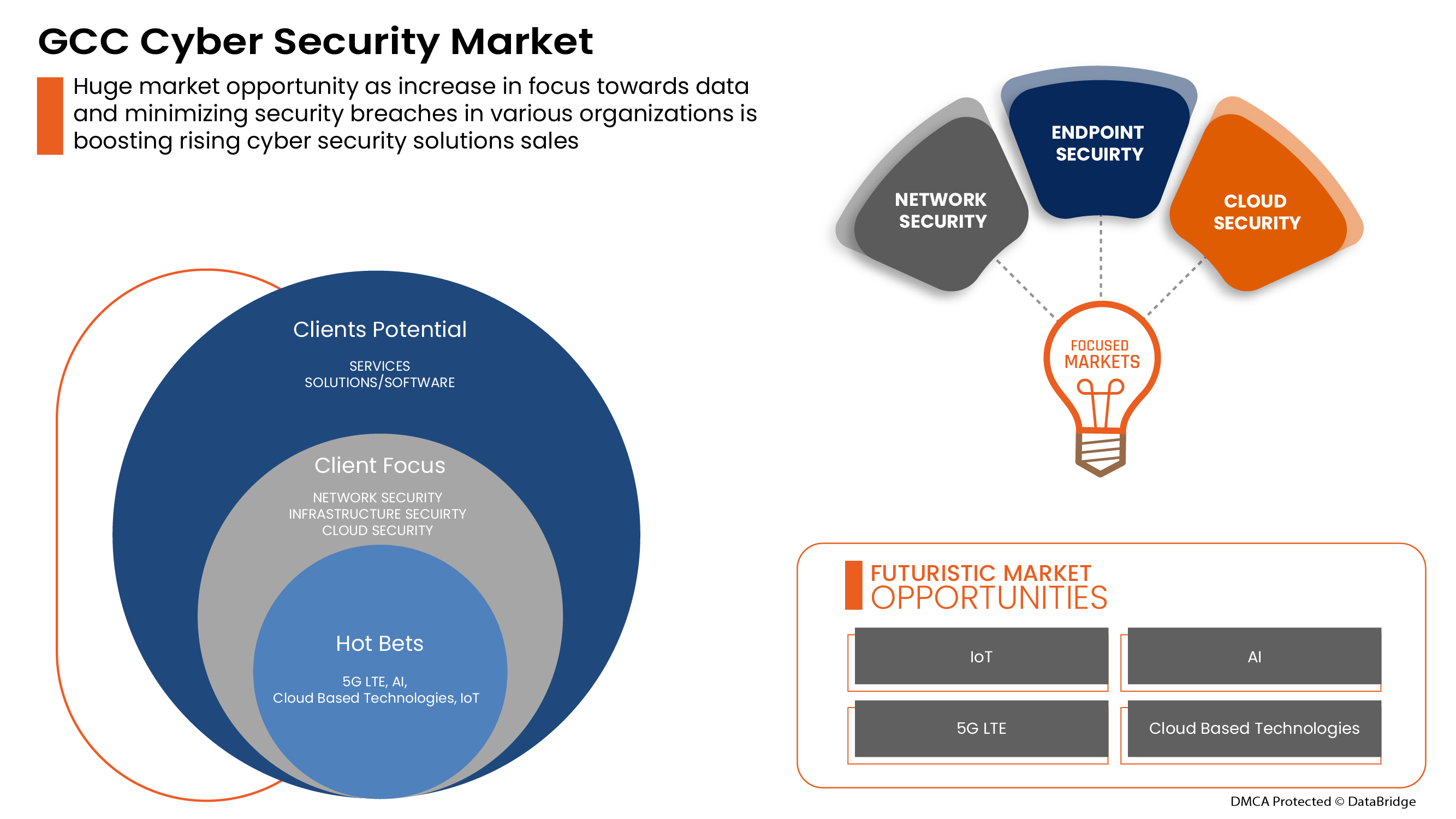

ارتفاع الشراكات الاستراتيجية والاستحواذ بين المنظمات لأنظمة الأمن المادي والسيبراني

إن التنسيق والاستثمار في المشاريع أمر ضروري لتحقيق تحسينات مستدامة في سوق الأمن المادي والسيبراني. ونتيجة لهذا، تسعى الحكومة والمنظمات الخاصة الأخرى من خلال الشراكات والاستحواذات، وبالتالي تسريع نمو الصناعات. وهذا يساعد على بناء الوعي والربح للمنظمة، وبالتالي خلق مجال لاختراع جديد في الصناعة. كما يمكن للشركة من خلال الشراكات أن تستثمر بشكل أكبر في التقنيات المتقدمة لتوفير خدمات وحلول أكثر أمانًا وموثوقية في سوق الأمن المادي والسيبراني.

ضبط النفس/التحدي

- ارتفاع في تهديدات الأمن السيبراني وبرامج الفدية في حلول الأمن المادي والسيبراني

بسبب COVID-19، زادت الجرائم الإلكترونية وقضايا الأمن السيبراني بنسبة 600٪ في عام 2020. العيوب في أمان الشبكة هي نقطة ضعف يستغلها المتسللون للقيام بأعمال غير مصرح بها داخل النظام. وفقًا لشركة Purple Sec LLC، في عام 2018، زادت متغيرات البرامج الضارة للأجهزة المحمولة بنسبة 54٪، منها 98٪ من البرامج الضارة للأجهزة المحمولة تستهدف أجهزة Android. يُقدر أن 25٪ من الشركات كانت ضحية لاختطاف العملات المشفرة. تشمل الشركات المختلفة أيضًا صناعة الأمن.

تأثير كوفيد-19 على سوق الأمن السيبراني في دول مجلس التعاون الخليجي

لقد أثرت جائحة كوفيد-19 بشكل إيجابي على سوق الأمن السيبراني في دول مجلس التعاون الخليجي. وبسبب جائحة كوفيد-19، زادت الجرائم الإلكترونية وقضايا الأمن السيبراني بنسبة 600% في عام 2020. وتعد العيوب في أمان الشبكة نقطة ضعف يستغلها المتسللون للقيام بأعمال غير مصرح بها داخل النظام. ووفقًا لشركة Purple Sec LLC، في عام 2018، زادت متغيرات البرامج الضارة للجوال بنسبة 54%، حيث تستهدف 98% من البرامج الضارة للجوال أجهزة Android. وتشير التقديرات إلى أن 25% من الشركات كانت ضحية لعمليات اختطاف العملات المشفرة. وتشمل الشركات المختلفة أيضًا صناعة الأمن.

التطورات الأخيرة

- في أغسطس 2022، أعلنت شركة Fortinet, Inc. عن شراكة مع Comcast Business لتزويد المؤسسات بمجموعة جديدة من حلول حافة خدمة الوصول الآمن (SASE) وحافة خدمة الأمان (SSE) لمساعدة المؤسسات على حماية قوى العمل الموزعة لديها

- في مايو 2022، أطلقت شركة Cisco Systems, Inc. أداة تقييم متقدمة للأمن السيبراني. وكان الهدف الرئيسي وراء إطلاق الحلول هو تمكين الشركات الصغيرة والمتوسطة الحجم من فهم وضعها الأمني العام بشكل أفضل

نطاق سوق الأمن السيبراني في دول مجلس التعاون الخليجي

يتم تحليل سوق الأمن السيبراني، ويتم توفير رؤى حول حجم السوق واتجاهاته حسب البلد والعرض والتطبيق ونوع الأمان ونموذج النشر وحجم المؤسسة والمستخدم النهائي. سيساعدك النمو بين هذه القطاعات على تحليل قطاعات النمو الضئيلة في الصناعات وتزويد المستخدمين بنظرة عامة قيمة على السوق ورؤى السوق لمساعدتهم على اتخاذ قرارات استراتيجية لتحديد تطبيقات السوق الأساسية.

عرض

- خدمات

- الحلول/البرمجيات

على أساس العرض، يتم تقسيم سوق الأمن السيبراني في دول مجلس التعاون الخليجي إلى خدمات وحلول/برامج.

طلب

- إدارة الهوية والوصول

- تقديم خدمة أمن البيانات والخصوصية

- مخاطر الحوكمة والامتثال

- عرض خدمة إدارة الثغرات الأمنية الموحدة

- آحرون

على أساس التطبيق، يتم تقسيم سوق الأمن السيبراني في دول مجلس التعاون الخليجي إلى إدارة الهوية والوصول، وأمن البيانات وتقديم خدمات الخصوصية، ومخاطر الحوكمة والامتثال، وتقديم خدمات إدارة الثغرات الموحدة، وغيرها.

نوع الأمان

- أمن البنية التحتية

- أمن الشبكات

- أمان التطبيق

- أمن السحابة

- أمان نقطة النهاية

- آحرون

على أساس نوع الأمان، يتم تقسيم سوق الأمن السيبراني في دول مجلس التعاون الخليجي إلى أمن البنية التحتية، وأمن الشبكة، وأمن التطبيقات، وأمن السحابة، وأمن نقطة النهاية، وغيرها.

نموذج النشر

- سحاب

- في الموقع

على أساس نموذج النشر، يتم تقسيم سوق الأمن السيبراني في دول مجلس التعاون الخليجي إلى السحابة والمحلية.

حجم المؤسسة

- الشركات الكبيرة الحجم

- المؤسسات الصغيرة والمتوسطة الحجم

على أساس حجم المؤسسة، يتم تقسيم سوق الأمن السيبراني في دول مجلس التعاون الخليجي إلى شركات كبيرة الحجم وشركات صغيرة ومتوسطة الحجم.

المستخدم النهائي

- صناعي

- تجاري

- حكومة

- سكني

على أساس نموذج النشر، يتم تقسيم سوق الأمن السيبراني في دول مجلس التعاون الخليجي إلى صناعي وتجاري وحكومي وسكني.

تحليل/رؤى إقليمية لسوق الأمن السيبراني في دول مجلس التعاون الخليجي

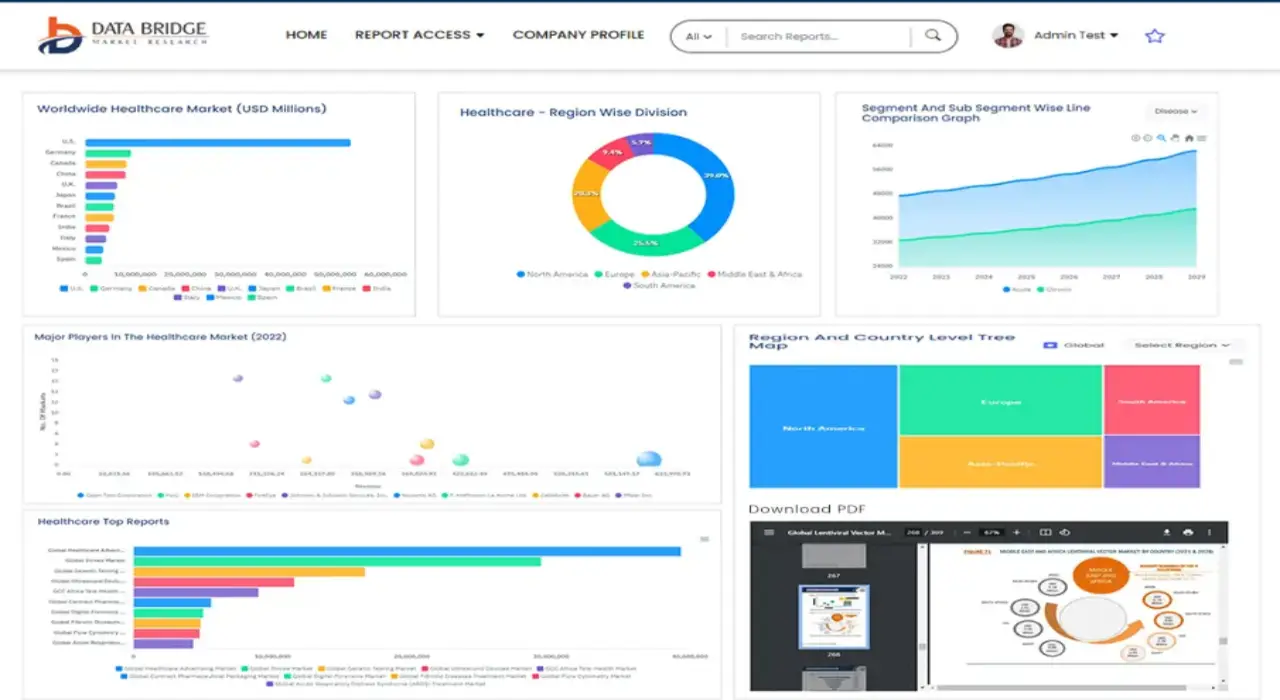

تم تحليل سوق الأمن السيبراني في دول مجلس التعاون الخليجي، وتم تقديم رؤى حول حجم السوق والاتجاهات حسب البلد والعرض والتطبيق ونوع الأمان ونموذج النشر وحجم المؤسسة والمستخدم النهائي.

الشركات التي يغطيها هذا التقرير هي المملكة العربية السعودية والإمارات العربية المتحدة وقطر والكويت وعمان والبحرين.

تهيمن المملكة العربية السعودية على منطقة دول مجلس التعاون الخليجي حيث زادت الهجمات الإلكترونية بشكل كبير في فترة كوفيد، مما أدى إلى زيادة الطلب على شركات الأمن السيبراني. علاوة على ذلك، تعمل الحكومة أيضًا على تشجيع الاستثمار الأجنبي المباشر، مما يعزز السوق.

كما يوفر قسم الدولة في التقرير عوامل التأثير الفردية على السوق والتغييرات في اللوائح في السوق محليًا والتي تؤثر على الاتجاهات الحالية والمستقبلية للسوق. تعد نقاط البيانات مثل المبيعات الجديدة ومبيعات الاستبدال والتركيبة السكانية للدولة وعلم الأوبئة المرضية وتعريفات الاستيراد والتصدير من بين المؤشرات المهمة المستخدمة للتنبؤ بسيناريو السوق للدول الفردية. كما يتم النظر في وجود العلامات التجارية العالمية وتوافرها والتحديات التي تواجهها بسبب المنافسة الكبيرة أو النادرة من العلامات التجارية المحلية والمحلية وتأثير قنوات المبيعات أثناء تقديم تحليل تنبؤي لبيانات الدولة.

تحليل المشهد التنافسي وحصة سوق الأمن السيبراني في دول مجلس التعاون الخليجي

يقدم المشهد التنافسي لسوق الأمن السيبراني في دول مجلس التعاون الخليجي تفاصيل حول المنافس. وتشمل المكونات نظرة عامة على الشركة، والبيانات المالية للشركة، والإيرادات المولدة، وإمكانات السوق، والاستثمار في البحث والتطوير، ومبادرات السوق الجديدة، والحضور العالمي، ومواقع الإنتاج والمرافق، والقدرات الإنتاجية، ونقاط القوة والضعف في الشركة، وإطلاق المنتج، وعرض المنتج، ونطاقه، وهيمنة التطبيق. وتتعلق نقاط البيانات المذكورة أعلاه فقط بتركيز الشركات فيما يتعلق بسوق الأمن السيبراني في دول مجلس التعاون الخليجي.

ومن بين اللاعبين الرئيسيين في سوق الأمن السيبراني في دول مجلس التعاون الخليجي BAE Systems، وMicrosoft، وMcAfee، LLC، وThales، وRapid7، وTrend Micro Incorporated، وAccenture، وCisco Systems، Inc.، وIBM Corporation، وOracle، وSplunk Inc.، وCheck Point Software Technologies Ltd.، وPalo Alto Networks، وFortinet، Inc.، وJuniper Networks، Inc.، وMicro Focus، وJohnson Controls وغيرها.

SKU-

احصل على إمكانية الوصول عبر الإنترنت إلى التقرير الخاص بأول سحابة استخبارات سوقية في العالم

- لوحة معلومات تحليل البيانات التفاعلية

- لوحة معلومات تحليل الشركة للفرص ذات إمكانات النمو العالية

- إمكانية وصول محلل الأبحاث للتخصيص والاستعلامات

- تحليل المنافسين باستخدام لوحة معلومات تفاعلية

- آخر الأخبار والتحديثات وتحليل الاتجاهات

- استغل قوة تحليل المعايير لتتبع المنافسين بشكل شامل

Table of Content

1 INTRODUCTION

1.1 OBJECTIVES OF THE STUDY

1.2 MARKET DEFINITION

1.3 OVERVIEW OF GCC PHYSICAL AND CYBER SECURITY MARKET

1.4 CURRENCY AND PRICING

1.5 LIMITATIONS

1.6 MARKETS COVERED

2 MARKET SEGMENTATION

2.1 MARKETS COVERED

2.2 GEOGRAPHICAL SCOPE

2.3 YEARS CONSIDERED FOR THE STUDY

2.4 DBMR TRIPOD DATA VALIDATION MODEL

2.5 PRIMARY INTERVIEWS WITH KEY OPINION LEADERS

2.6 DBMR MARKET POSITION GRID

2.7 VENDOR SHARE ANALYSIS

2.8 MARKET END USER COVERAGE GRID

2.9 MULTIVARIATE MODELING

2.1 COMPONENT TIMELINE CURVE

2.11 OFFERING TIMELINE CURVE

2.12 SECONDARY SOURCES

2.13 ASSUMPTIONS

3 EXECUTIVE SUMMARY

4 PREMIUM INSIGHTS

4.1 INVESTMENT POLICY

4.1 CASE STUDY

4.1.1 SECURE SOFTWARE DEVELOPMENT INFRASTRUCTURE

4.1.2 SOC-AS-A-PLATFORM (SOCAAP)

4.1.3 RANSOMWARE & FORENSICS ANALYSIS

4.1.4 WISCONSIN'S DEER DISTRICT SECURITY PLAN

4.1.5 LICENSE PLATE READERS IN SCHOOLS

4.1.6 K-12 SCHOOLS

4.2 VALUE CHAIN ANALYSIS

4.3 PORTERS FIVE FORCES

4.4 PESTLE ANALYSIS

4.5 TECHNOLOGICAL LANDSCAPE

4.5.1 AI AND MACHINE LEARNING

4.5.2 IOT

4.5.3 BLOCKCHAIN

4.6 REGULATORY STANDARDS

4.6.1 CYBER SECURITY

4.6.2 PHYSICAL SECURITY

4.7 LOCAL PLAYERS LIST

5 MARKET OVERVIEW

5.1 DRIVERS

5.1.1 ADVENT OF REMOTE WORKING CULTURE

5.1.2 INCREASE IN CLOUD SERVICES CYBER AND PHYSICAL SECURITY SOLUTIONS

5.1.3 GROWING IMPORTANCE OF PHYSICAL BIOMETRIC SOLUTIONS ACROSS ALL SECTORS

5.1.4 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME

5.2 RESTRAINTS

5.2.1 RISE IN CYBER SECURITY THREAT AND RANSOMWARE IN PHYSICAL AND CYBER SECURITY SOLUTIONS

5.3 OPPORTUNITIES

5.3.1 RISING STRATEGIC PARTNERSHIP AND ACQUISITION AMONG ORGANIZATIONS FOR PHYSICAL AND CYBER SECURITY SYSTEM

5.3.2 EMERGENCE OF VARIOUS DISRUPTIVE TECHNOLOGY SUCH AS IOT AND AI FOR VARIOUS INDUSTRIES

5.3.3 INCREASE IN CASES OF DATA AND SECURITY BREACHES IN VARIOUS ORGANIZATIONS

5.4 CHALLENGES

5.4.1 LACK OF PROFESSIONAL EXPERTISE FOR CYBER SECURITY SYSTEMS

5.4.2 COMPLEXITY ASSOCIATED WITH THE INTEGRATION OF VARIOUS PHYSICAL SECURITY SYSTEMS

6 GCC CYBER SECURITY MARKET, BY OFFERING

6.1 OVERVIEW

6.2 SERVICES

6.3 SOLUTIONS/SOFTWARE

7 GCC PHYSICAL SECURITY MARKET, BY COMPONENT

7.1 OVERVIEW

7.2 HARDWARE

7.2.1 VIDEO SURVEILLANCE SYSTEM

7.2.1.1 CAMERAS

7.2.1.2 RECORDERS

7.2.2 PHYSICAL ACCESS CONTROL SYSTEM

7.2.2.1 BIOMETRICS

7.2.2.2 LOCKS

7.2.2.2.1 ELECTRONIC LOCKS

7.3 SERVICES

7.3.1 MANAGED SERVICES

7.3.2 PROFESSIONAL SERVICES

7.4 SOFTWARE

8 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION

8.1 OVERVIEW

8.2 SINGLE- FACTOR AUTHENTICATION

8.3 TWO- FACTOR AUTHENTICATION

8.4 THREE- FACTOR AUTHENTICATION

9 GCC CYBER SECURITY MARKET, BY APPLICATION

9.1 OVERVIEW

9.2 IDENTITY AND ACCESS MANAGEMENT

9.3 DATA SECURITY AND PRIVACY SERVICE OFFERING

9.4 GOVERNANCE RISK AND COMPLIANCE

9.5 UNIFIED VULNERABILITY MANAGEMENT SERVICE OFFERING

9.6 OTHERS

10 GCC CYBER SECURITY MARKET, BY SECURITY TYPE

10.1 OVERVIEW

10.2 INFRASTRUCTURE SECURITY

10.3 NETWORK SECURITY

10.4 APPLICATION SECURITY

10.5 CLOUD SECURITY

10.6 ENDPOINT SECURITY

10.7 OTHERS

11 GCC PHYSICAL AND CYBER SECURITY MARKET, BY DEPLOYMENT MODEL

11.1 OVERVIEW

11.2 ON-PREMISE

11.3 CLOUD

12 GCC PHYSICAL AND CYBER SECURITY MARKET, BY ENTERPRISE SIZE

12.1 OVERVIEW

12.2 LARGE SIZED ENTERPRISES

12.3 SMALL AND MEDIUM-SIZED ENTERPRISES

13 GCC PHYSICAL AND CYBER SECURITY MARKET, BY END USER

13.1 OVERVIEW

13.2 COMMERCIAL

13.3 GOVERNMENT

13.4 INDUSTRIAL

13.5 RESIDENTIAL

14 GCC CYBER SECURITY MARKET, COMPANY LANDSCAPE

14.1 COMPANY SHARE ANALYSIS: GCC

15 GCC PHYSICAL SECURITY MARKET, COMPANY LANDSCAPE

15.1 COMPANY SHARE ANALYSIS: GCC

16 SWOT ANALYSIS

16.1 DBMR ANALYSIS

16.1.1 STRENGTH

16.1.2 WEAKNESS

16.1.3 THREATS

16.1.4 OPPORTUNITY

17 COMPANY PROFILE

17.1 THALES GROUP

17.1.1 COMPANY SNAPSHOT

17.1.2 REVENUE ANALYSIS

17.1.3 PRODUCTS PORTFOLIO

17.1.4 RECENT DEVELOPMENTS

17.2 HANGZHOU HIKVISION DIGITAL TECHNOLOGY CO., LTD

17.2.1 COMPANY SNAPSHOT

17.2.2 REVENUE ANALYSIS

17.2.3 PRODUCT PORTFOLIO

17.2.4 RECENT DEVELOPMENTS

17.3 ACCENTURE

17.3.1 COMPANY SNAPSHOT

17.3.2 REVENUE ANALYSIS

17.3.3 SERVICE PORTFOLIO

17.3.4 RECENT DEVELOPMENTS

17.4 IDEMIA

17.4.1 COMPANY SNAPSHOT

17.4.2 PRODUCT PORTFOLIO

17.4.3 RECENT DEVELOPMENTS

17.5 BAE SYSTEMS

17.5.1 COMPANY SNAPSHOT

17.5.2 REVENUE ANALYSIS

17.5.3 SERVICE PORTFOLIO

17.5.4 RECENT DEVELOPMENT

17.6 FORTINET, INC.

17.6.1 COMPANY SNAPSHOT

17.6.2 REVENUE ANALYSIS

17.6.3 SERVICE PORTFOLIO

17.6.4 RECENT DEVELOPMENTS

17.7 PALO ALTO NETWORKS

17.7.1 COMPANY SNAPSHOT

17.7.2 REVENUE ANALYSIS

17.7.3 PRODUCT PORTFOLIO

17.7.4 RECENT DEVELOPMENT

17.8 AWARE, INC.

17.8.1 COMPANY SNAPSHOT

17.8.2 REVENUE ANALYSIS

17.8.3 PRODUCT PORTFOLIO

17.8.4 RECENT DEVELOPMENTS

17.9 AXIS COMMUNICATIONS AB

17.9.1 COMPANY SNAPSHOT

17.9.2 REVENUE ANALYSIS

17.9.3 PRODUCT PORTFOLIO

17.9.4 RECENT DEVELOPMENT

17.1 BOSCH SICHERHEITSSYSTEME GMBH

17.10.1 COMPANY SNAPSHOT

17.10.2 REVENUE ANALYSIS

17.10.3 PRODUCTS PORTFOLIO

17.10.4 RECENT DEVELOPMENT

17.11 CHECK POINT SOFTWARE TECHNOLOGIES LTD.

17.11.1 COMPANY SNAPSHOT

17.11.2 REVENUE ANALYSIS

17.11.3 PRODUCTS PORTFOLIO

17.11.4 RECENT DEVELOPMENTS

17.12 CISCO SYSTEMS, INC.

17.12.1 COMPANY SNAPSHOT

17.12.2 REVENUE ANALYSIS

17.12.3 PRODUCTS PORTFOLIO

17.12.4 RECENT DEVELOPMENTS

17.13 HEXAGON AB

17.13.1 COMPANY SNAPSHOT

17.13.2 REVENUE ANALYSIS

17.13.3 OFFERING PORTFOLIO

17.13.4 RECENT DEVELOPMENT

17.14 HID GLOBAL CORPORATION

17.14.1 COMPANY SNAPSHOT

17.14.2 PRODUCT PORTFOLIO

17.14.3 RECENT DEVELOPMENT

17.15 IBM CORPORATION

17.15.1 COMPANY SNAPSHOT

17.15.2 REVENUE ANALYSIS

17.15.3 PRODUCTS PORTFOLIO

17.15.4 RECENT DEVELOPMENTS

17.16 JOHNSON CONTROL

17.16.1 COMPANY SNAPSHOT

17.16.2 REVENUE ANALYSIS

17.16.3 PRODUCTS PORTFOLIO

17.16.4 RECENT DEVELOPMENTS

17.17 JUNIPER NETWORKS, INC.

17.17.1 COMPANY SNAPSHOT

17.17.2 REVENUE ANALYSIS

17.17.3 PRODUCTS PORTFOLIO

17.17.4 RECENT DEVELOPMENTS

17.18 MCAFEE, LLC

17.18.1 COMPANY SNAPSHOT

17.18.2 REVENUE ANALYSIS

17.18.3 PRODUCTS PORTFOLIO

17.18.4 RECENT DEVELOPMENTS

17.19 MICRO FOCUS

17.19.1 COMPANY SNAPSHOT

17.19.2 REVENUE ANALYSIS

17.19.3 PRODUCT PORTFOLIO

17.19.4 RECENT DEVELOPMENT

17.2 MICROSOFT

17.20.1 COMPANY SNAPSHOT

17.20.2 REVENUE ANALYSIS

17.20.3 PRODUCT PORTFOLIO

17.20.4 RECENT DEVELOPMENTS

17.21 ORACLE

17.21.1 COMPANY SNAPSHOT

17.21.2 REVENUE ANALYSIS

17.21.3 SERVICE CATEGORY

17.21.4 RECENT DEVELOPMENT

17.22 PELCO CORPORATIONS

17.22.1 COMPANY SNAPSHOT

17.22.2 REVENUE ANALYSIS

17.22.3 PRODUCTS PORTFOLIO

17.22.4 RECENT DEVELOPMENTS

17.23 RAPID7

17.23.1 COMPANY SNAPSHOT

17.23.2 REVENUE ANALYSIS

17.23.3 PRODUCT PORTFOLIO

17.23.4 RECENT DEVELOPMENTS

17.24 SPLUNK INC.

17.24.1 COMPANY SNAPSHOT

17.24.2 REVENUE ANALYSIS

17.24.3 PRODUCTS PORTFOLIO

17.24.4 RECENT DEVELOPMENT

17.25 TREND MICRO INCORPORATED

17.25.1 COMPANY SNAPSHOT

17.25.2 REVENUE ANALYSIS

17.25.3 PRODUCTS PORTFOLIO

17.25.4 RECENT DEVELOPMENTS

18 QUESTIONNAIRE

19 RELATED REPORTS

List of Table

TABLE 1 LIST OF LOCAL CYBER SECURITY PLAYERS

TABLE 2 LIST OF LOCAL PHYSICAL SECURITY PLAYERS

TABLE 3 GCC CYBER SECURITY MARKET, BY OFFERING, 2020-2029 (USD MILLION)

TABLE 4 GCC SERVICES IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 5 GCC SOLUTIONS/SOFTWARE IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 6 GCC PHYSICAL SECURITY MARKET, BY COMPONENT, 2020-2029 (USD MILLION)

TABLE 7 GCC HARWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 8 GCC VIDEO SURVEILLANCE SYSTEM IN HARDWRAE PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 9 GCC CAMERAS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 10 GCC RECORDERS IN VIDEO SURVEILLANCE SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 11 GCC PHYSICAL ACCESS CONTROL SYSTEM IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 12 GCC BIOMETRICS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 13 GCC LOCKS IN PHYSICAL ACCESS CONTROL SYSTEM PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 14 GCC ELECTRONIC LOCKS IN LOCKS PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 15 GCC SERVICES IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 16 GCC MANAGED SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 17 GCC PROFESSIONAL SERVICES IN SERVICES PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 18 GCC SOFTWARE IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 19 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2020-2029 (USD MILLION)

TABLE 20 GCC CYBER SECURITY MARKET, BY APPLICATION, 2020-2029 (USD MILLION)

TABLE 21 GCC CYBER SECURITY MARKET, BY SECURITY TYPE, 2020-2029 (USD MILLION)

TABLE 22 GCC PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 23 GCC CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 24 GCC PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 25 GCC CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2020-2029 (USD MILLION)

TABLE 26 GCC LARGE SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 27 GCC LARGE SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 28 GCC SMALL AND MEDIUM-SIZED ENTERPRISES IN PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 29 GCC SMALL AND MEDIUM-SIZED ENTERPRISES IN CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2020-2029 (USD MILLION)

TABLE 30 GCC PHYSICAL SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 31 GCC CYBER SECURITY MARKET, BY END USER, 2020-2029 (USD MILLION)

TABLE 32 GCC COMMERCIAL IN PHYSICAL SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 33 GCC COMMERCIAL IN CYBER SECURITY MARKET, BY TYPE, 2020-2029 (USD MILLION)

TABLE 34 GCC INDUSTRIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 35 GCC INDUSTRIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 36 GCC RESIDENTIAL IN PHYSICAL SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

TABLE 37 GCC RESIDENTIAL IN CYBER SECURITY MARKET, BY TYPE 2020-2029 (USD MILLION)

List of Figure

FIGURE 1 GCC PHYSICAL AND CYBER SECURITY MARKET: SEGMENTATION

FIGURE 2 GCC PHYSICAL AND CYBER SECURITY MARKET: DATA TRIANGULATION

FIGURE 3 GCC PHYSICAL AND CYBER SECURITY MARKET: DROC ANALYSIS

FIGURE 4 GCC PHYSICAL SECURITY MARKET: GLOBAL VS REGIONAL ANALYSIS

FIGURE 5 GCC CYBER SECURITY MARKET: GLOBAL VS REGIONAL ANALYSIS

FIGURE 6 GCC PHYSICAL AND CYBER SECURITY MARKET: COMPANY RESEARCH ANALYSIS

FIGURE 7 GCC PHYSICAL AND CYBER SECURITY MARKET: INTERVIEW DEMOGRAPHICS

FIGURE 8 GCC PHYSICAL SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 9 GCC CYBER SECURITY MARKET: DBMR MARKET POSITION GRID

FIGURE 10 GCC CYBER SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 11 GCC PHYSICAL SECURITY MARKET: VENDOR SHARE ANALYSIS

FIGURE 12 GCC PHYSICAL SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 13 GCC CYBER SECURITY MARKET: MARKET END USER COVERAGE GRID

FIGURE 14 GCC CYBER SECURITY MARKET: SEGMENTATION

FIGURE 15 GCC PHYSICAL SECURITY MARKET: SEGMENTATION

FIGURE 16 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE GCC PHYSICAL SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 17 EMERGENCE OF SMART INTERCONNECTED BUILDING/HOME IS EXPECTED TO DRIVE GCC CYBER SECURITY MARKET IN THE FORECAST PERIOD OF 2022 TO 2029

FIGURE 18 SERVICES SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF GCC CYBER SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 19 HARDWARE SEGMENT IS EXPECTED TO ACCOUNT FOR THE LARGEST SHARE OF GCC PHYSICAL SECURITY MARKET IN THE FORECASTED PERIOD OF 2022 & 2029

FIGURE 20 VALUE CHAIN FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 21 PORTERS FIVE FORCES ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 22 PESTLE ANALYSIS FOR PHYSICAL AND CYBER SECURITY MARKET

FIGURE 23 DRIVERS, RESTRAINTS, OPPORTUNITIES, AND CHALLENGES OF GCC PHYSICAL AND CYBER SECURITY MARKET

FIGURE 24 KEY STATS OF REMOTE WORK

FIGURE 25 GROWING PREVALENCE OF BIOMETRIC SOLUTIONS AMONG CONSUMER

FIGURE 26 TECHNOLOGY AMALGAMATION IN SMART HOME/ BUILDINGS

FIGURE 27 IMPACT OF CYBER SECURITY THREAT

FIGURE 28 PHISHING ATTACKS REPORTED IN RESPECTIVE COUNTRIES IN Q2, 2021

FIGURE 29 GCC CYBER SECURITY MARKET, BY OFFERING, 2021

FIGURE 30 GCC PHYSICAL SECURITY MARKET, BY COMPONENT, 2021

FIGURE 31 GCC PHYSICAL SECURITY MARKET, BY AUTHENTICATION, 2021

FIGURE 32 GCC CYBER SECURITY MARKET: BY APPLICATION, 2021

FIGURE 33 GCC CYBER SECURITY MARKET: BY SECURITY TYPE, 2021

FIGURE 34 GCC PHYSICAL SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 35 GCC CYBER SECURITY MARKET, BY DEPLOYMENT MODEL, 2021

FIGURE 36 GCC PHYSICAL SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 37 GCC CYBER SECURITY MARKET, BY ENTERPRISE SIZE, 2021

FIGURE 38 GCC PHYSICAL SECURITY MARKET: BY END USER, 2021

FIGURE 39 GCC CYBER SECURITY MARKET: BY END USER, 2021

FIGURE 40 GCC CYBER SECURITY MARKET: COMPANY SHARE 2021 (%)

FIGURE 41 GCC PHYSICAL SECURITY MARKET: COMPANY SHARE 2021 (%)

منهجية البحث

يتم جمع البيانات وتحليل سنة الأساس باستخدام وحدات جمع البيانات ذات أحجام العينات الكبيرة. تتضمن المرحلة الحصول على معلومات السوق أو البيانات ذات الصلة من خلال مصادر واستراتيجيات مختلفة. تتضمن فحص وتخطيط جميع البيانات المكتسبة من الماضي مسبقًا. كما تتضمن فحص التناقضات في المعلومات التي شوهدت عبر مصادر المعلومات المختلفة. يتم تحليل بيانات السوق وتقديرها باستخدام نماذج إحصائية ومتماسكة للسوق. كما أن تحليل حصة السوق وتحليل الاتجاهات الرئيسية هي عوامل النجاح الرئيسية في تقرير السوق. لمعرفة المزيد، يرجى طلب مكالمة محلل أو إرسال استفسارك.

منهجية البحث الرئيسية التي يستخدمها فريق بحث DBMR هي التثليث البيانات والتي تتضمن استخراج البيانات وتحليل تأثير متغيرات البيانات على السوق والتحقق الأولي (من قبل خبراء الصناعة). تتضمن نماذج البيانات شبكة تحديد موقف البائعين، وتحليل خط زمني للسوق، ونظرة عامة على السوق ودليل، وشبكة تحديد موقف الشركة، وتحليل براءات الاختراع، وتحليل التسعير، وتحليل حصة الشركة في السوق، ومعايير القياس، وتحليل حصة البائعين على المستوى العالمي مقابل الإقليمي. لمعرفة المزيد عن منهجية البحث، أرسل استفسارًا للتحدث إلى خبراء الصناعة لدينا.

التخصيص متاح

تعد Data Bridge Market Research رائدة في مجال البحوث التكوينية المتقدمة. ونحن نفخر بخدمة عملائنا الحاليين والجدد بالبيانات والتحليلات التي تتطابق مع هدفهم. ويمكن تخصيص التقرير ليشمل تحليل اتجاه الأسعار للعلامات التجارية المستهدفة وفهم السوق في بلدان إضافية (اطلب قائمة البلدان)، وبيانات نتائج التجارب السريرية، ومراجعة الأدبيات، وتحليل السوق المجدد وقاعدة المنتج. ويمكن تحليل تحليل السوق للمنافسين المستهدفين من التحليل القائم على التكنولوجيا إلى استراتيجيات محفظة السوق. ويمكننا إضافة عدد كبير من المنافسين الذين تحتاج إلى بيانات عنهم بالتنسيق وأسلوب البيانات الذي تبحث عنه. ويمكن لفريق المحللين لدينا أيضًا تزويدك بالبيانات في ملفات Excel الخام أو جداول البيانات المحورية (كتاب الحقائق) أو مساعدتك في إنشاء عروض تقديمية من مجموعات البيانات المتوفرة في التقرير.